作为一个挖洞新人,久闻90sec大名,十分渴望在论坛里和各位师傅共同进步。第一次投稿,写得不好的地方还希望各位师傅批评指正。

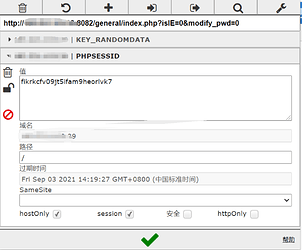

使用脚本得到伪造管理员cookie:

python POC.py -v 11 -url http://xxx.xxx:xx

得到cookie,访问http://xxx.xxx:xx/general/index.php?isIE=0&modify_pwd=0

用Edit This Cookie修改cookie:

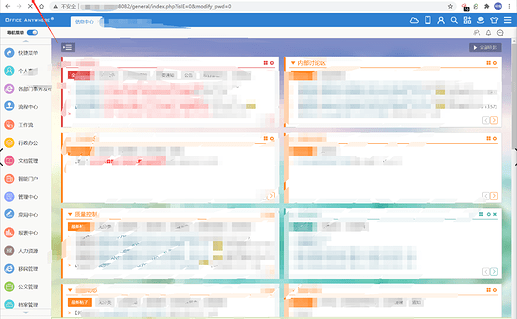

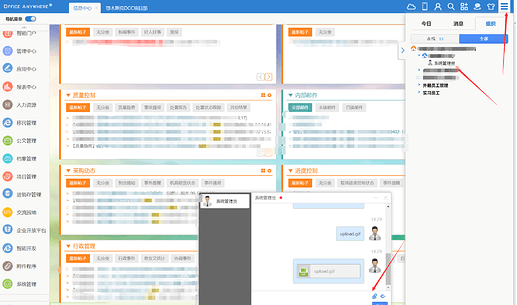

可成功登录后台:

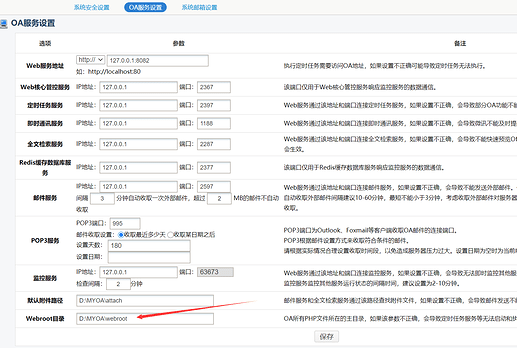

在系统参数设置处,找到web物理路径

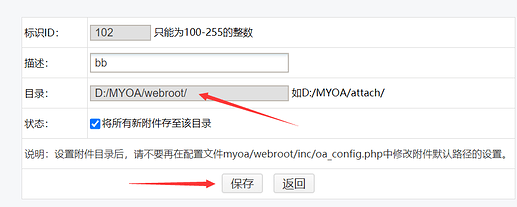

在附件管理处,设置附件保存路径:

在组织处向系统管理员发送附件:

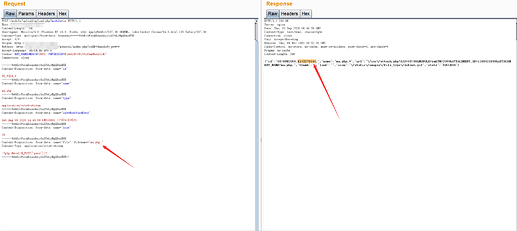

抓包修改附件名,利用windows特性,在后加.绕过前端检测:

构造payload存放路径:

http://xxx.xx:xx/im/2009/1172270141.ma.php

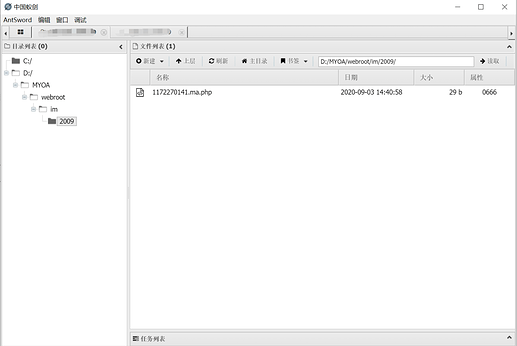

使用密码pass连接:

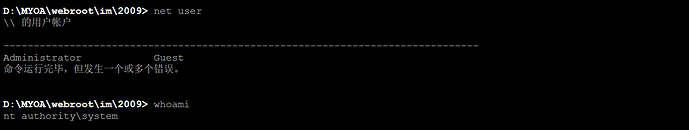

成功getshell:

poc下载:

POC.zip (2.1 KB)