本文作者: 0x584A (信安之路作者团队成员)

今天是入职甲方公司做信息安全的第一个月,给我的感觉就是新鲜,思考及关注的面和做白帽子挖漏洞完全不一样。

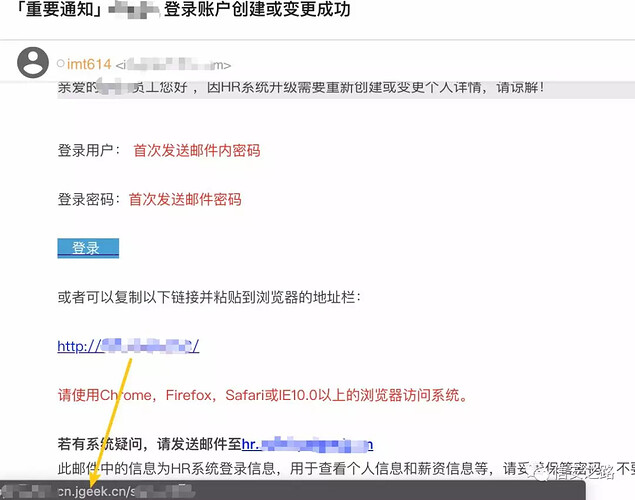

上周在写面向公司人员的安全意识培训材料,就邮件钓鱼实际演练了一波,效果还是有的。

很多企业内部的安全部门,都会不定期的对员工进行邮件钓鱼,这是加深安全意识最有效的方法。

构建钓鱼页面

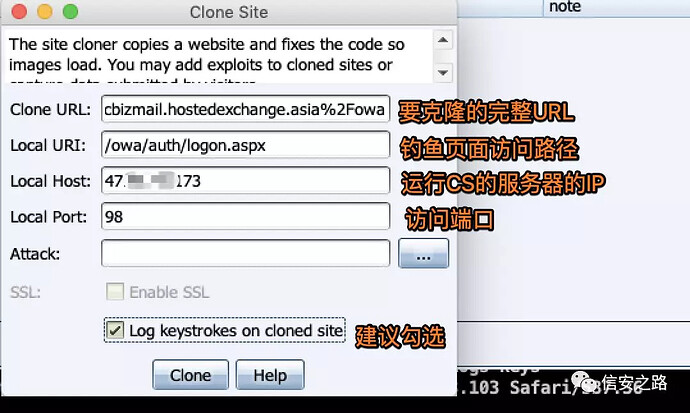

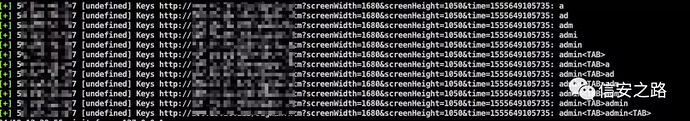

我这里利用的是 cobalt strike 里的 Clone site 功能,最终克隆公司内部的 HR 系统。

示例 :

我这里是偷懒了,图快速的方便,反复尝试后才成功克隆 HR 系统并键盘监听成功。建议还是自建 WEB 页面用于钓鱼,CS 在这里存在很多的不便和 BUG,比如克隆某邮箱登录页面,键盘监听失效等。

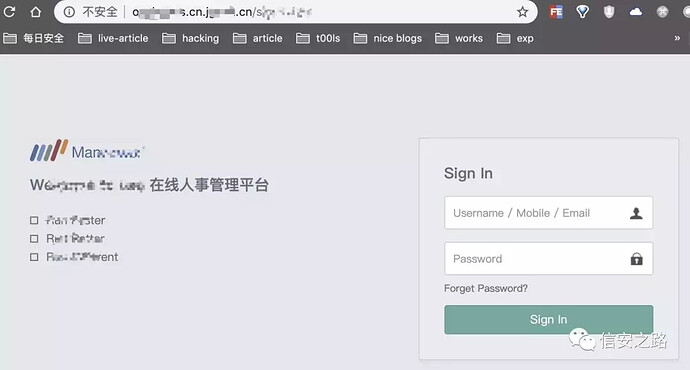

成后的页面 :

这里可有朋友注意到了,请求的域名为什么和你设置的 Local Host 、 Local Port 不一样?

其实正常 Clone site 配置完后,请求的路径为

http://47.**.**.173:98/s****.php

而我上图中的地址为

http://test.cn.jgeek.cn/s****.php

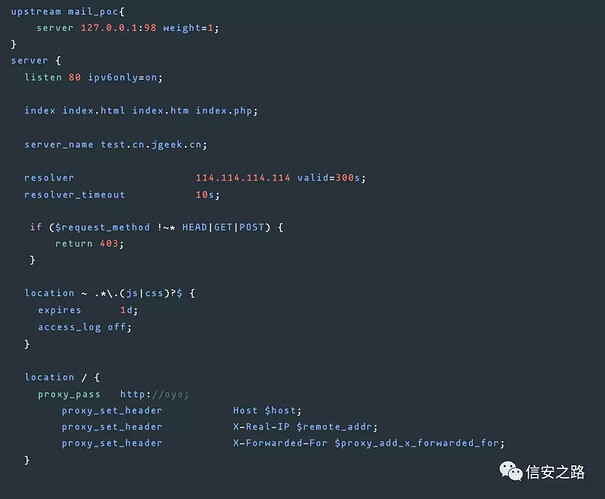

我这里是利用 NGINX 反代来实现的。

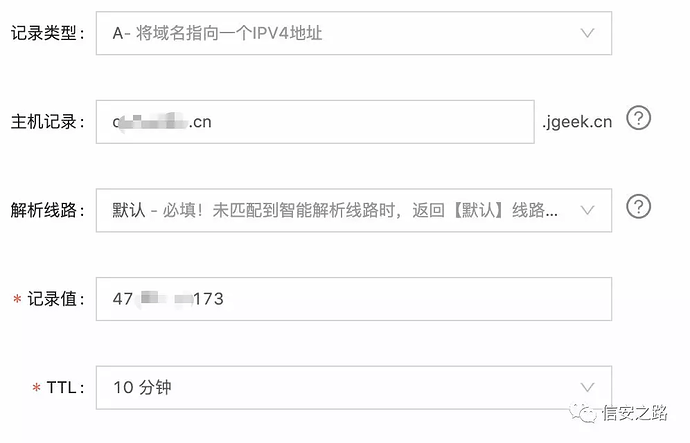

第一步 ,在域名解析中增加你要邮件钓鱼的目标域名,让其看起来更加真实。

第二步 ,设置 NGINX 反代

这样我们访问

http://test.cn.jgeek.cn/

的时候,实际上是

http://47.**.**.173:98

最终我们构造好邮件发出即可。

防范意识

这种钓鱼邮件的攻击,只要大家养成对风险感知就可以规避大部分情况。

- 看发件人地址。(一般企业邮箱都会高亮提醒发件人邮箱是否为公司员工的身份提示)

- 看正文内容。(对使用“亲爱的用户”、“亲爱的同事”等一些泛化问候的邮件应保持警惕。链接地址一定要仔细识别一次。)

- 附件内容要留意。(如 exe/vbs/Word/PDF/zip/rar 等不要随意打开)

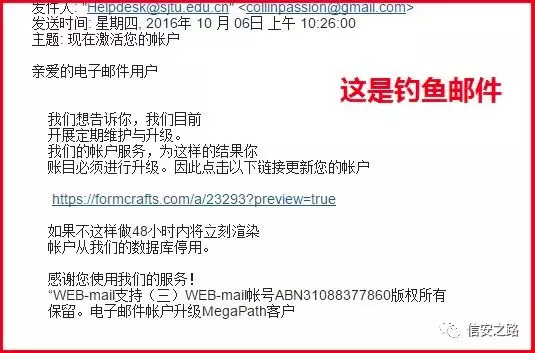

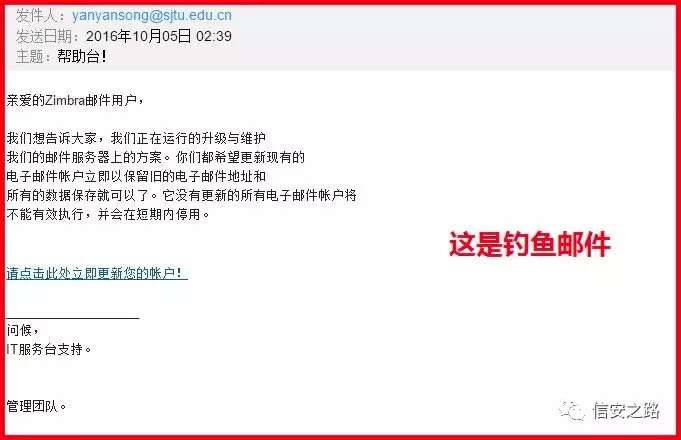

我这还算比较温和的,向下面几种你会中招吗?