0x01 前言

这个是在挖公益SRC的时候看到的。。

0x02 信息收集

在拿到一个网站的时候最重要的就是信息收集,收集该站点的可以利用的信息

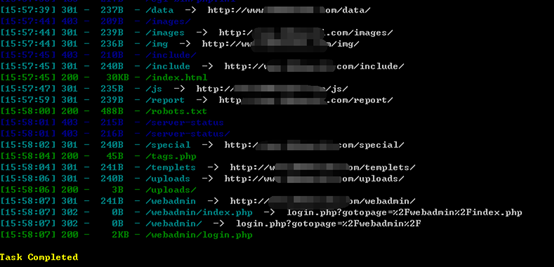

目录扫描,查看站点的目录,成功发现了后台地址

访问知道了是个织梦的后台。。。

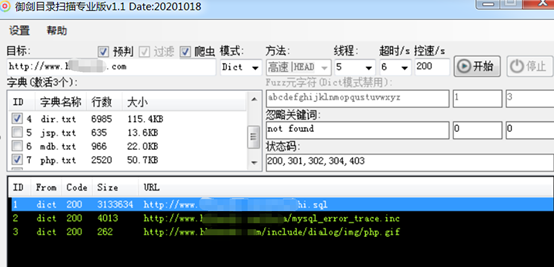

在使用御剑扫描的时候,发现了SQL备份。。

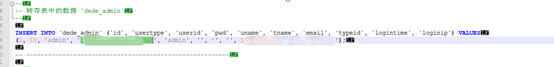

下载到本地,看到了管理员的账号和密码

MD5解密。。。成功解密

0x03 漏洞利用

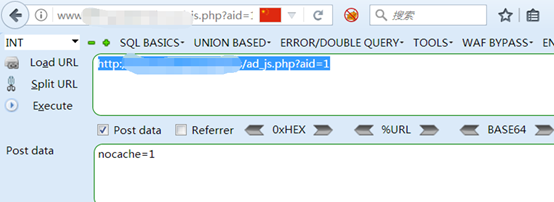

访问后台,在网上找到了织梦后台的getshell方式,在广告管理的地方插入一句话

然后包含执行一句话。

成功getshell。。

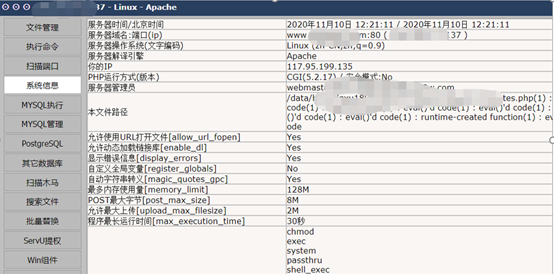

连接成功在上传大马

0x04 总结

过程虽然简单。。。最后也只拿到shell就把漏洞提交SRC了,到此结束。。。