(还有一些没有拿到管理员权限的系统这里就不写了),还有就是这些漏洞现在均以上交给学校。

还有就是可能对大师傅们来说,文章比较简单,但却是是小菜鸡我一路走过来的时候,一路上经历过的。师傅们,不喜欢的话,勿喷。

① 校园网

最开始入坑的时候挖的第一个系统是学校校园网的(当然只能说拿到了许许多多的账户)

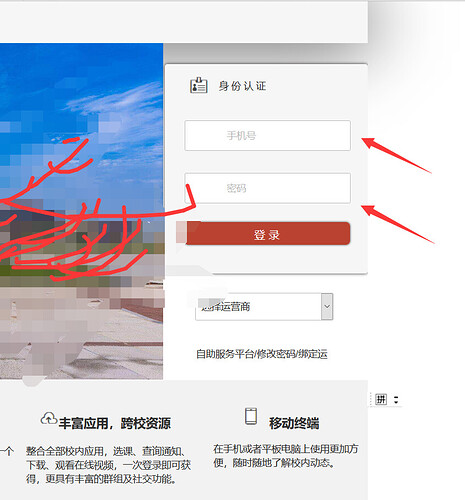

这个是一个最简单的校园网验证界面

看到这个框—>师傅们可能就意识到可以干嘛了,是的爆破 直接爆破出账户

用户是电话号码,密码大部分是123456

手机号码生成的-->直接利用一个归属地类型的生成一个归属地的电话号码,然后直接爆破跑就好了

然后就可以很愉快的白嫖许许多多的账户了。(别问我为什么拿不到这个的shell,这个网站的后台还有端口漏洞这些我都试过了,至少现在是没有完完全全的拿下来的。)

当时把校园网的弄完后,其实心里是有点懵的,当时在想怎么接着测试其他的系统.

因为讲真的话,那个时候因为是大一嘛,算是完完全全的没有挖过漏洞,学校里面学长们也全是搞算法的,根本就没有人选择学习网络安全这条路,那个时候也看了很多的网络渗透的书,但大部分都是一些什么端口之类的书籍。

后面真正真正的算是入坑还是大一下学期也就是去年的这个时候,和另外一个朋友认识到了ctf这块的东西,因为他对ctf这块了解的相对来说比较多,然后就迷迷糊糊的一直学web的ctf去了。

(当然他学的是re,pwn这块的方向。他的ctf是真的强,疯狂带我拿奖)但是靶场毕竟是靶场啊,可能你能学到怎么扫目录,什么是sql注入,但是在真正面临资产收集这块的时候还是会一脸懵的。

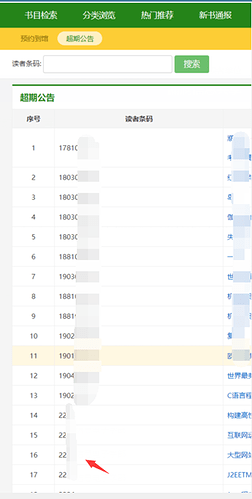

反正那个时候反正就特别好玩,没有用任何的工具进行资产收集,子域名收集,和信息收集,就真真正正的一个一个把学校的网站全部看了一遍,找信息泄露点,最后就真正的发觉到一个系统泄露教师的工号。

没错,就是图书馆的地方,超级公告类的地方(这也导致了我现在大部分时间挖edu的时候 收集老师的工号的时候,会看下这个点)

(至于为什么要找工号,挖教务系统的地方会说)

② 图书管理系统

然后就可以愉快的玩耍了

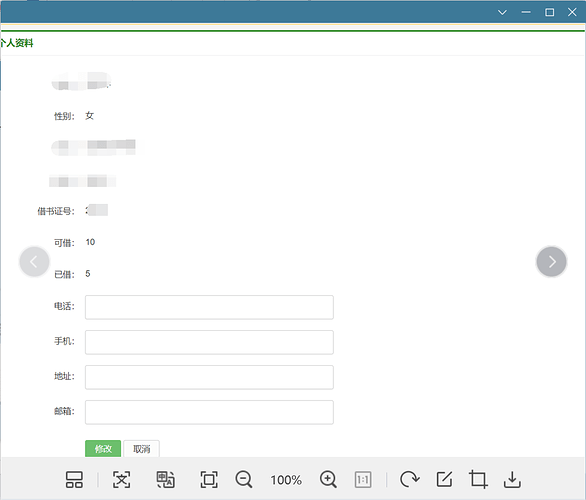

因为我们学校图书馆这个之前是写了的有默认密码的 所以直接工号默认密码进去就能看 (懂的都懂,只要有默认密码,尤其是图书馆这种大概率一堆没改密码的)

进去后发觉几乎没有任何可用信息,就只有借了什么什么书之类的。

当然还有后台的系统 这个没得说 可能是里面没啥数据的原因 直接就是弱口令(可能是只能内网才能进这个的原因)

因为漏洞当时挖到的时候已经上报了 现在已经修了,所以只能找以前的图了

即可对该管理系统进行管理

③ 资产系统

(因为漏洞已经修了,现在只能尽量的找图还原当时的情景了)

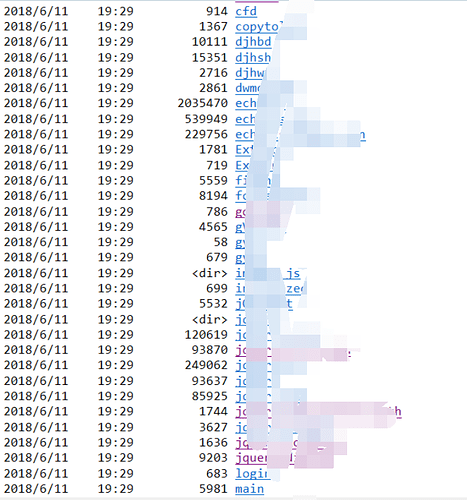

这个系统当时最好挖,直接一个目录扫描过去

然后在user.asp处可以直接查看账户与密码

(但是访问这个页面的时候,显示需要用户的权限,这个时候就要用到上面的弱口令的思路了,直接弱口令,因为这种平台其实讲真老师也不会怎么看的)

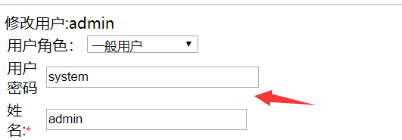

然后点击修改然后F12就可成功的查看到这个账户的密码

但很可惜这个系统里面并没有什么珍贵的信息 顶多的信息就是偶尔出现的一些电话号码(还不是全部都有,但这里还是把他收集下来了,下文测教务系统的时候会使用。)

别问我为什么拿到管理员账户后,不去拿shell,当时我咋知道咋拿shell这个东西,还有当时还有用蚁剑的时候

(因为是edu的域名,他当时给我显示blackurl,我当时还在琢磨是不是因为学校有防火墙的原因)

现在的话 我们学校的这个资产管理系统直接给关了 直接不启用了。

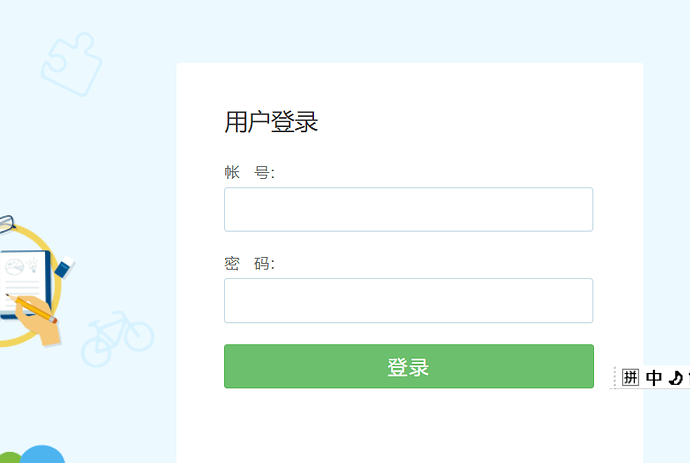

④ 教务系统-

(湖南强智科技的,这个系统是最让我恶心的了,也是我最难拿的)

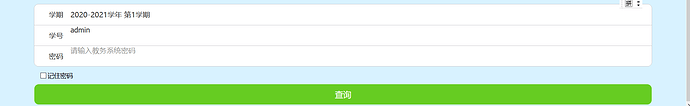

看到这个框 我想可能会有大师傅会说,这不是可以爆破吗?

来 跟我一起看看他对密码的加密算法,这是强智系统自带的加密解密算法,反正当时我是没有办法绕的,(现在了解到一种模拟浏览器请求的方法绕过加密算法)

因为学生的账户是没有啥可测的点的,所以当时就想着是不是教师的账户里面可能有学生类的个人信息?

这个时候就要利用上面的工号了,找到自己有手机号码的老师,一个tg社工库打过去,拿到账户和密码,成功登录, (这也是为什么我要收集工号的原因)

虽然后来我发现很多都是默认密码

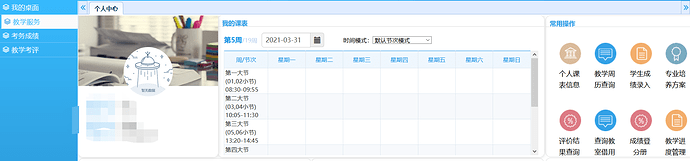

里面的大概界面是这样的 和学生的账户没有什么不同

在系统里面的话 我也测过,sql注入,rce漏洞,任意文件下载这些都无,教师学生的账户都测试过,都没找到(也可能是因为我菜没挖到的原因,如果有大师傅有0day的话可以教教小菜鸡吗?)

就这样也就一直没接着挖

也一直就这么搁置着,不知道咋入手了,然后中途一直在练ctf的题目和挖edu的一些src,直到这个寒假的时候突然发觉到一款app,就很离谱,可以直接对接到我们学校的教务系统查成绩,当时就在思考这玩意是咋对接的,有没有可能直接从这个app的接口入手

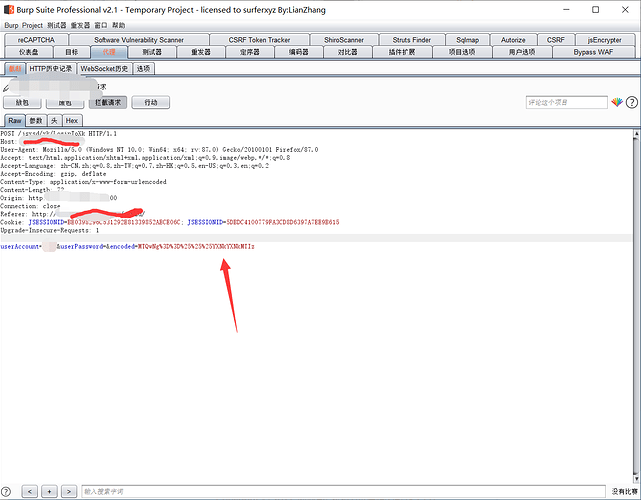

然后说搞就搞

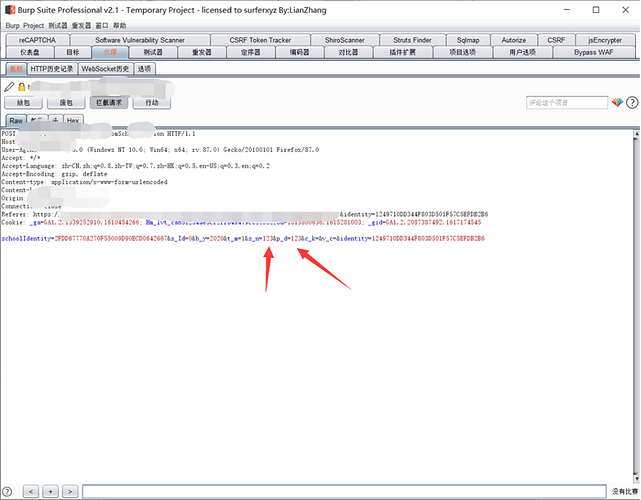

抓包抓url

果然存在url这种东西,上电脑抓包

明文明文.没有任何的加密

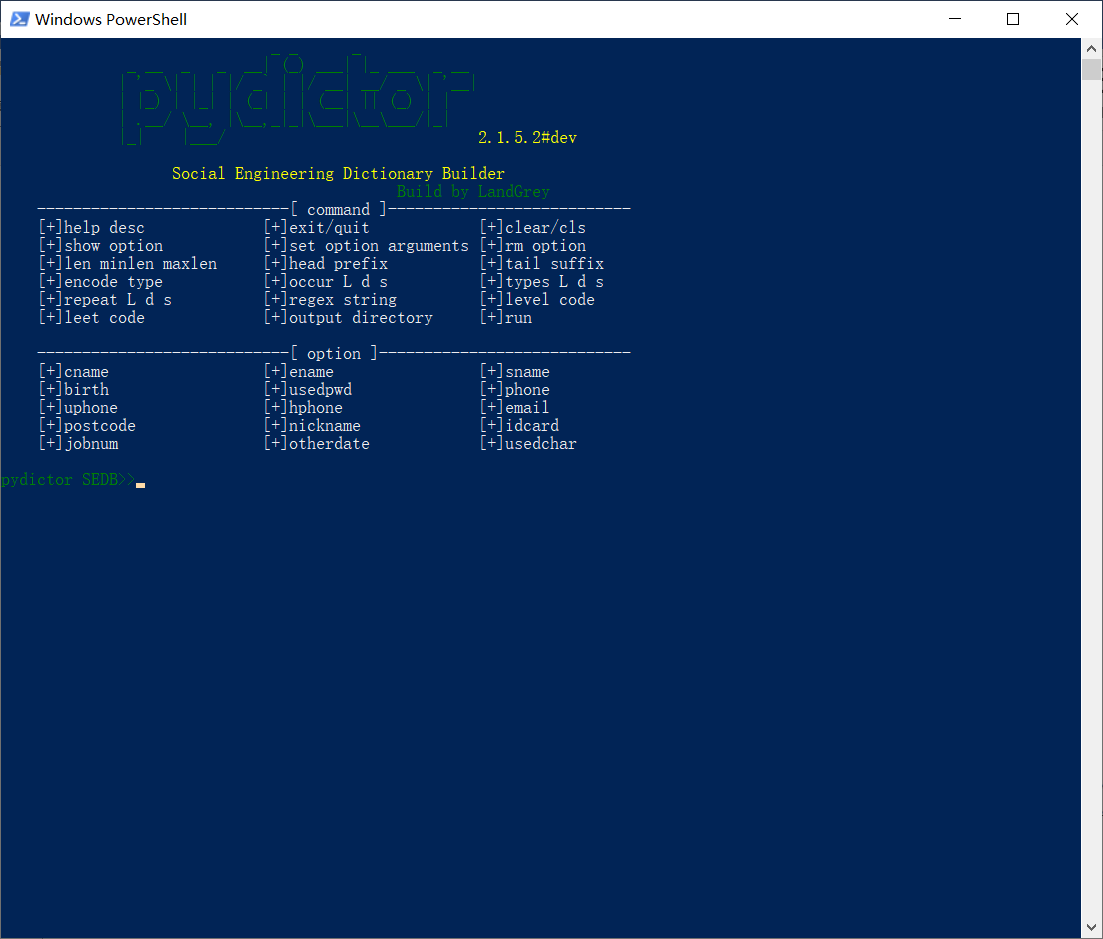

在结合上面资产管理系统收集到的工号和一些手机号制作一份专用的字典

这里做字典的话我喜欢用pydictor这个脚本直接做,当然也有很多在线网站可以制作的

直接进行爆破,最后肯定拿到管理员的权限了啊,但是拿不到shell和通杀,强智系统还是挺有底线的

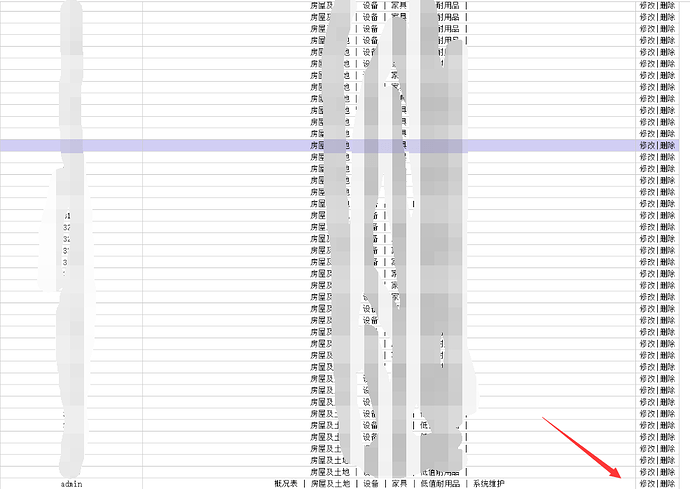

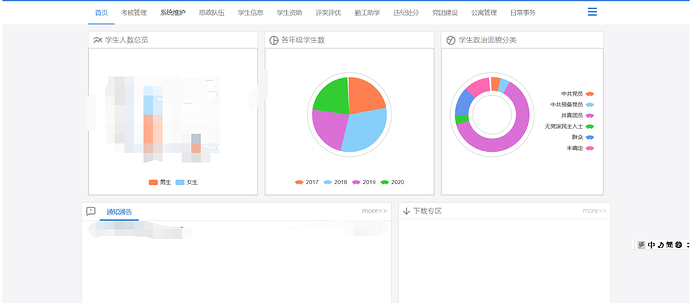

后台这个样子

⑤ 学工系统

这个系统怎么说呢?在我大一挖的那个时候是无的(也要可能是之前一直没启用的原因)是我大二上个学期的时候突然学校引进来的,反正上个学期莫名其妙的就可以用了

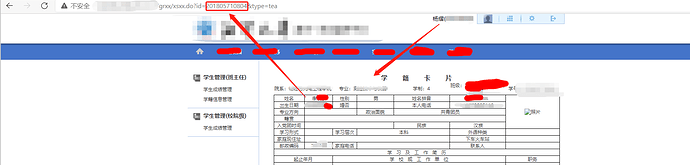

最开始测的时候,因为只用了学生账户测.所以只测出一个未经授权访问(大概就是直接未经授权访问所有学生的照片)和两个低危的越权的漏洞,

真心感谢这个系统送了我人生中第一张cnvd的证书

然后真正开始二挖这个系统的时候是这个寒假

当时在家里面本来是在挖edusrc的漏洞的,突然发觉我们学校的漏洞被提交高危了,然后edu也刷榜了,当时看了下提交的那些学校,第一反应就是我最开始挖的那个系统,当时就在琢磨这玩意到底是咋挖到的,然后说干就干

就对这个系统进行了二测,但是只有学生的账户啊,可用的功能点太少了(虽然知道可以从fofa找类似的思路来反向打,但当时还是选择的这种方式进的)

但还是耐下心来接着测了

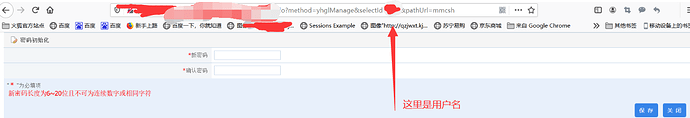

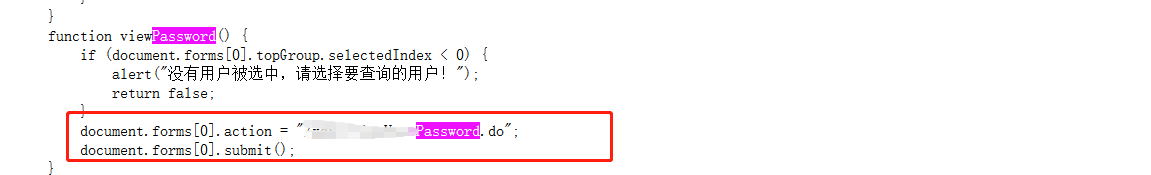

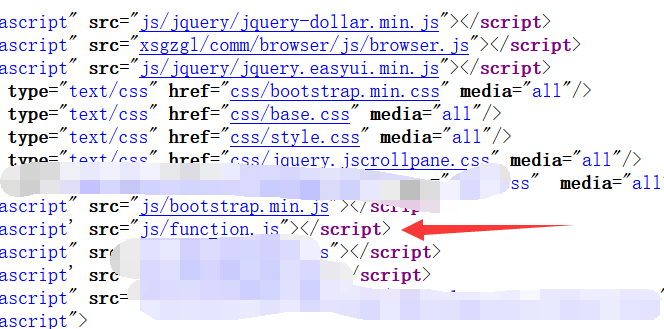

在登录页面的时候直接查看源码,直接发觉一个好玩的js,直接点进去查看(当时为啥没发现呢?)

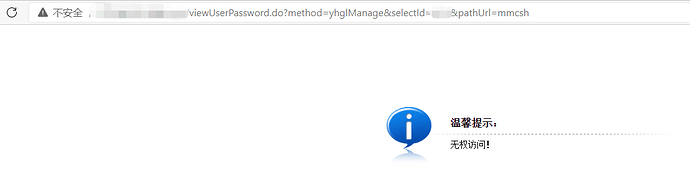

发觉了好多的接口,随便拿出来试试,登录学生的账户,试试有没有对这些接口限定权限,一个打过去,既然可以使用

那就舒服了,这说明这里面肯定接口的权限没有限定好的

而且他这个js文件是以function命名的,这说明肯定有其他的接口也有这些东西,于是乎生成字典进行爆破js文件

最后果不其然出了好多js文件

如jxglFunction.js

jsFunction.js类文件

在里面发觉了好多管理员才能使用的接口

具体的接口这里就不讲了

这里直接把危害最足的接口拿来

直接垂直越权获取更改其他用户的账户密码

成功拿到管理员的权限

最后成功通杀所有使用该系统的高校的站点(后面跟这个师傅交流后,发觉我挖的这个点和edu刷屏的那个师傅当时挖的漏洞点不一样,现在的话非常感谢这个师傅,教会了我好多东西)

当然后续还挖到很多其他这个系统的漏洞点,(都扔补天上去了,奖励了我几百块钱

)因为涉及到有一些学校还没完全修,这里就不写出来了。

最后呢,希望能加入90这个大家庭,学习师傅们是思路,也希望师傅们能够多带带