近期,Bitdefender研究人员发现了一系列新的攻击活动。攻击者利用微软Office和Adobe Photoshop CC软件破解版分发恶意后门程序,旨在入侵受害者的加密货币钱包,以窃取门罗币。此外还会窃取火狐浏览器的配置文件数据,如历史记录、凭证和会话cookie。

破解版程序在执行后,会释放一个能够通过网络发送原始数据的合法工具ncat.exe,以及一个TOR代理。Netcat保存在磁盘的%syswow64%\nap.exe或%syswow64%\ndc.exe中,TOR代理文件保存在%syswow64\tarsrv.exe中。除此之外,还会在%syswow64%\chknap.bat或%syswow64%\nddcf.cmd中释放包含包含Ncat组件命令行的批处理文件,该文件将在onion域名的8000到9000端口之间循环,如以下的屏幕快照所示:

![]()

接下来,攻击者将这些被释放的文件组合成后门,该后门通过TOR与C2进行通信。ncat二进制文件使用TOR代理监听的端口(-proxy 127.0.0.1:9075),并使用标准的‘–exec’ 参数将来自客户端的所有输入发送到应用程序,并将响应通过套接字发送回客户端(反向Shell)。

破解版程序还将设置计划任务,每隔45分钟运行一次TOR代理和Ncat二进制文件,从而实现持久化。研究人员表明,攻击者很可能是手动操作后门的,而不是向受害者发送自动请求。以下是攻击者在成功入侵后,所进行的一些操作:

- 使用Ncat窃取本地文件,并通过TOR将其发送到C2服务器。

- 使用BitTorrent客户端窃取数据

- 禁用防火墙,以防止渗透中断

- 窃取火狐浏览器配置文件数据(如历史记录、凭证和会话cookie),并使用7zip压缩配置文件

- 通过合法的CLI客户端程序“monero-wallet-cli.exe”,入侵受害者的加密货币钱包,以窃取门罗币

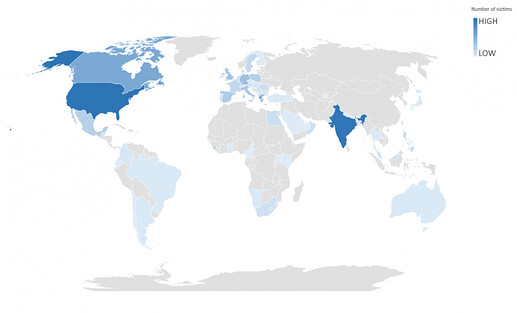

如下图所示,此次活动主要针对美国、印度、加拿大、希腊、德国、意大利、西班牙、南非和英国。

文件路径:

%SYSWOW64%\ncat.exe

%SYSWOW64%\ndc.exe

%SYSWOW64%\chknap.bat

%SYSWOW64%\nddcf.cmd

%SYSWOW64%\tarsrv.exe

%SYSTEM32%\ncat.exe

%SYSTEM32%\ndc.exe

%SYSTEM32%\tarsrv.exe

%SYSTEM32%\nddcf.cmd

%SYSTEM32%\tarsrv.exe

Ncat:

1859a996f978bf73798f337d4b6c7029d14c1cc272e4b8ef522497e61554041c

b65a7bbc6448e871c2d68d3bfb91760869877863ce1250b142e180a373fed891

930d414567d27eec1dbb59616dbdce0aa9cdece0135666dafa83bb9c260496c4

f29aecc2d0bca9fe874e2687adc4d0b0d21c8e7371cff291531dbbc6997abf5c

Ncat可执行批处理文件:

d93fab085d15448e6540cde779189e753a45f5a13daea5dfea32d736091cdefd

782bac6a0d5d913ec5b20414fe226219c1e21124de2aaa5665375f712f3b6a51

18a432feca1f2e66986e19006a301cacb8cd2f1d89b340d72aac4f79eff70937

4f959c4b69af3604002f292aff87e3a603d45cee67f432d3bb34627c044d9afc

e02c70044e45c840aec446f4e9a7bc8708c4a37da534a1fecc75ad0937b94526

Tor代理:

97a9b6db3aee2308af341413f2671c86079c8d010e0b7f4c2324004553bc17a8

ef09d109eb6fe8d999247bf2a175b4642d6412ebf289957376761ab8bb63dbc5

f08d24a42c5befbf323507ca90b76a8d0152c5998bcfe86e34941c4e731748ae

e0569c36ad6c8f08cc0b64f25a10228cdf318b7a970ef0c203e1f3e69289ffc4

964c75385ec8389df2e0a4dda80391029828419986d052ba442d33048eb45e72

24399c64b4382100bee197b0753fe5ca4c01b7f773c61e7247d6b4acf82a98fd

释放器:

ddc39ecf007b1e36b16182a73c73f4c7c9e37d69d55870f56dcc2cbdecb81827

156bcba04147d7e2bc2778a50c2bd434b9d50efd7fdf3f541a8e25d42c052cc0

e82606c6ce6d303456f26311d83715cd41716be4eed61b9aa3364f2c69a35620

e43db8e57a9829202458775f9eb5232a643eaf7603be737ade74355bb1f3a068

865f87c430271f1538f9535cbb8e3fb908abf4a87b13fce228232d726fb38b6b

21328a4185729349421fe01f53b1707745ccf30ad17061a6d965e047c50da131

Onion域名:

4wye25lxiiws2n2uh7gyftn7cnas45o7adf5jjmnkusmhevaortywsad.onion

pya3iu6oldo62qn6yhimjztryxz3tqhb7bqkspfmdaqu5lqmspxxt5qd.onion

qmev4br46su73tn7wco5yx3f5ckcljchmgwtm56nvxbzkzngt777uoqd.onion

rxa3aqwxcz2sqthq5b4epmxjweaipq2phadfk6cmpvgdzqpyhfss4ryd.onion

s5dthib3esbzbbp4v6txpd4al2ozfpitkqk72hsdontvcmig3qdfacad.onion

wbjp5c5nfu6mnxb6pdtqgfhssdrzjf4756tj4bhhupnvqhv4sidfqgqd.onion

yzffgdbyrci3zdgerrarmx6faadvmtmcxboj25qvjb334cfuemh5t4ad.onion

cbjpyldwxfc5bzdszzbrcatrjlevjr5qsk44enytvkovkv2thzxmjhyd.onion

snbrrmnu3j7awyxu.onion

更多安全资讯请扫描以下二维码,关注SecTr安全团队官方微信号!!!