选这个板块是不知道用哪个板块好了,感觉只有这个最接近了。EDU部署的系统特点就是全国一个厂家一个模板一套源码,所以比较好打。当然出事就是一起背锅,有难一起扛。

好了,水了一段话了;进入正题,这个系统其实已经前后测试两次了,这是第三次了!厂家果然就是一个算盘,拨一下动一下,也别怪我老发整改报告了。

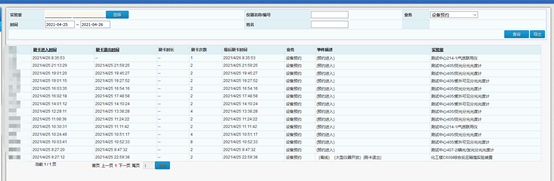

系统里面长这个样子,打码将就看。

该系统前期和系统开发工程师联系并处理好数据库信息泄露和初始弱口令鉴权绕过漏洞,这个压着一个星期肝完的;那么就是继续我来肝了。

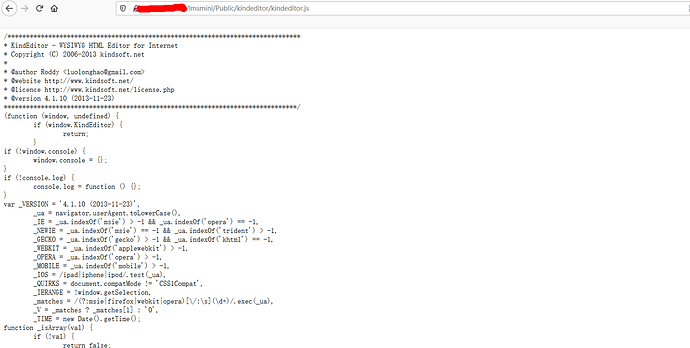

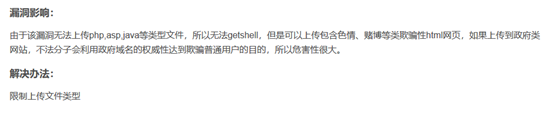

- kindeditor<=4.1.5上传漏洞(无法getshell但可以挂html静态黑页加链接调整)-高危

首先有了上次渗透测试留下的思路,继续对每个功能模块进行测试。发现在仪器设备菜单里的技术指标一栏是存在文件上传功能,那我们利用F12分析源码,发现上传使用的是插件类型kindeditor。

已知版本,社工发现该版本是存在如下问题(dxd什么TM社工,你这是百度之白嫖)

下一步构建静态html测试文件,进行上传测试。

OK,挂黑页测试完成(当然不可能真的挂黑页,我不想进局子喝咖啡,太苦了。)

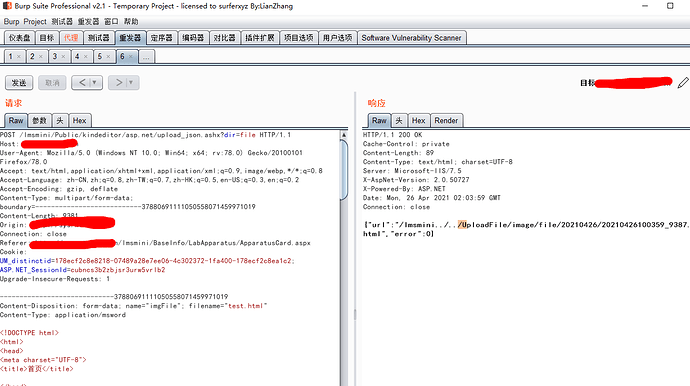

2.多处SQL注入漏洞-高危

前期的数据库是构建特定的GET RUL可以爆出全校所有老师名字+工号(已修复),那么该系统存在多处信息搜索栏,需要继续测试SQL注入点。

注入点一:门禁刷卡出入记录位置基于时间注入SQL

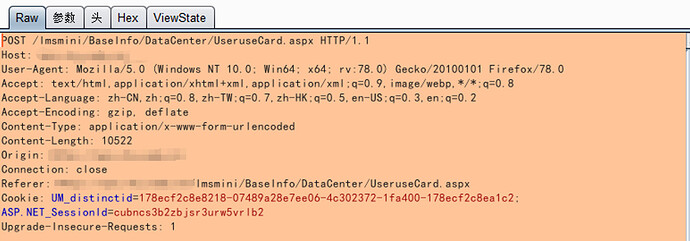

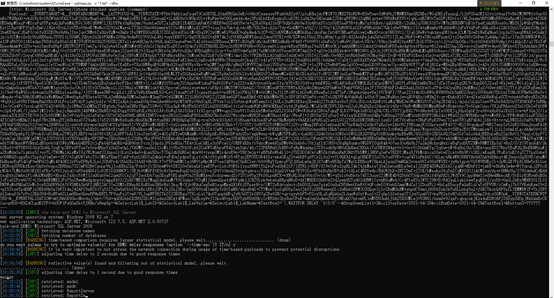

利用burp抓取查询POST包可以看出存在数据库select查询语法的存在,利用POST放入注入工具中进行测试。测试语法:Sqlmap.py -R “XX.txt” –dbs

注入点二:门禁授权位置/lmsmini/BaseInfo/LabTeacherKey/AddKey.aspx

同样也是因为POST包中包含了查询语法发现可以作为SQL注入突破点,同样进行上述语法测试。

写在最后,老鸟请轻喷,EDU漏洞宗旨就是协助处理好漏洞;系统受了毒打,肯定要收起来的。