Awvs14

AWVS扫描器强大的爬虫功能不言而喻,AWVS+xray现在都是主流打法,前个礼拜看到了AWVS14有docker环境,这篇笔记记录下,布置的流程,也没啥,布置完成后突然有个想法,希望看到最后

Dokcer环境安装

docker安装

curl -sSL https://get.daocloud.io/docker | sh

docker Hub镜像加速

创建或修改 /etc/docker/daemon.json

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": [

"https://1nj0zren.mirror.aliyuncs.com",

"https://docker.mirrors.ustc.edu.cn",

"http://f1361db2.m.daocloud.io",

"https://registry.docker-cn.com"

]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

AWVS14 Dokcer环境部署

查找镜像

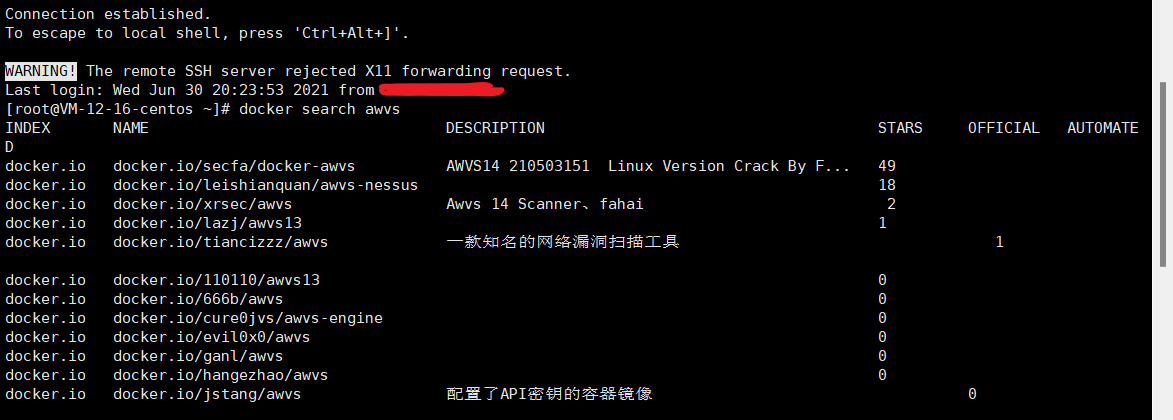

docker search awvs

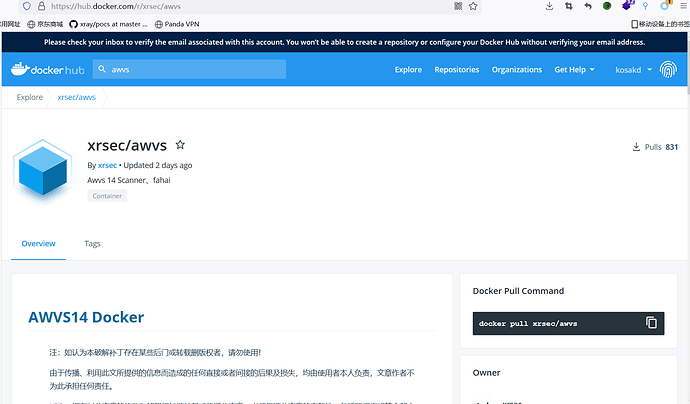

这里就随便找一个,安装一个最近更新的,xrsec/awvs,看看它的介绍

https://hub.docker.com/r/xrsec/awvs

地址:https://you_ip:3443

账号:[email protected]

密码:[email protected]

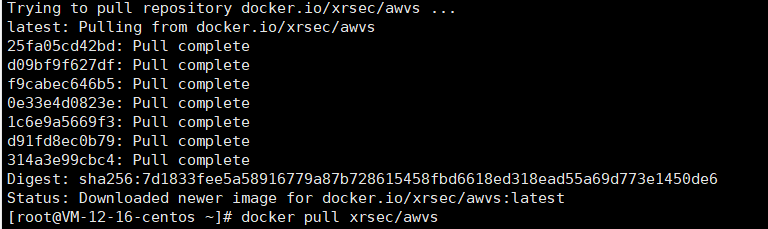

拉取镜像

docker pull xrsec/awvs

run docker

docker run -it -d --name awvs -p 3443:3443 xrsec/awvs

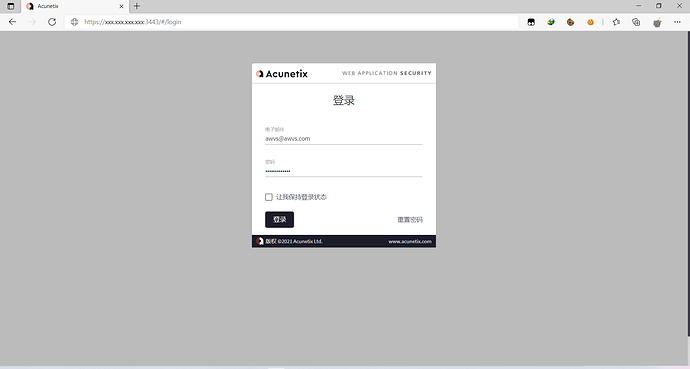

登录扫描测试

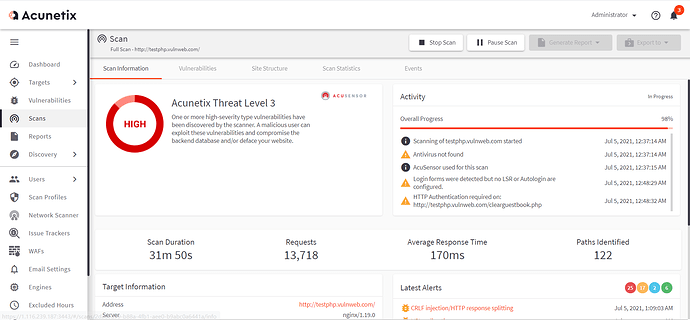

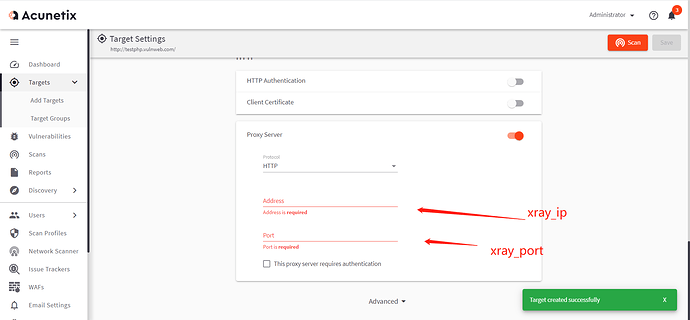

AWVS14牛啊,就是有点慢,还是配合xray扫描快点

有趣的来了

当我安装完成后,发下这个awvs14 docker环境还挺多人下载的,我们安装完成docker环境一般都不会去改密码,大多数安装docker环境的都是再公网服务器上,缓解服务器压力挂着扫目标,这就会不会有弱口令,我找start最多数量的awvs14的docker环境试了试secfa/docker-awvs,还真有.

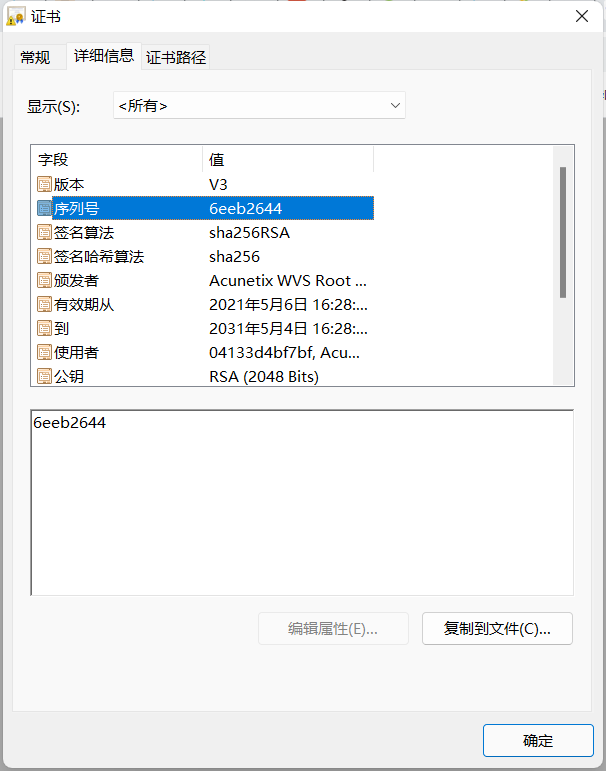

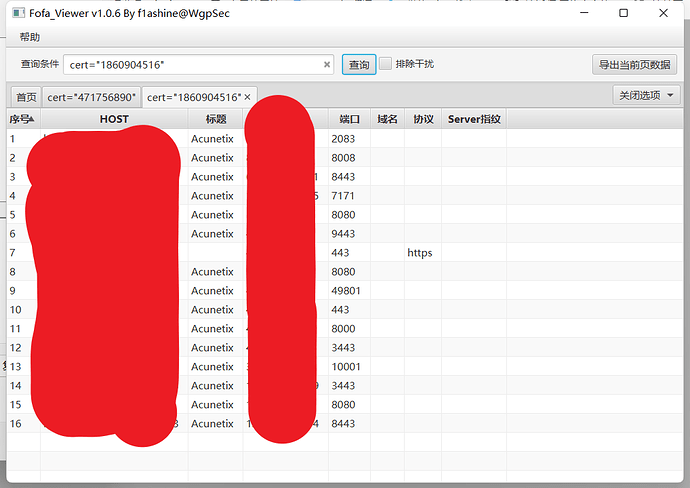

通过fofa证书查找,看相同镜像的服务器

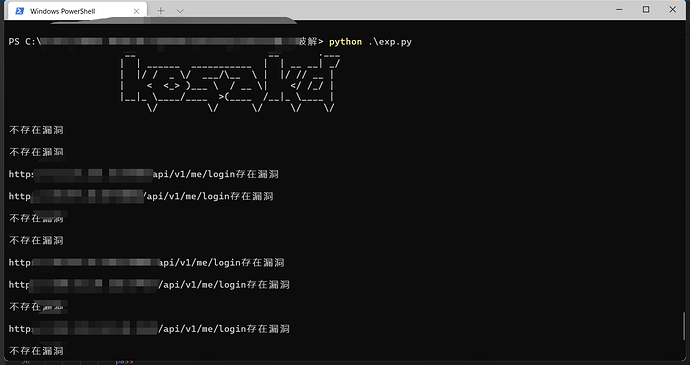

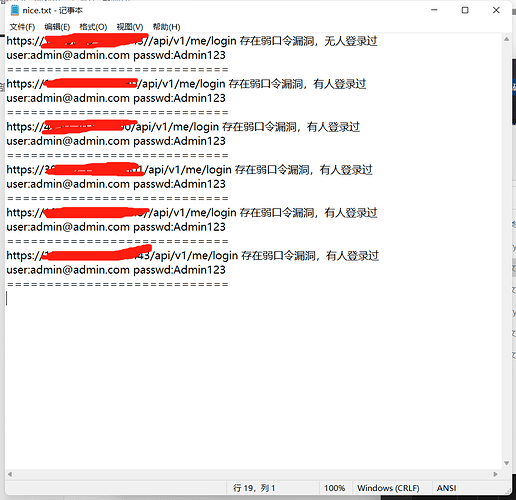

写了个脚本跑了一下,还算蛮多弱口令的,

这个弱口令危害还是蛮大的,当我们的awvs服务器有弱口令,其他人登录了我们的服务器,其一我们的目标漏洞可能就泄露了,其二如果别人用我们的AWVS扫描敏感站点,如果敏感站点溯源到了你的服务器,你就哦豁了,如果是放在公网的AWVS服务器还是尽快更改密码吧!!!!!