前言

在做安全测试的时候,随着资产的增多,经常会遇到需要快速检测大量网站后台弱口令的问题。

然而市面上并没有一个比较好的解决方案,能够支持对各种网站后台的通用检测。

所以WebCrack就应运而生。

工具简介

WebCrack是一款web后台弱口令/万能密码批量爆破、检测工具。

不仅支持如discuz,织梦,phpmyadmin等主流CMS

并且对于绝大多数小众CMS甚至个人开发网站后台都有效果

在工具中导入后台地址即可进行自动化检测。

开发文档

有兴趣的同学可以看一看,我写的比较详细,在这里不再赘述。

https://yzddmr6.tk/2019/09/09/webcrack-release/

工具特点

-

多重判断机制,减少误报

-

随机UA 随机X-Forwarded-For 随机Client-IP

-

可以通过域名生成动态字典

-

可以探测系统是否存在因为设计缺陷而造成的万能密码漏洞

-

支持自定义爆破参数

使用方法

下载项目

git clone https://github.com/yzddmr6/WebCrack

安装依赖

pip install -r requirements.txt

运行脚本

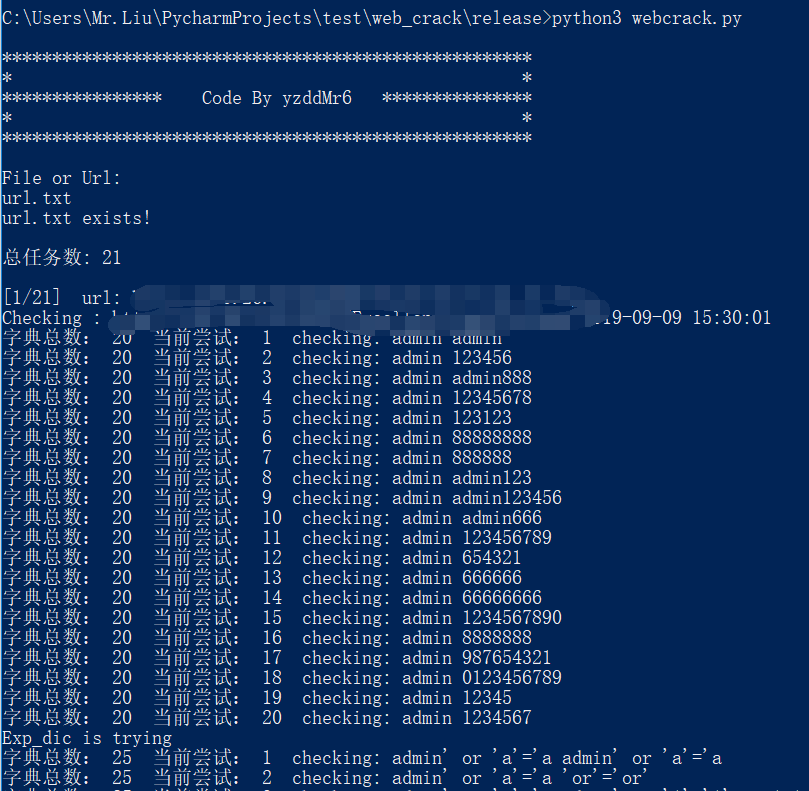

>python3 webcrack.py

*****************************************************

* *

**************** Code By yzddMr6 ***************

* *

*****************************************************

File or Url:

输入文件名则进行批量爆破,输入URL则进行单域名爆破。

开始爆破

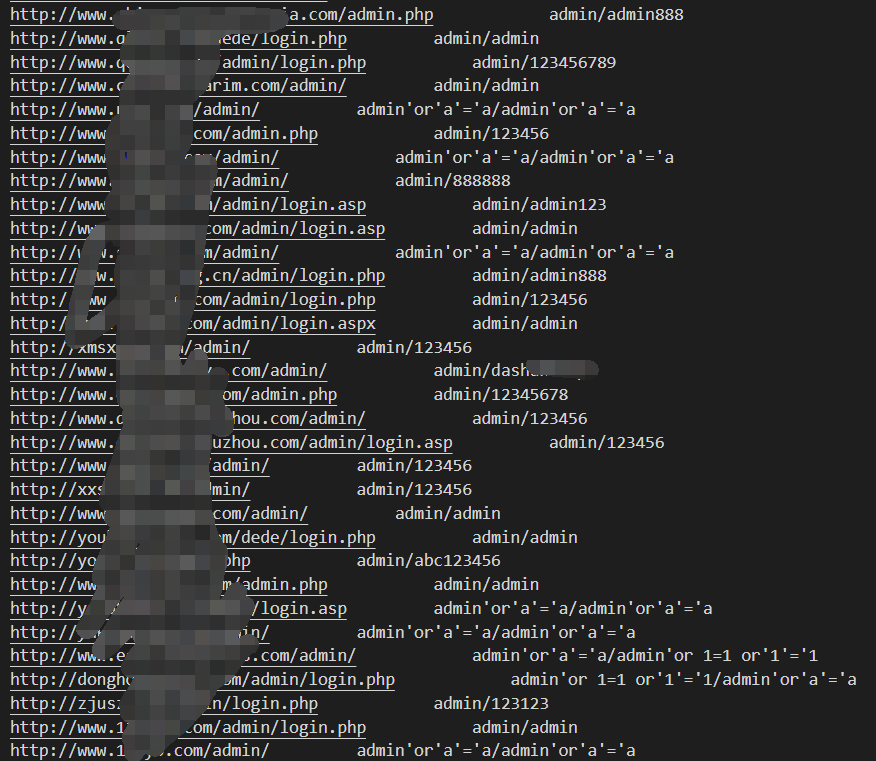

爆破的结果会保存在同目录下web_crack_ok.txt文件中

自定义配置文件

[

{

"name":"这里是cms名称",

"keywords":"这里是cms后台页面的关键字,是识别cms的关键",

"captcha":"1为后台有验证码,0为没有。因为此版本并没有处理验证码,所以为1则退出爆破",

"exp_able":"是否启用万能密码模块爆破",

"success_flag":"登录成功后的页面的关键字",

"fail_flag":"请谨慎填写此项。如果填写此项,遇到里面的关键字就会退出爆破,用于dz等对爆破次数有限制的cms",

"alert":"若为1则会打印下面note的内容",

"note":"请保证本文件是UTF-8格式,并且请勿删除此说明"

}

]

举个例子

{

"name":"discuz",

"keywords":"admin_questionid",

"captcha":0,

"exp_able":0,

"success_flag":"admin.php?action=logout",

"fail_flag":"密码错误次数过多",

"alert":0,

"note":"discuz论坛测试"

}

其实对于dz,dedecms,phpmyadmin等框架本身的逻辑已经可以处理

添加配置文件只是因为程序默认会开启万能密码爆破模块

然而万能密码检测会引起大多数WAF封你的IP

对于dz,dedecms这种不存在万能密码的管理系统如果开启的话不仅会影响效率,并且会被封IP

所以配置文件里提供了各种自定义参数,方便用户自己设置。

最后

这个项目断断续续写了半年吧

主要是世界上奇奇怪怪的网站太多了,后台登录的样式五花八门。

有些是登录后给你重定向302到后台

有些是给你重定向到登录失败页面

有些是给你返回个登录成功,然后你要手动去点跳转后台

有些直接返回空数据包。。。

更神奇的是ecshop(不知道是不是所有版本都是这样)

假如说密码是yzddmr6

但是你输入admin888 与其他错误密码后的返回页面居然不一样。。。

因为加入了万能密码模块后经常有WAF拦截,需要测试各个WAF对各个系统的拦截特征以及关键字。

总的半年下来抓包抓了上万个都有了。。。。。。

因为通用型爆破,可能无法做到百分百准确,可以自己修改配置文件来让webcrack更符合你的需求。

警告!

请勿用于非法用途!否则自行承担一切后果

项目地址

注:本工具借鉴吸收了TideSec的web_pwd_common_crack很多优秀的思路,在此基础上增加了很多拓展功能使其更加强大,在这里给TideSec的大佬点个赞!