我是一个新手,希望来到90sec社区进行学习,然后分享一下自己学习过程中的知识,希望大家能够给一个来90sec学习的机会。

0x01 拿下webshell

本次渗透有授权,然后是一篇很小白的文章,大佬们轻喷。

拿到域名 xxx.com

全国ping了下, 发现不存在CDN。(ping.chinaz.com)

不存在CDN的话直接扫描端口发现可能是高防云主机,全端口开放了。。。

剩下一条路就是直接怼网站了

随便在网站点几条链接试试存在注入吗,意料之中,不存在注入点!

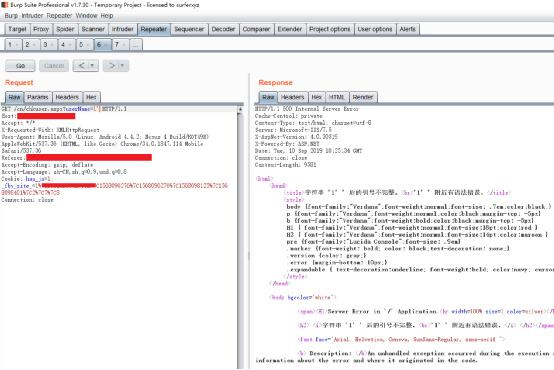

再试试用户登录哪里有没有问题呗,惊喜的是,网站在校验用户名是否存在然后发送数据包到服务器的时候可能存在sql注入漏洞。

url丢进sqlmap试试,dba权限,可惜写shell不成功,sql server是2008,可能是被降权了。

数据库也跑不出来,不知道为什么。

剩下的思路就是:

1、手工注入,dump出后台密码,进入后台拿shell。

2、怼旁站

3、扫一下目录,看有没有二级域名。

一回想,用户登录的地方有注入,管理员登录的地方是不是可能也存在注入,说干就干,

直接拿起了我的dirsearch扫描目标网站!

没等扫完我习惯性网站后面输个admin!

oh,my god,还真的有啊~

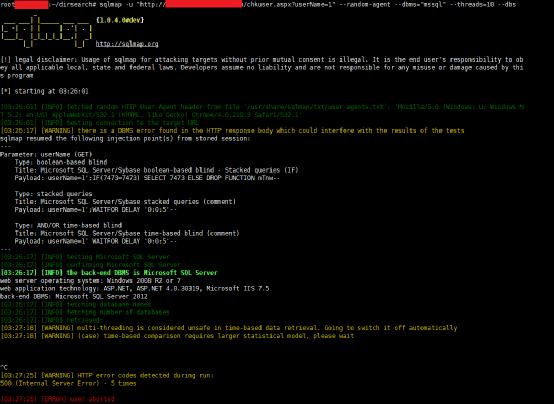

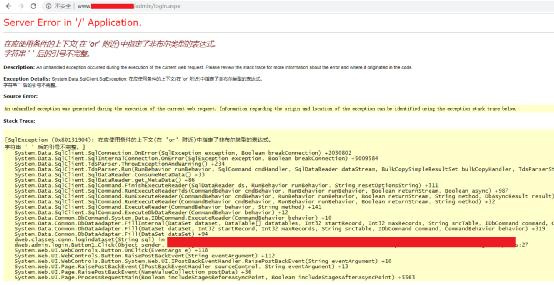

输个’or’=’or’试试?

报错了,说明存在注入就对了。

百度搜搜万能密码,一个个试然后迷茫的进入了后台

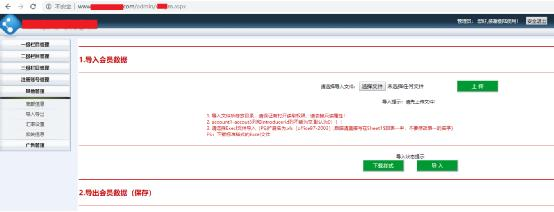

后台中艰难的找到了个上传点

上传点可以直接上传aspx文件,可惜没有返回路径,这个时候,陷入了僵局,我太难了!

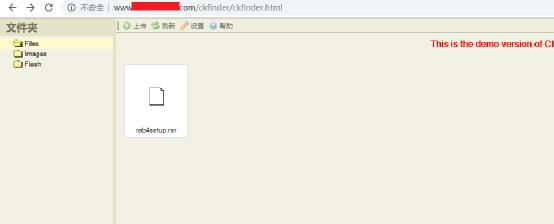

dirsearch扫描的结果有个编辑器

ckfinder编辑器基本上没有漏洞,只能上传html这个样子。

继续回到后台,发现前台用户可以上传文件

都知道密码了,在前台登录一下试试吧。

运气爆棚,可以直接上传aspx文件,getshell成功。

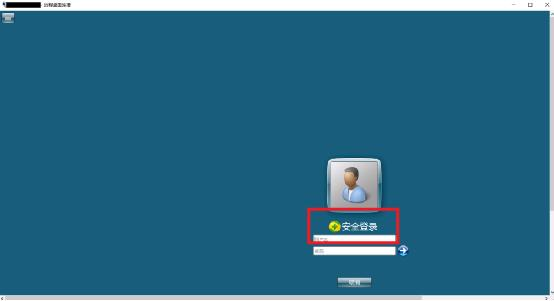

图片不能显示的地方就是我上传的aspx文件

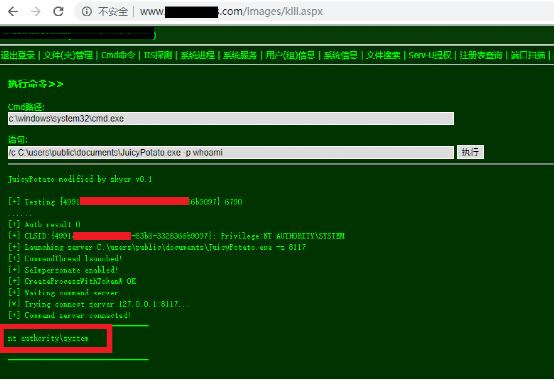

0x02 提权

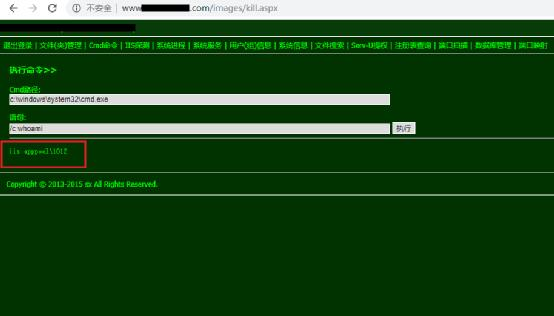

你都getshell了,不提下权?

aspx文件的权限是iis apppol,最低的权限。

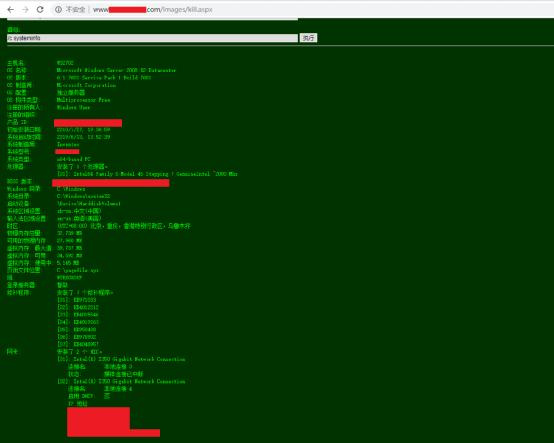

看看系统信息吧!

补丁打的这么少,我当时就感觉我的烂土豆一定能成功。

系统信息里面有个IP地址,直接登录3389看一下子?

有360,没事,烂土豆免杀一下就可以了。

提权结束,清掉过程中的痕迹然后出去抽根烟,美滋滋~

- 通过

- 未通过

0 投票者