前几天突然想看看我的个人信息学校有没有安全保护着,所以就对学校系统进行渗透测试 (相关漏洞已提交给学校并修复)

首先,进行资料搜集:

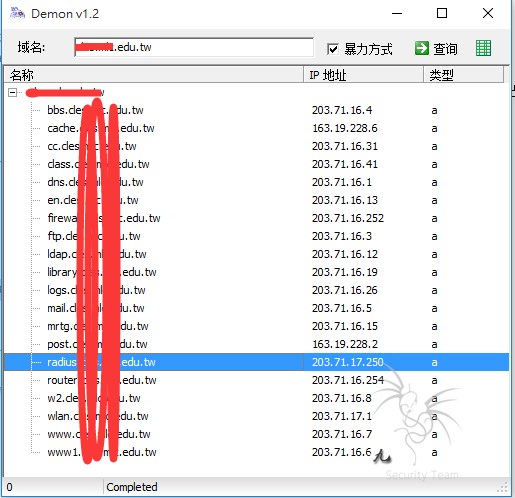

到学校主站看看有什么信息,发现网站使用SchoolPAD系统搭建的,前几年习科也爆出0day,不过都修复了,所以先爆破了二级域名看看其他系统

通过一个xoops系统搭建的子域名,发现注入点,注入后得到管理员帐号密码adminom3791

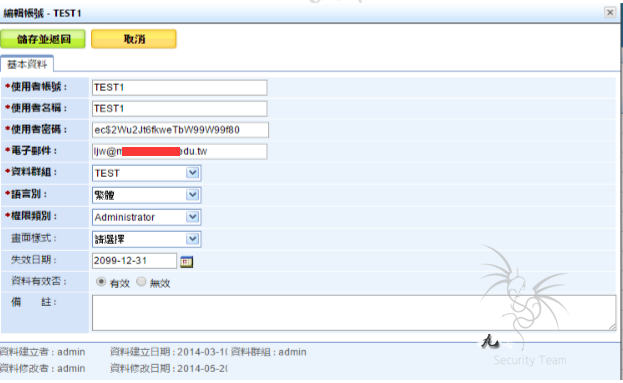

不过这是一个没有在使用的网站,所以目标转移到其他系统,发现有个phpbb3系统开发的网站,假设我是一个站长,我很有可能会把每个网站帐号密码都弄一样的,因为网站太多比较好管理,事实证明学校管理员也是一样的,使用该帐号密码成功登入(写文章时密码已被修改,图片无法复现),后来想想主站会不会也可以使用该帐号密码登录呢? 验证后是可行的。

(以前只有保留这张图片,因为后来发现首页有弱口令test 123456)

后台没发现什么敏感资料,所以不深入,因为我的目的不是这个

然后又陷入了僵局。 。我就在网站首页上翻阿翻的,看会不会有什么敏感的信息。

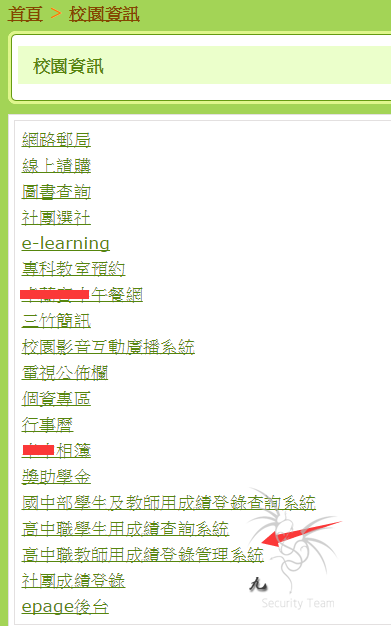

看到这个连结引发我的兴趣。成绩登录系统,里面绝对有我的资料。

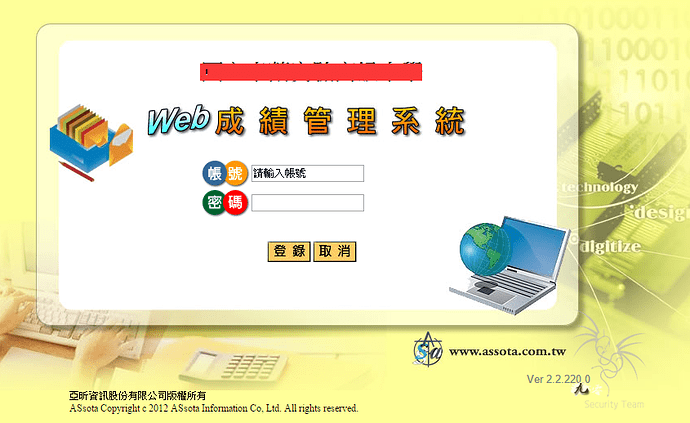

使用刚才得到的帐号密码无法登陆,再次陷入僵局。 。

身为一个高一生,接触网路安全也才1年多,经验不足 所以有些地方要想很久才有思路。 。 。

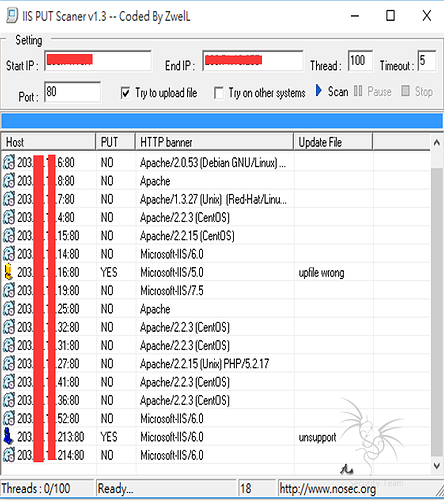

过了几天才想到可以用C段嗅探的- - 懒惰的我当然是先看看C段有没有IIS写权限漏洞,因为如果有的话通常都是直接秒拿webshell,相信提权也不会太难的

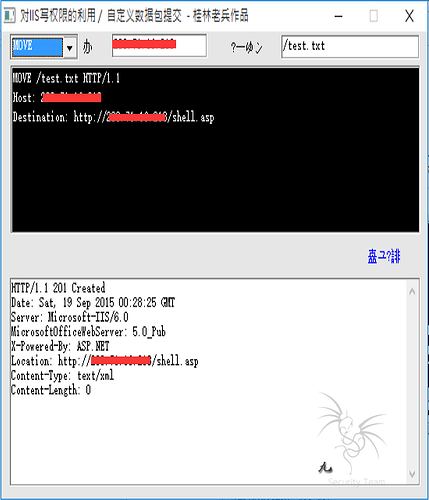

经测试,发现一台禁止写入,不过有一台伺服器却完全没限制的,网站内容是我们学校龙队的信息,好像是出国比赛的注意事项,估计是临时开的网站,不管了拿到一个webshell了。

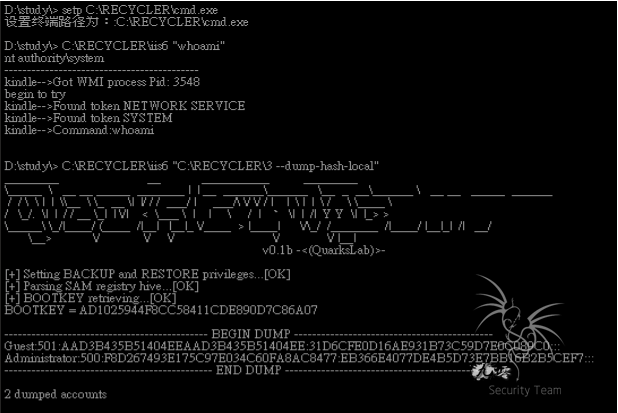

提权确实也不难

内网的,端口用portmap转发出来了,然后就是漫长的嗅探。 。 。 。

因为安装cain太明显了,所以上网找了一个绿色版,不过是汉化的,而电脑是繁体系统,所以导致乱码,当时也没去改语系了,所以图片都是乱码- -

然后就是等待了3天都没有记录到任何信息。 。 。 。后来想来想去 觉得一定还有其他方法,可能权限不会控制好 因为cain我是第一次用 所以上网去翻翻使用说明。找到亮点 有个IP连接的,感觉入手点肯定在这里。

然后我又陷入第三次僵局。 。 。没有IP怎么连接?

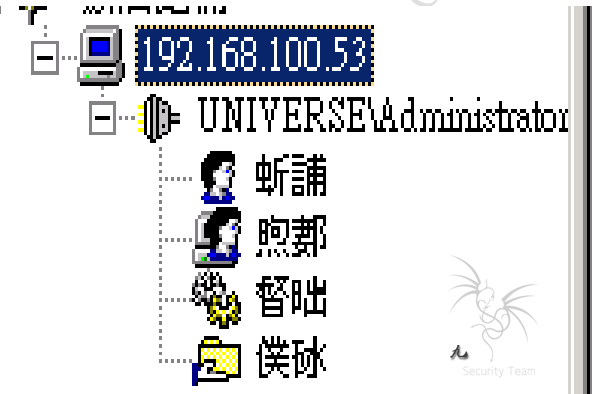

后来又过了几天,想到cain可以通过电脑名称进行连接 因为成绩管理系统网址是 micky.xxx.edu.tw 所以我直接猜测电脑名称是micky

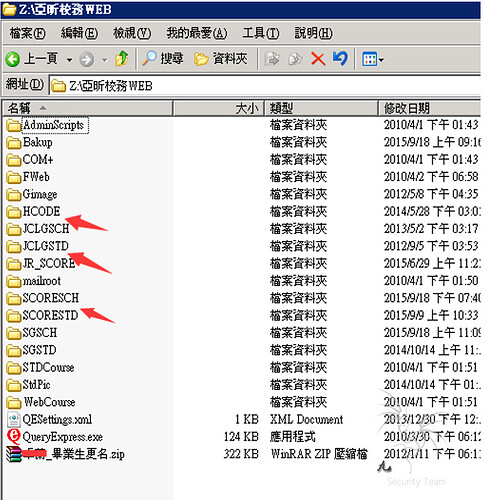

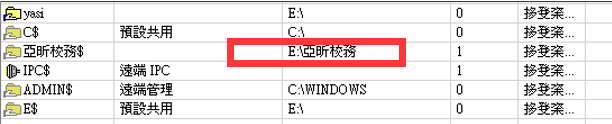

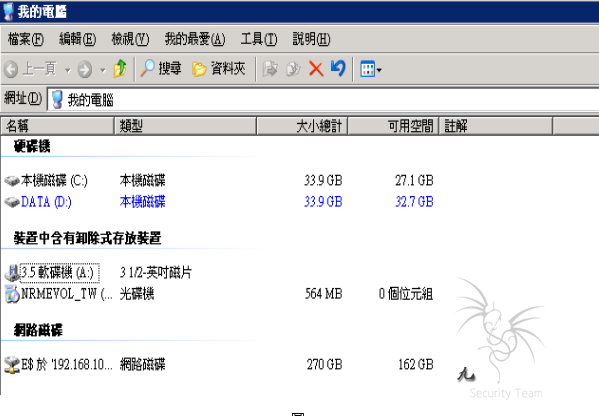

Bingo! 好了,已经拿到Administrators权限了,第一步当然就是映射网络磁盘过来- -

很明显,学校有意思的东西一定都放在E盘里。

哈哈,直接映射到本地Z盘了~~

各种资料都到手了。当然 本次渗透测试的目的就是看看有没有安全的保护我的个人资料,显然并没有。 所以我隔天就提交漏洞给学校相关人员了,目前漏洞已修复,谨记录过程交流。